Role FSMO w Active Directory: czym są i jak działają

Active Directory (AD) to usługa katalogowa stworzona przez firmę Microsoft i stanowi zestaw procesów i usług w większości wersji systemów operacyjnych Windows Server.

możesz wyobrazić sobie reklamę jako bazę danych lub bezpieczną lokalizację, która przechowuje wszystkie atrybuty użytkowników, takie jak nazwy użytkowników, hasła i inne. To centralne repozytorium automatyzuje wiele zadań, takich jak zarządzanie danymi użytkowników, zapewnienie bezpieczeństwa i współdziałanie z innymi katalogami.

w początkowych wersjach reklamy było wiele szans na konflikty. Na przykład, powiedzmy, kontroler domeny dodał nowego pracownika do bazy danych. Ponieważ zmiana została wprowadzona w reklamie, została ona odzwierciedlona w całym przedsiębiorstwie, i to jest w porządku. Kilka sekund później inny kontroler domeny chciał usunąć zapisy pracowników, którzy już nie pracowali w przedsiębiorstwie. Przypadkowo usunął również tego pracownika z ogłoszenia.

istniejący system zarządzania konfliktami postępował zgodnie z zasadami “ostatni pisarz wygrywa”, więc zmiana wprowadzona przez drugi kontroler domeny była ważna, podczas gdy zmiana wprowadzona przez pierwszy kontroler domeny została odrzucona. Oznacza to, że nowy pracownik nie był już w systemie i nie mógł uzyskać dostępu do zasobów systemu, co oczywiście nie jest w porządku.

aby zapobiec takim konfliktom, wprowadzono model single-master. W tym modelu tylko jeden kontroler domeny (DC) może wykonać określony typ aktualizacji. W powyższym przypadku, gdyby tylko pierwszy DC był odpowiedzialny za dodawanie i usuwanie pracowników, a drugi DC był odpowiedzialny za bezpieczeństwo, taki konflikt nie miałby miejsca.

jednak to również wiązało się z ograniczeniami. Co się stanie, gdy padnie pierwszy DC? Nie możesz dodawać ani usuwać pracowników, dopóki nie pojawi się ponownie. Tak duża zależność od jednego kontrolera nigdy nie jest dobra z operacyjnego punktu widzenia.

Tak więc Microsoft poszedł nieco dalej w kolejnych wersjach, aby uwzględnić wiele ról dla każdego DC i dać każdemu DC możliwość przeniesienia całej roli do dowolnego innego DC w tym samym przedsiębiorstwie. Oczywistą zaletą jest to, że żadna rola nie jest związana z żadnym konkretnym DC, więc kiedy jedna idzie w dół, Możesz automatycznie przenieść tę rolę do innego działającego DC.

ponieważ taki model oferuje dużą elastyczność, nazywa się to elastyczną operacją pojedynczego mistrza (FSMO).

w rzeczywistości FSMO jest modelem wielomasterowym, który przypisuje jasne role i obowiązki każdemu DC, a jednocześnie daje elastyczność przenoszenia ról w razie potrzeby.

role FSMO

FSMO dzieli się zasadniczo na pięć ról i są to:

- schemat master

- nazwa domeny master

- RID master

- emulator PDC

- infrastructure master

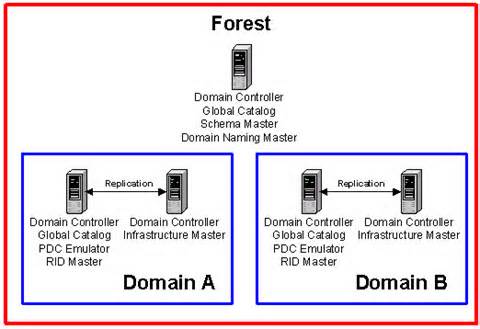

z tych dwóch pierwszych ról FSMO są dostępne na poziomie lasu, podczas gdy pozostałe trzy są niezbędne dla każdej domeny.

zdalne rozszerzenia

przyjrzyjmy się teraz każdej roli FSMO.

mistrz schematu

mistrz schematu, jak sama nazwa wskazuje, przechowuje kopię do odczytu i zapisu całego schematu reklamy. Jeśli zastanawiasz się, czym jest schemat, są to wszystkie atrybuty powiązane z obiektem użytkownika i obejmują hasło, rolę, oznaczenie i identyfikator pracownika, aby wymienić tylko kilka.

więc jeśli chcesz zmienić identyfikator pracownika, musisz to zrobić w tym DC. Domyślnie pierwszym kontrolerem instalowanym w lesie będzie master schematu.

mistrz nazewnictwa domen

mistrz nazewnictwa domen jest odpowiedzialny za weryfikację domen, więc dla każdego lasu jest tylko jedna. Oznacza to, że jeśli tworzysz zupełnie nową domenę w istniejącym lesie, ten kontroler zapewnia, że taka domena jeszcze nie istnieje. Jeśli wzorzec nazwy domeny nie działa z jakiegokolwiek powodu, nie możesz utworzyć nowej domeny.

ponieważ nie tworzy się często domen, niektóre przedsiębiorstwa wolą mieć master schematu i master nazwy domeny w tym samym kontrolerze.

RID master

za każdym razem, gdy tworzysz zasadę bezpieczeństwa, czy to konto użytkownika, konto grupy, czy konto główne, chcesz dodać do niego uprawnienia dostępu. Ale nie możesz tego zrobić na podstawie nazwy użytkownika lub grupy, ponieważ może to się zmienić w dowolnym momencie.

powiedzmy, że miałeś Andy ‘ ego z konkretną rolą i odszedł z firmy. Więc zamknęłaś konto Andy ‘ ego, a zamiast tego sprowadziłaś Tima. Teraz będziesz musiał zastąpić Andy ‘ ego Timem na listach zabezpieczeń każdego Zasobu.

nie jest to praktyczne, ponieważ jest to czasochłonne i podatne na błędy.

dlatego każda zasada bezpieczeństwa kojarzy się z czymś, co nazywa się security ID lub SID. W ten sposób, nawet jeśli Andy zmieni Tima, SID pozostanie taki sam, więc będziesz musiał dokonać tylko jednej zmiany.

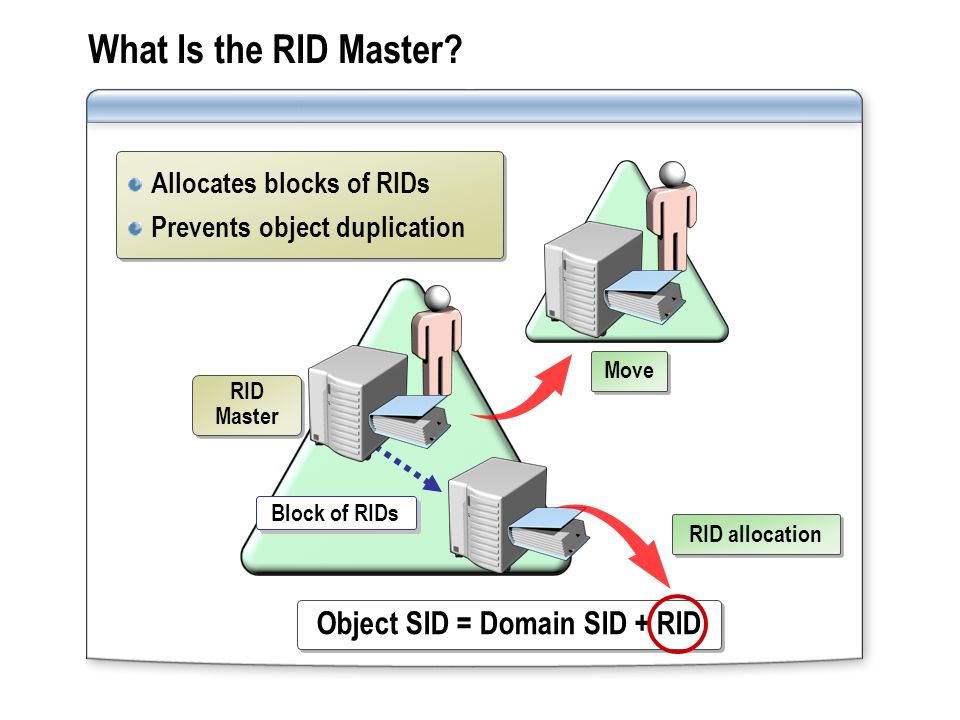

ten SID ma specyficzny wzorzec, aby zapewnić, że każdy SID w systemie jest unikalny. Zawsze zaczyna się od litery “S”, po której następuje wersja (zaczyna się od 1) i wartość identifier authority. Po tym następuje nazwa domeny lub komputera lokalnego, która jest wspólna dla wszystkich identyfikatorów SID znajdujących się w tej samej domenie. Wreszcie, po nazwie domeny następuje coś, co nazywa się względnym ID lub RID.

zasadniczo RID jest wartością, która zapewnia wyjątkowość między różnymi obiektami w Active directory.

a SID będzie wyglądał tak: S-1-5-32365098609486930-1029. Tutaj 1029 to RID, który sprawia, że SID jest wyjątkowy, podczas gdy długa seria liczb to nazwa Twojej domeny.

ale to też może prowadzić do konfliktów. Załóżmy, że tworzymy dwa konta użytkowników w tym samym czasie. Może to spowodować konflikt, ponieważ istnieje możliwość, że oba te obiekty mają ten sam SID.

aby uniknąć tego konfliktu, mistrz RID przypisuje bloki po 500 do każdego kontrolera domeny. W ten sposób DC1 dostaje rid od 1 do 500, DC2 dostaje rid od 501 do 1000, i tak dalej. Gdy kontrolerowi domeny zabraknie Rich, kontaktuje się on z rid master i z kolei ten rid master przypisuje kolejny blok 500.

tak więc, rid master jest odpowiedzialny za przetwarzanie żądań rid pool z DCs w jednej domenie, aby zapewnić, że każdy SID jest unikalny.

emulator PDC

PDC oznacza główny kontroler domeny i pochodzi z czasów, gdy był tylko jeden kontroler domeny, który miał kopię do odczytu i zapisu schematu. Pozostałe kontrolery domeny stanowiły kopię zapasową tego PDC. Więc, jeśli chcesz zmienić hasło, musisz iść do PDC.

dzisiaj nie ma już PDC. Ale kilka jego ról, takich jak Synchronizacja czasu i zarządzanie hasłami, jest przejmowanych przez kontroler domeny o nazwie emulator PDC.

spójrzmy najpierw na zarządzanie hasłami.

powiedzmy, że idę do jednego kontrolera domeny i zresetuję Hasło, ponieważ wygasło. Następnie loguję się na innym komputerze dla innej witryny i, powiedzmy, kontaktuje się z innym kontrolerem domeny w celu uwierzytelnienia. Jest szansa, że mój login się nie powiedzie, ponieważ pierwszy kontroler domeny mógł nie skopiować mojej zmiany hasła do innych kontrolerów.

emulator PDC unika tych nieporozumień, będąc kontrolerem resetowania hasła. Tak więc, mój klient skontaktuje się z emulatorem PDC, gdy login się nie powiedzie, aby sprawdzić, czy nastąpiła zmiana hasła. Ponadto wszystkie blokady konta z powodu niewłaściwych haseł są przetwarzane na tym emulatorze PDC.

poza zarządzaniem hasłami emulator PDC synchronizuje czas w systemie korporacyjnym. Jest to ważna funkcja, ponieważ uwierzytelnianie AD wykorzystuje protokół o nazwie kerberos dla bezpieczeństwa. Głównym zadaniem tego protokołu jest zapewnienie, że pakiety danych nie są usuwane z sieci lub naruszane podczas przesyłania.

tak więc, gdy jest różnica co najmniej pięciu minut między zegarem serwera a twoim systemem podczas procesu uwierzytelniania, kerberos uważa, że jest to atak i nie uwierzytelni Cię.

dobrze, ale jaka jest tutaj rola emulatora PDC?

Cóż, twój lokalny system synchronizuje swój czas z kontrolerem domeny, a kontroler domeny z kolei synchronizuje swój czas z emulatorem PDC. W ten sposób emulator PDC jest zegarem głównym dla wszystkich kontrolerów domeny w Twojej domenie.

Microsoft

gdy ten kontroler jest wyłączony, Twoje zabezpieczenia ulegają kilku wycięciom i sprawiają, że hasła są podatne na ataki.

mistrz infrastruktury

podstawową funkcjonalnością mistrza infrastruktury jest odwoływanie się do wszystkich użytkowników lokalnych i odniesień w domenie. Ten kontroler rozumie ogólną infrastrukturę domeny, w tym obiekty, które są obecne.

jest odpowiedzialny za lokalną aktualizację odniesień do obiektów, a także zapewnia, że jest aktualny w kopiach innych domen. Obsługuje ten proces aktualizacji za pomocą unikalnego identyfikatora, prawdopodobnie SID.

infrastructure master jest podobny do innego narzędzia reklamowego o nazwie Global Catalog (Gc). Ten GC jest jak indeks, który wie, gdzie wszystko jest, wewnątrz active directory. Z drugiej strony, infrastructure master jest mniejszą wersją GC, ponieważ jest ograniczony w obrębie jednej domeny.

teraz, dlaczego ważne jest, aby wiedzieć o GC tutaj? Ponieważ GC i infrastructure master nie powinny być umieszczone w tym samym kontrolerze domeny. Jeśli zdarzy ci się to zrobić, mistrz infrastruktury przestanie działać, gdy GC uzyska pierwszeństwo.

ogólnie rzecz biorąc, jeśli masz tylko jeden kontroler domeny, nie będzie to miało większego znaczenia. Ale jeśli masz duży las z wieloma kontrolerami domeny, obecność zarówno GC, jak i infrastructure master spowoduje problemy.

weźmy tutaj sytuację. Mamy wiele domen, które wyglądają jak serwer GC. Wewnątrz jednej domeny dokonujemy zmiany w członkostwie grupy, a mistrz infrastruktury wie o tej zmianie. Ale nie aktualizuje serwera GC, ponieważ zmiana nie została wprowadzona do grupy uniwersalnej. Oznacza to, że istnieje szansa, że kontroler GC i infrastructure master nie będą zsynchronizowane, co z kolei może powodować problemy z uwierzytelnianiem. Dlatego upewnij się, że masz master infrastruktury lub GC dla każdej domeny, ale nie dla obu.

podsumowanie

jak widać. Role FSMO zapobiegają konfliktom w usłudze active directory i jednocześnie zapewniają elastyczność obsługi różnych operacji w usłudze active directory. Można je zasadniczo podzielić na pięć ról, z których dwie pierwsze dotyczą całego lasu, a pozostałe trzy dotyczą konkretnej dziedziny.

czy wdrożyłeś role FSMO w swojej organizacji? Podziel się z nami swoimi przemyśleniami.

fot. Wikimedia

Leave a Reply