Roles FSMO en Active Directory: Qué son y cómo funcionan

Active Directory (AD) es un servicio de directorio creado por Microsoft y se presenta como un conjunto de procesos y servicios en la mayoría de las versiones de los sistemas operativos Windows Server.

Puedes imaginar un ANUNCIO como una base de datos o una ubicación segura que almacena todos los atributos de tus usuarios, como nombres de usuario, contraseñas y más. Este repositorio central automatiza muchas tareas, como la gestión de los datos de usuario, la provisión de seguridad y las interacciones con otros directorios.

En las versiones iniciales de AD, había muchas posibilidades de conflictos. Por ejemplo, digamos que un controlador de dominio agregó un nuevo empleado a la base de datos. Desde que se hizo el cambio en el ANUNCIO, se reflejó en toda la empresa, y eso está bien. Unos segundos después, otro controlador de dominio quería eliminar los registros de los empleados que ya no trabajaban en la empresa. Accidentalmente, también eliminó a este empleado del ANUNCIO.

El sistema de gestión de conflictos que existía entonces seguía la política de “el último escritor gana”, por lo que el cambio realizado por el segundo controlador de dominio era válido, mientras que el cambio realizado por el primer controlador de dominio se descartaba. Esto significa que el nuevo empleado ya no estaba en el sistema y no podía acceder a los recursos del sistema, lo que obviamente no es correcto.

Para prevenir tales conflictos, se introdujo un modelo maestro único. En este modelo, solo un controlador de dominio (DC) podía realizar un tipo particular de actualización. En el caso anterior, si solo el primer DC estuviera a cargo de agregar y eliminar empleados y el segundo DC estuviera a cargo de la seguridad, entonces tal conflicto no habría ocurrido.

Sin embargo, esto también tenía limitaciones. ¿Qué pasa cuando el primer DC cae? No puedes agregar ni eliminar empleados hasta que vuelva a aparecer. Una dependencia tan grande de un solo controlador nunca es buena desde un punto de vista operativo.

Por lo tanto, Microsoft fue un poco más allá en las versiones posteriores para incluir múltiples roles para cada DC y dar a cada DC la capacidad de transferir todo el rol a cualquier otro DC dentro de la misma empresa. La ventaja obvia aquí es que ningún rol está vinculado a ningún DC en particular, por lo que cuando uno se cae, puede transferir automáticamente este rol a otro DC en funcionamiento.

Dado que este modelo ofrece mucha flexibilidad, se denomina Operación Maestra Única Flexible (FSMO).

Efectivamente, FSMO es un modelo multimaster que asigna roles y responsabilidades claros a cada CC y, al mismo tiempo, brinda la flexibilidad para transferir roles si es necesario.

Roles FSMO

FSMO se divide ampliamente en cinco roles y son:

- Maestro de esquemas

- Maestro de nombres de dominio

- Maestro de RID

- Emulador de PDC

- Maestro de infraestructura

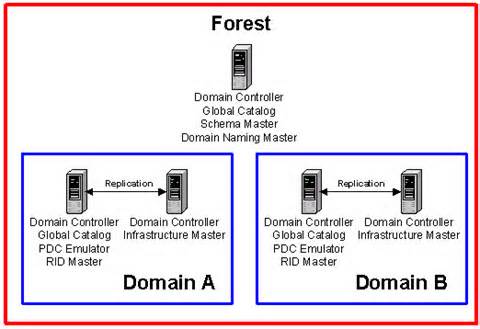

De estos, los dos primeros roles FSMO están disponibles a nivel de bosque, mientras que los tres restantes son necesarios para cada dominio.

Extensiones remotas

Veamos ahora cada rol FSMO en profundidad.

Maestro de esquema

Maestro de esquema, como su nombre indica, contiene una copia de lectura y escritura de todo el esquema del ANUNCIO. Si se pregunta qué es un esquema, son todos los atributos asociados a un objeto de usuario e incluye contraseña, rol, designación e ID de empleado, por nombrar algunos.

Por lo tanto, si desea cambiar el ID de empleado, tendrá que hacerlo en este DC. De forma predeterminada, el primer controlador que instale en el bosque será el maestro de esquema.

Domain naming master

Domain naming master es responsable de verificar los dominios, por lo que solo hay uno para cada bosque. Esto significa que si está creando un dominio nuevo en un bosque existente, este controlador garantiza que dicho dominio no exista ya. Si el maestro de nombres de dominio está desactivado por algún motivo, no puedes crear un nuevo dominio.

Dado que no crea dominios con frecuencia, algunas empresas prefieren tener maestro de esquema y maestro de nombres de dominio dentro del mismo controlador.

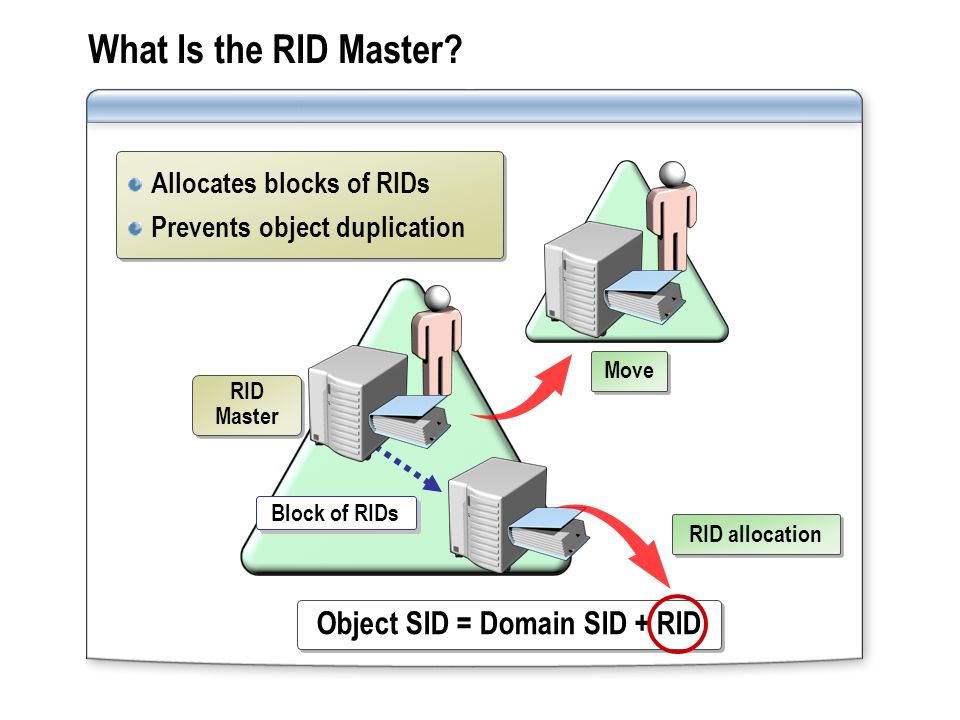

RID master

Cada vez que crea un principio de seguridad, ya sea una cuenta de usuario, una cuenta de grupo o una cuenta maestra, desea agregarle permisos de acceso. Pero no puedes hacerlo basado en el nombre de un usuario o grupo porque eso puede cambiar en cualquier momento.

Digamos que tenías a Andy con un papel en particular, y dejó la compañía. Así que cerraste la cuenta de Andy y en su lugar trajiste a Tim. Ahora, tendrás que reemplazar a Andy con Tim en las listas de acceso de seguridad de cada recurso.

Esto no es práctico, ya que consume mucho tiempo y es propenso a errores.

Esta es la razón por la que asocias cada principio de seguridad con algo llamado ID de seguridad o SID. De esta manera, incluso si Andy cambia a Tim, el SID seguirá siendo el mismo, por lo que tendrás que hacer un solo cambio.

Este SID tiene un patrón específico para garantizar que cada SID del sistema sea único. Siempre comienza con la letra “S” seguida de la versión (comienza con 1) y un valor de autoridad de identificador. A esto le sigue el nombre de dominio o equipo local que es común para todos los SID ubicados dentro del mismo dominio. Por último, el nombre de dominio va seguido de lo que se llama un ID relativo o RID.

Esencialmente, RID es el valor que garantiza la singularidad entre diferentes objetos en active directory.

Un SID se verá así: S-1-5-32365098609486930-1029. Aquí 1029 es el RID que hace que un SID sea único, mientras que la serie larga de números es su nombre de dominio.

Pero esto también puede provocar conflictos. Digamos que creamos dos cuentas de usuario al mismo tiempo. Esto puede causar conflictos, ya que existe la posibilidad de que ambos objetos tengan el mismo SID.

Para evitar este conflicto, el maestro RID asigna bloques de 500 a cada controlador de dominio. De esta manera, DC1 obtiene eliminaciones de 1 a 500, DC2 obtiene eliminaciones de 501 a 1000, y así sucesivamente. Cuando un controlador de dominio se queda sin RID, se pone en contacto con el maestro RID y, a su vez, este maestro RID asigna otro bloque de 500.

Por lo tanto, RID master es responsable de procesar las solicitudes de grupos de RID de DCs dentro de un único dominio para garantizar que cada SID sea único.

Emulador de PDC

PDC significa Controlador de dominio primario y proviene de una época en la que solo había un controlador de dominio que tenía una copia de lectura y escritura del esquema. Los controladores de dominio restantes eran una copia de seguridad para este PDC. Así que, si quisieras cambiar una contraseña, tendrías que ir al PDC.

Hoy en día, no hay más PDC. Pero algunas de sus funciones, como la sincronización de tiempo y la administración de contraseñas, son asumidas por un controlador de dominio llamado emulador PDC.

Veamos primero su administración de contraseñas.

Digamos que voy a un controlador de dominio y restablezco mi contraseña porque ha caducado. Luego, inicio sesión en otra máquina para un sitio diferente y, digamos, se pone en contacto con un controlador de dominio diferente para la autenticación. Existe la posibilidad de que mi inicio de sesión falle porque es posible que el primer controlador de dominio no haya replicado mi cambio de contraseña a otros controladores.

Un emulador PDC evita estas confusiones al ser el controlador para el restablecimiento de contraseñas. Por lo tanto, mi cliente se pondrá en contacto con el emulador de PDC cuando falle un inicio de sesión, para verificar si hubo un cambio de contraseña. Además, todos los bloqueos de cuentas debido a contraseñas incorrectas se procesan en este emulador de PDC.

Aparte de la gestión de contraseñas, el emulador PDC sincroniza el tiempo en un sistema empresarial. Esta es una funcionalidad importante porque la autenticación de anuncios utiliza un protocolo llamado kerberos para la seguridad. La tarea principal de este protocolo es garantizar que los paquetes de datos no se saquen de la red ni se manipulen mientras se transmiten.

Por lo tanto, cuando hay una diferencia de cinco minutos o más entre el reloj de un servidor y su sistema durante el proceso de autenticación, kerberos piensa que esto es un ataque y no lo autenticará.

Bien, pero ¿cuál es el papel de un emulador de PDC aquí?

Bueno, su sistema local sincroniza su tiempo con el controlador de dominio, y el controlador de dominio, a su vez, sincroniza su tiempo con el emulador de PDC. De esta manera, el emulador PDC es el reloj maestro para todos los controladores de dominio de su dominio.

Microsoft

Cuando este controlador está inactivo, su seguridad se reduce un par de muescas y hace que las contraseñas sean vulnerables a los ataques.

Maestro de infraestructura

La funcionalidad principal de un maestro de infraestructura es hacer referencia a todos los usuarios locales y referencias dentro de un dominio. Este controlador comprende la infraestructura general del dominio, incluidos los objetos presentes en él.

Es responsable de actualizar las referencias de objetos localmente y también se asegura de que esté actualizado en las copias de otros dominios. Maneja este proceso de actualización a través de un identificador único, posiblemente un SID.

Infrastructure master es similar a otra herramienta de anuncios llamada Catálogo global (GC). Este GC es como un índice que sabe dónde está todo, dentro de un directorio activo. El maestro de infraestructura, por otro lado, es una versión más pequeña de GC, ya que está restringido dentro de un solo dominio.

Ahora, ¿por qué es importante saber sobre GC aquí? Porque GC y infrastructure master no deben colocarse en el mismo controlador de dominio. Si lo hace, el maestro de infraestructura dejará de funcionar a medida que el GC obtenga prioridad.

En general, si solo tiene un controlador de dominio, esto no importará tanto. Sin embargo, si tiene un bosque grande con varios controladores de dominio, la presencia de GC y maestro de infraestructura causará problemas.

Tomemos una situación aquí. Tenemos varios dominios que admiran a un servidor GC. Dentro de un dominio, hacemos un cambio en la membresía del grupo y el maestro de infraestructura sabe sobre este cambio. Pero no actualiza el servidor GC porque el cambio no se realizó en un grupo universal. Esto significa que existe la posibilidad de que su GC y su maestro de infraestructura no estén sincronizados y, a su vez, esto puede causar problemas de autenticación. Por eso, asegúrese de tener un maestro de infraestructura o un GC para cada dominio, pero no para ambos.

Resumen

Como puede ver. Los roles FSMO previenen conflictos en un directorio activo y, al mismo tiempo, le brindan la flexibilidad de manejar diferentes operaciones dentro de Active directory. Se pueden dividir en cinco roles, de los cuales, los dos primeros son para todo el bosque, mientras que los tres restantes pertenecen a un dominio particular.

¿Ha implementado roles FSMO en su organización? Por favor comparta sus pensamientos con nosotros.

Crédito de la foto: Wikimedia

Leave a Reply