As funções FSMO no Active Directory: o Que eles são e como eles funcionam

o Active Directory (AD) é um serviço de diretório criado pela Microsoft, e ele vem como um conjunto de processos e serviços na maioria das versões do Windows sistemas operacionais de Servidor.

você pode imaginar o AD como um banco de dados ou um local seguro que armazena todos os atributos de seus usuários, como nomes de usuário, senhas e muito mais. Este repositório central automatiza muitas tarefas, como gerenciamento de dados do Usuário, fornecimento de segurança e inter-operações com outros diretórios.

nas versões iniciais do AD, havia muitas chances de conflitos. Por exemplo, digamos, um controlador de domínio adicionou um novo funcionário ao banco de dados. Como a mudança foi feita no anúncio, ela se refletiu em toda a empresa, e tudo bem. Alguns segundos depois, outro controlador de domínio queria excluir os registros de funcionários que não trabalhavam mais na empresa. Acidentalmente, ele excluiu esse funcionário do anúncio também.

o sistema de gerenciamento de conflitos que existia seguiu a Política” Last writer wins”, portanto, a alteração feita pelo segundo controlador de domínio foi válida enquanto a alteração feita pelo primeiro controlador de domínio foi descartada. Isso significa que o novo funcionário não estava mais no sistema e não conseguia acessar os recursos do sistema, o que obviamente não está certo.

para evitar tais conflitos, um modelo de mestre único foi introduzido. Neste modelo, apenas um controlador de domínio (DC) poderia executar um tipo específico de atualização. No caso acima, se apenas o primeiro DC estivesse encarregado de adicionar e remover funcionários e o segundo DC estivesse encarregado da segurança, esse conflito não teria ocorrido.

no entanto, isso também veio com limitações. O que acontece quando o primeiro DC cai? Você não pode adicionar ou excluir funcionários até que ele volte novamente. Essa dependência pesada de um único controlador nunca é boa do ponto de vista operacional.Portanto, a Microsoft foi um pouco mais longe nas versões subsequentes para incluir várias funções para cada DC e dar a cada DC a capacidade de transferir toda a função para qualquer outro DC dentro da mesma empresa. A vantagem óbvia aqui é que nenhuma função está vinculada a qualquer DC em particular, portanto, quando uma diminui, você pode transferir automaticamente essa função para outra DC em funcionamento.

como esse modelo oferece muita flexibilidade, é chamado de operação mestre única flexível (FSMO).

efetivamente, o FSMO é um modelo multimaster que atribui funções e responsabilidades claras a cada DC e, ao mesmo tempo, dá flexibilidade para transferir funções, se necessário.

funções FSMO

FSMO é amplamente divididos em cinco funções e eles são:

- mestre de Esquema

- mestre de nomeação de Domínio

- mestre de RID

- emulador de PDC

- mestre de Infra-estrutura

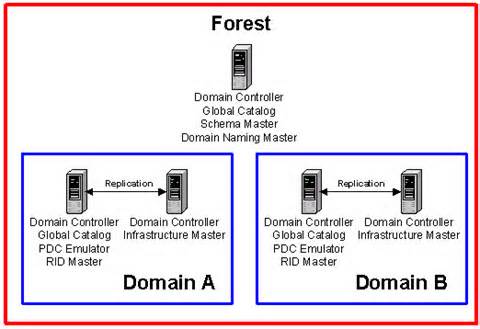

destes, as duas primeiras funções FSMO estão disponíveis no nível da floresta, enquanto os três restantes são necessário para cada domínio.

extensões remotas

vamos agora examinar cada função FSMO em profundidade.

Schema master

Schema master, como o nome sugere, contém uma cópia de leitura e gravação de todo o esquema do seu anúncio. Se você está se perguntando o que é um esquema, são todos os atributos associados a um objeto de usuário e incluem senha, função, designação e ID do funcionário, para citar alguns.

então, se você quiser alterar o ID do funcionário, você terá que fazê-lo neste DC. Por padrão, o primeiro controlador que você instalar em sua floresta será o mestre do esquema.

Domain naming master

Domain naming master é responsável pela verificação de domínios, portanto, há apenas um para cada floresta. Isso significa que, se você estiver criando um novo domínio em uma floresta existente, esse controlador garantirá que esse domínio ainda não exista. Se o seu Domain naming master estiver inativo por qualquer motivo, você não poderá criar um novo domínio.

como você não cria domínios com frequência, algumas empresas preferem ter schema master e domain naming master dentro do mesmo controlador.

RID master

toda vez que você cria um princípio de segurança, seja uma conta de usuário, conta de grupo ou uma conta mestre, você deseja adicionar permissões de acesso a ele. Mas você não pode fazer isso com base no nome de um usuário ou grupo, porque isso pode mudar a qualquer momento.Digamos que você teve Andy com um papel específico, e ele deixou a empresa. Então, você fechou a conta de Andy e, em vez disso, trouxe Tim. Agora, você terá que substituir Andy por Tim nas listas de acesso de segurança de todos os recursos.

isso não é prático, pois é demorado e propenso a erros.

é por isso que você associa todos os princípios de segurança a algo chamado ID de segurança ou SID. Dessa forma, mesmo que Andy mude para Tim, O SID permanecerá o mesmo, então você terá que fazer apenas uma mudança.

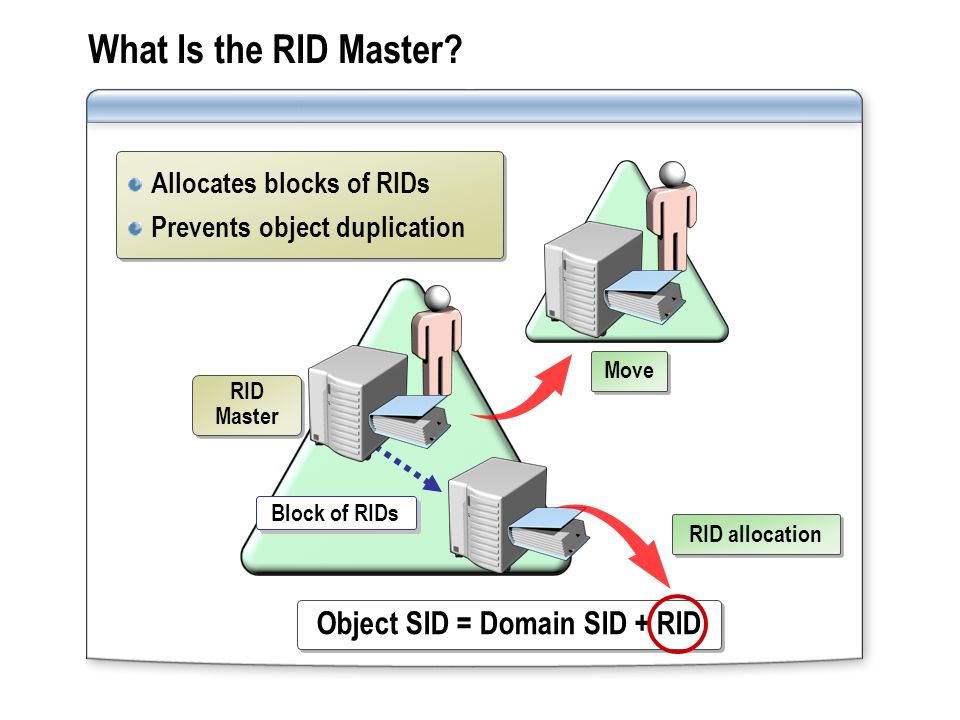

este SID tem um padrão específico para garantir que cada SID no sistema seja único. Ele sempre começa com a letra” S ” seguida pela versão (começa com 1) e um valor de Autoridade de identificador. Isso é seguido pelo domínio ou nome de computador local que é comum para todos os SIDs localizados no mesmo domínio. Por fim, o nome de domínio é seguido pelo que é chamado de ID relativo ou RID.

essencialmente, RID é o valor que garante exclusividade entre diferentes objetos no Active directory.

um SID terá a seguinte aparência: S-1-5-32365098609486930-1029. Aqui 1029 é o RID que torna um SID único, enquanto a longa série de números é o seu nome de domínio.

mas isso também pode levar a conflitos. Digamos que criemos duas contas de usuário ao mesmo tempo. Isso pode causar conflito, pois existe a possibilidade de ambos os objetos terem o mesmo SID.

para evitar esse conflito, o RID master atribui blocos de 500 a cada controlador de domínio. Desta forma, DC1 recebe RIDs de 1 a 500, DC2 recebe RIDs de 501 a 1.000 e assim por diante. Quando um controlador de domínio fica sem RIDs, ele entra em contato com o mestre RID e, por sua vez, este mestre RID atribui outro bloco de 500.

portanto, o rid master é responsável por processar solicitações de pool RID de DCs dentro de um único domínio para garantir que cada SID seja único.

PDC emulator

PDC significa Controlador de domínio primário e vem de um momento em que havia apenas um controlador de domínio que tinha uma cópia de leitura e gravação do esquema. Os controladores de domínio restantes eram um backup para este PDC. Então, se você quisesse alterar uma senha, você teria que ir para o PDC.

hoje, não há mais PDCs. Mas algumas de suas funções, como sincronização de tempo e gerenciamento de senhas, são assumidas por um controlador de domínio chamado PDC emulator.

vejamos primeiro o gerenciamento de senhas.Digamos que eu vá para um controlador de domínio e redefina minha senha porque ela expirou. Então eu faço logon em outra máquina para um site diferente e, digamos, ele entra em contato com um controlador de domínio diferente para Autenticação. Há uma chance de que meu login falhe porque o primeiro controlador de domínio pode não ter replicado minha alteração de senha para outros controladores.

um emulador PDC evita essas confusões sendo o controlador para redefinições de senha. Portanto, meu cliente entrará em contato com o emulador PDC quando um login falhar, para verificar se houve uma alteração de senha. Além disso, todos os bloqueios de conta devido a senhas erradas são processados neste emulador PDC.

além do gerenciamento de senhas, o emulador PDC sincroniza o tempo em um sistema corporativo. Esta é uma funcionalidade importante porque a autenticação AD usa um protocolo chamado kerberos para segurança. A principal tarefa deste protocolo é garantir que os pacotes de dados não sejam retirados da rede ou adulterados enquanto são transmitidos.

portanto, quando há uma diferença de cinco minutos ou mais entre um relógio de servidor e seu sistema durante o processo de autenticação, kerberos acha que isso é um ataque e não o autenticará.

bem, mas qual é o papel de um emulador PDC aqui?Bem, seu sistema local sincroniza seu tempo com o controlador de domínio, e o controlador de domínio, por sua vez, sincroniza seu tempo com o emulador PDC. Dessa forma, o emulador PDC é o relógio mestre para todos os controladores de domínio em seu domínio.

Microsoft

quando este controlador está inativo, sua segurança diminui alguns entalhes e torna as senhas vulneráveis a ataques.

Infrastructure master

a funcionalidade principal de um infrastructure master é fazer referência a todos os usuários locais e referências dentro de um domínio. Este controlador entende A infraestrutura geral do domínio, incluindo quais objetos estão presentes.

é responsável por atualizar referências de objetos localmente e também garante que esteja atualizado nas cópias de outros domínios. Ele lida com esse processo de atualização por meio de um identificador exclusivo, possivelmente um SID.

Infrastructure master é semelhante a outra ferramenta de anúncios Chamada Global Catalog (GC). Este GC é como um índice que sabe onde tudo está, dentro de um Active directory. O mestre de infraestrutura, por outro lado, é uma versão menor do GC, pois é restrito em um único domínio.

Agora, Por que é importante saber sobre GC aqui? Porque o GC e o infrastructure master não devem ser colocados no mesmo controlador de domínio. Se acontecer de você fazer isso, o mestre de infraestrutura deixará de funcionar à medida que o GC obtém precedência.

em geral, se você tiver apenas um controlador de domínio, isso não importará muito. Mas, se você tiver uma grande floresta com vários controladores de domínio, a presença do GC e do infrastructure master causará problemas.

vamos tomar uma situação aqui. Temos vários domínios que procuram um servidor GC. Dentro de um domínio, fazemos uma alteração na associação ao grupo e o mestre de infraestrutura sabe sobre essa mudança. Mas não atualiza o servidor GC porque a alteração não foi feita para um grupo universal. Isso significa que há uma chance de seu GC e mestre de infraestrutura estarem fora de sincronia e, por sua vez, isso pode causar problemas de autenticação. É por isso que certifique-se de ter um mestre de infraestrutura ou um GC para cada domínio, mas não ambos.

resumo

como você pode ver. As funções FSMO evitam conflitos em um Active directory e, ao mesmo tempo, oferecem flexibilidade para lidar com diferentes operações no Active directory. Eles podem ser amplamente divididos em cinco papéis, dos quais, os dois primeiros são para toda a floresta, enquanto os três restantes pertencem a um domínio específico.

você implementou funções FSMO em sua organização? Por favor, compartilhe seus pensamentos conosco.

crédito da foto: Wikimedia

Leave a Reply