FSMO-rollen in Active Directory: wat ze zijn en hoe ze werken

Active Directory (AD) is een directory service gemaakt door Microsoft, en het komt als een set van processen en diensten in de meeste versies van Windows Server-besturingssystemen.

u kunt AD voorstellen als een database of een veilige locatie die alle attributen van uw gebruikers opslaat, zoals gebruikersnamen, wachtwoorden en meer. Deze centrale repository automatiseert veel taken, zoals het beheer van gebruikersgegevens, het verstrekken van beveiliging en inter-operaties met andere directory ‘ s.

in de initiële versies van AD waren er veel kans op conflicten. Bijvoorbeeld, laten we zeggen, een domeincontroller toegevoegd een nieuwe werknemer aan de database. Sinds de verandering in de advertentie, werd het weerspiegeld in de hele onderneming, en dat is prima. Een paar seconden later wilde een andere domeincontroller de records verwijderen van werknemers die niet meer in de onderneming werkten. Per ongeluk, het verwijderde deze werknemer uit de advertentie ook.

het conflictbeheersysteem dat toen bestond, volgde het beleid “last writer wins”, dus de wijziging van de tweede domeincontroller was geldig, terwijl de wijziging van de eerste domeincontroller werd verworpen. Dit betekent dat de nieuwe medewerker niet langer in het systeem zat en geen toegang had tot de resources van het systeem, wat natuurlijk niet goed is.

om dergelijke conflicten te voorkomen werd een single-master model geïntroduceerd. In dit model kon slechts één domeincontroller (DC) een bepaald type update uitvoeren. In het bovenstaande geval, als alleen de eerste DC verantwoordelijk was voor het toevoegen en verwijderen van werknemers en de tweede DC verantwoordelijk was voor de veiligheid, dan zou een dergelijk conflict niet hebben plaatsgevonden.

dit kwam echter ook met beperkingen. Wat gebeurt er als de eerste DC neergaat? U kunt geen medewerkers toevoegen of verwijderen totdat het weer terug komt. Zo ‘ n grote afhankelijkheid van één enkele regelaar is vanuit operationeel oogpunt nooit goed.Dus Microsoft ging iets verder in latere versies om meerdere rollen op te nemen voor elke DC en om elke DC de mogelijkheid te geven om de volledige rol over te dragen naar elke andere DC binnen dezelfde onderneming. Het voor de hand liggende voordeel hier is geen rol is gebonden aan een bepaalde DC, dus wanneer een naar beneden gaat, kunt u deze rol automatisch overbrengen naar een andere werkende DC.

omdat zo ‘ n model veel flexibiliteit biedt, wordt het de flexibele Single Master Operation (FSMO) genoemd.

effectief, FSMO is een multimaster model dat duidelijke rollen en verantwoordelijkheden toewijst aan elke DC en tegelijkertijd, waardoor de flexibiliteit om rollen over te dragen indien nodig.

FSMO rollen

FSMO is grofweg verdeeld in vijf rollen en ze zijn:

- Schemamaster

- Domain naming master

- RID-master

- PDC-emulator

- Infrastructure master

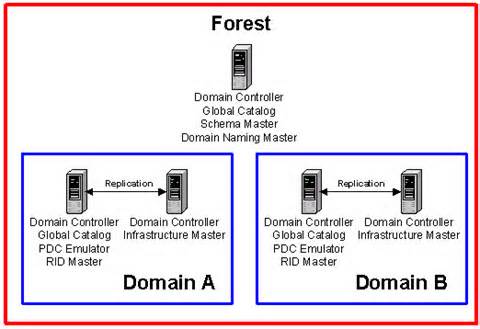

van deze functies zijn de eerste twee FSMO-rollen beschikbaar op forest-niveau, terwijl de overige drie nodig zijn voor elk domein.

Remote Extensions

laten we nu elke FSMO-rol in de diepte bekijken.

Schema-master

Schema-master bevat, zoals de naam al doet vermoeden, een read-write-kopie van het volledige schema van uw advertentie. Als u zich afvraagt wat een schema is, het is alle attributen die zijn gekoppeld aan een gebruikersobject en omvat wachtwoord, rol, aanwijzing, en werknemer-ID, om er een paar te noemen.

dus, als u de werknemer-ID wilt wijzigen, moet u dit in deze DC doen. Standaard is de eerste controller die u in uw forest installeert de schema-master.

Domain naming master

Domain naming master is verantwoordelijk voor het verifiëren van domeinen, dus er is er maar één voor elk forest. Dit betekent dat als u een gloednieuw domein in een bestaand forest maakt, deze controller ervoor zorgt dat een dergelijk domein nog niet bestaat. Als Uw domain naming master om welke reden dan ook down is, kunt u geen nieuw domein aanmaken.

omdat u niet vaak domeinen maakt, geven sommige bedrijven de voorkeur aan schema-master en domeinnaamgevingsmaster binnen dezelfde controller.

RID master

elke keer dat u een beveiligingsprincipe aanmaakt, of het nu een gebruikersaccount, groepsaccount of een masteraccount is, Wilt u er toegangsrechten aan toevoegen. Maar je kunt het niet doen op basis van de naam van een gebruiker of groep, want dat kan op elk moment veranderen.

stel dat je Andy had met een bepaalde rol, en hij verliet het bedrijf. Dus, je sloot Andy ‘ s rekening en bracht in plaats daarvan Tim binnen. Nu moet je Andy vervangen door Tim in de veiligheids lijsten van elke bron.

dit is niet praktisch, omdat het tijdrovend en foutgevoelig is.

dit is de reden waarom u elk beveiligingsprincipe associeert met iets dat een beveiligings-ID Of SID wordt genoemd. Op deze manier, zelfs als Andy verandert in Tim, blijft de SID hetzelfde, dus je zult slechts één verandering moeten maken.

deze SID heeft een specifiek patroon om ervoor te zorgen dat elke SID in het systeem uniek is. Het begint altijd met de letter “S” gevolgd door de versie (begint met 1) en een identifier authority waarde. Dit wordt gevolgd door de naam van het domein of de lokale computer die gebruikelijk is voor alle Sid ‘ s binnen hetzelfde domein. Ten slotte wordt de domeinnaam gevolgd door wat een relatief ID of RID wordt genoemd.

in wezen is RID de waarde die zorgt voor uniciteit tussen verschillende objecten in de active directory.

een SID ziet er als volgt uit: S-1-5-32365098609486930-1029. Hier is 1029 het RID dat een SID uniek maakt terwijl de lange reeks nummers uw domeinnaam is.

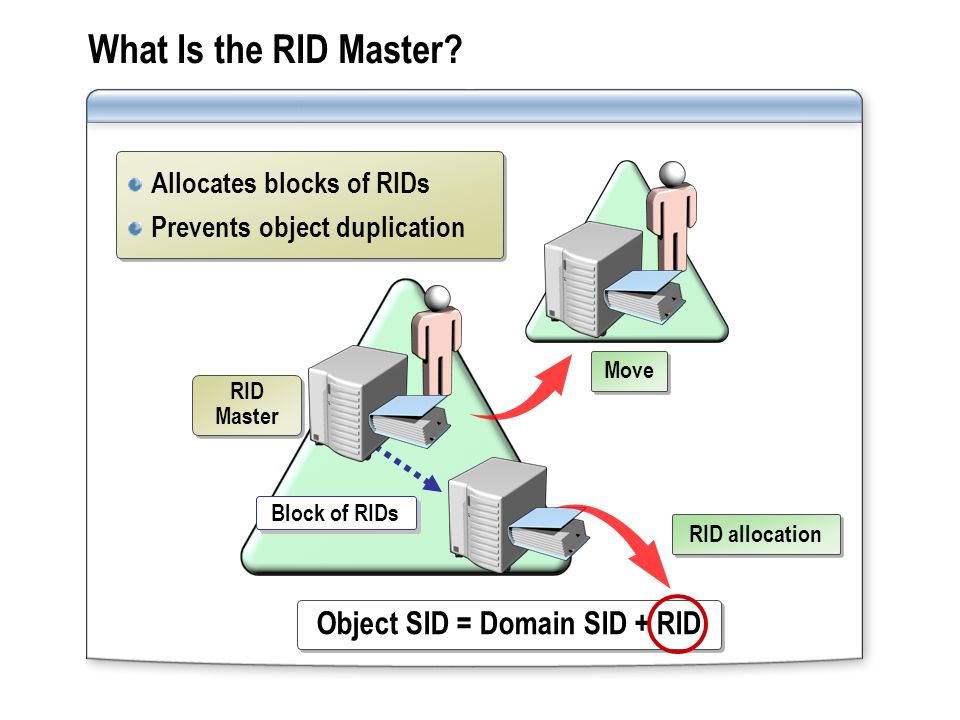

maar dit kan ook tot conflicten leiden. Laten we zeggen dat we twee gebruikersaccounts tegelijkertijd maken. Dit kan conflicten veroorzaken omdat er een mogelijkheid is voor beide objecten om dezelfde SID te hebben.

om dit conflict te voorkomen, wijst de RID-master blokken van 500 toe aan elke domeincontroller. Op deze manier krijgt DC1 RIDs van 1 tot 500, DC2 krijgt RIDs van 501 tot 1000, enzovoort. Wanneer een domeincontroller geen RIDs meer heeft, neemt hij contact op met de RID-master en op zijn beurt wijst deze RID-master nog een blok van 500 toe.

dus, RID master is verantwoordelijk voor het verwerken van RID pool verzoeken van DCs binnen een enkel domein om ervoor te zorgen dat elke SID uniek is.

PDC emulator

PDC staat voor primaire domeincontroller en komt uit een tijd dat er slechts één domeincontroller was die een read-write kopie van het schema had. De overige domeincontrollers waren een back-up voor deze PDC. Dus, als je een wachtwoord wilt veranderen, moet je naar de PDC gaan.

vandaag zijn er geen PDC ‘ s meer. Maar een paar van zijn rollen, zoals tijd synchronisatie en wachtwoordbeheer worden overgenomen door een domeincontroller genaamd PDC emulator.

laten we eerst het wachtwoordbeheer bekijken.

stel dat ik naar één domeincontroller ga en mijn wachtwoord reset omdat het verlopen is. Dan log ik in op een andere machine voor een andere site en, laten we zeggen, het contact op met een andere domeincontroller voor authenticatie. Er is een kans dat mijn aanmelding mislukt omdat de eerste domeincontroller mijn wachtwoordwijziging mogelijk niet naar andere controllers heeft gerepliceerd.

een PDC-emulator vermijdt deze verwarring door de controller te zijn voor het opnieuw instellen van wachtwoorden. Dus, mijn cliënt zal contact opnemen met de PDC emulator als een login mislukt, om te controleren of er een wachtwoord verandering. Ook, alle account lockouts als gevolg van verkeerde wachtwoorden worden verwerkt op deze PDC emulator.

anders dan wachtwoordbeheer synchroniseert de PDC-emulator De tijd in een bedrijfssysteem. Dit is een belangrijke functionaliteit omdat AD-authenticatie gebruik maakt van een protocol genaamd kerberos voor beveiliging. De belangrijkste taak van dit protocol is ervoor te zorgen dat datapakketten niet uit het netwerk worden gehaald of worden geknoeid terwijl het wordt verzonden.

dus, als er een verschil van vijf minuten of meer is tussen een serverklok en uw systeem tijdens het authenticatieproces, denkt kerberos dat dit een aanval is en zal het u niet authenticeren.

prima, maar wat is de rol van een PDC emulator hier?

uw lokale systeem synchroniseert zijn tijd met de domeincontroller, en de domeincontroller synchroniseert zijn tijd met de PDC emulator. Op deze manier is de PDC emulator de master clock voor alle domeincontrollers in uw domein.

Microsoft

wanneer deze controller uitgevallen is, wordt uw beveiliging enkele inkepingen minder en worden wachtwoorden kwetsbaar voor aanvallen.

infrastructuurmaster

de kernfunctionaliteit van een infrastructuurmaster is het verwijzen naar alle lokale gebruikers en verwijzingen binnen een domein. Deze controller begrijpt de totale infrastructuur van het domein inclusief welke objecten aanwezig zijn.

het is verantwoordelijk voor het lokaal bijwerken van objectverwijzingen en zorgt er ook voor dat het up-to-date is in de kopieën van andere domeinen. Het verwerkt dit updateproces door middel van een unieke identifier, mogelijk een SID.

Infrastructure master is vergelijkbaar met een ander AD tool genaamd Global Catalog (GC). Deze GC is als een index die weet waar alles is, in een active directory. De infrastructure master, aan de andere kant, is een kleinere versie van GC, omdat het is beperkt binnen een enkel domein.

nu, waarom is het belangrijk om te weten over GC hier? Omdat GC en infrastructure master niet in dezelfde domeincontroller moeten worden geplaatst. Als je dat toevallig doet, zal de infrastructuur master stoppen met werken als de GC voorrang krijgt.

in het algemeen, als je maar één domeincontroller hebt, maakt dit niet zoveel uit. Maar als u een groot forest met meerdere domeincontrollers hebt, zal de aanwezigheid van zowel GC als infrastructure master problemen veroorzaken.

laten we hier een situatie nemen. We hebben meerdere domeinen die omhoog kijken naar een GC server. Binnen één domein maken we een wijziging in het groepslidmaatschap en de infrastructure master Weet hiervan. Maar het werkt de GC-server niet bij omdat de wijziging niet is aangebracht in een universele groep. Dit betekent, er is een kans voor uw GC en infrastructuur master uit sync, en op zijn beurt, dit kan leiden tot authenticatie problemen. Dat is waarom zorg ervoor dat je ofwel een infrastructuur master of een GC voor elk domein, maar niet beide.

samenvatting

zoals u kunt zien. FSMO-rollen voorkomen conflicten in een active directory en bieden u tegelijkertijd de flexibiliteit om verschillende bewerkingen binnen de active directory af te handelen. Ze kunnen grofweg worden onderverdeeld in vijf rollen, waarvan de eerste twee voor het hele bos zijn, terwijl de overige drie betrekking hebben op een bepaald domein.

heeft u FSMO-rollen geïmplementeerd in uw organisatie? Deel uw gedachten alstublieft met ons.

Fotokrediet: Wikimedia

Leave a Reply