chiffrement

Qu’est-ce qu’un chiffrement ?

En cryptologie, la discipline concernée par l’étude des algorithmes cryptographiques, un chiffrement est un algorithme de chiffrement et de déchiffrement de données.

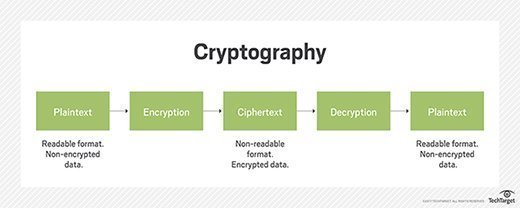

Le chiffrement à clé symétrique, également appelé chiffrement à clé secrète, dépend de l’utilisation de chiffrements, qui fonctionnent symétriquement. Avec des algorithmes de chiffrement symétriques, la même clé de chiffrement est appliquée aux données de la même manière, que l’objectif soit de convertir du texte brut en texte chiffré ou du texte chiffré en texte clair. Un chiffrement transforme des données en traitant les caractères originaux en texte brut ou d’autres données en texte chiffré. Le texte chiffré doit apparaître sous forme de données aléatoires.

Traditionnellement, les chiffrements utilisaient ces deux principaux types de transformation:

- Les chiffrements de transposition conservent tous les bits de données d’origine dans un octet mais mélangent leur ordre.

- Les chiffrements de substitution remplacent des séquences de données spécifiques par d’autres séquences de données. Par exemple, un type de substitution consisterait à transformer tous les bits de valeur 1 en une valeur 0, et vice versa.

La sortie de données de l’une ou l’autre méthode est appelée texte chiffré.

Les chiffrements modernes permettent une communication privée dans de nombreux protocoles réseau différents, y compris le protocole TLS (Transport Layer Security) et d’autres qui offrent un cryptage du trafic réseau. De nombreuses technologies de communication, y compris les téléphones, la télévision numérique et les guichets automatiques, reposent sur les chiffrements pour maintenir la sécurité et la confidentialité.

Comment fonctionnent les chiffrements ?

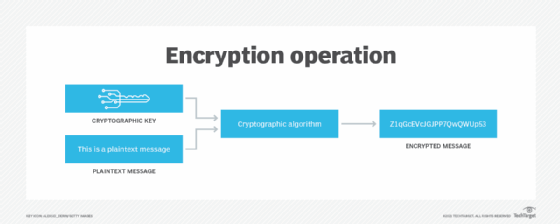

Un chiffrement utilise un système de règles fixes – un algorithme de chiffrement – pour transformer du texte en clair, un message lisible, en texte chiffré, une chaîne de caractères apparemment aléatoire. Les chiffrements peuvent être conçus pour chiffrer ou déchiffrer des bits dans un flux, appelés chiffrements de flux. Ou ils peuvent traiter du texte chiffré dans des blocs uniformes d’un nombre spécifié de bits, appelés chiffrements par blocs.

Les implémentations de chiffrement modernes dépendent de l’algorithme et d’une clé secrète, qui est utilisée par l’algorithme de chiffrement pour modifier les données au fur et à mesure qu’elles sont chiffrées. Les chiffrements qui utilisent des clés plus longues, mesurées en bits, sont plus efficaces contre les attaques par force brute. Plus la longueur de la clé est longue, plus les tentatives de force brute sont nécessaires pour exposer le texte en clair. Alors que la force du chiffrement ne dépend pas toujours de la longueur de la clé, les experts recommandent que les chiffrements modernes soient configurés pour utiliser des clés d’au moins 128 bits ou plus, selon l’algorithme et le cas d’utilisation.

Une clé est une partie essentielle d’un algorithme de chiffrement that à tel point que, dans le chiffrement réel, la clé est gardée secrète, pas l’algorithme. Des algorithmes de chiffrement puissants sont conçus de sorte que, même si quelqu’un connaît l’algorithme, il devrait être impossible de déchiffrer le texte chiffré sans connaître la clé appropriée. Par conséquent, avant qu’un chiffrement puisse fonctionner, l’expéditeur et le destinataire doivent avoir une clé ou un ensemble de clés.

Avec des algorithmes à clé symétrique, la même clé est utilisée pour le chiffrement et le déchiffrement des données. Les algorithmes à clé asymétrique utilisent des clés publiques et des clés privées pour chiffrer et déchiffrer les données.

En cryptographie asymétrique, également appelée cryptographie à clé publique, les clés sont de grands nombres qui ont été appariés mais ne sont pas identiques (asymétriques). Les paires de clés sont les suivantes:

- La clé publique peut être partagée avec tout le monde.

- La clé privée, ou clé secrète, est gardée secrète.

L’une ou l’autre des clés peut être utilisée pour chiffrer un message; la clé opposée à celle utilisée pour chiffrer le message est utilisée pour le déchiffrement.

La clé privée ou secrète de la paire est utilisée par le propriétaire de la paire de clés pour déchiffrer ou chiffrer des données, tandis que la clé publique est utilisée par quiconque souhaite chiffrer un message qui ne peut être déchiffré que par le détenteur de la clé privée.

À quoi servent les chiffrements ?

Les chiffrements symétriques sont les plus couramment utilisés pour sécuriser les communications en ligne. Ils sont également incorporés dans de nombreux protocoles réseau différents à utiliser pour les échanges de données. Par exemple, Secure Sockets Layer et TLS utilisent des chiffrements pour chiffrer les données de la couche application, en particulier lorsqu’elles sont utilisées avec HTTP Secure (HTTPS).

Les réseaux privés virtuels qui connectent des travailleurs distants ou des succursales distantes aux réseaux d’entreprise utilisent des protocoles avec des algorithmes à clé symétriques pour protéger les communications de données. Les chiffrements symétriques protègent la confidentialité des données dans la plupart des réseaux Wi-Fi, des services bancaires en ligne et de commerce électronique et de la téléphonie mobile.

Certains protocoles utilisent la cryptographie asymétrique pour chiffrer et authentifier les points de terminaison. Ils l’utilisent également pour sécuriser l’échange de clés symétriques pour chiffrer les données de session. Ces protocoles comprennent les éléments suivants:

- TLS

- HTTPS

- Secure Shell

- Ouvrir une assez bonne confidentialité

- Extensions de messagerie Internet sécurisées / polyvalentes

Bien que la cryptographie à clé publique soit considérée comme plus sûre que le chiffrement symétrique, elle nécessite également plus de calculs. Pour des raisons de performances, les protocoles s’appuient souvent sur des algorithmes à clés symétriques pour chiffrer les données de session.

Différence entre les codes et les chiffrements

Les codes et les chiffrements sont différentes façons de chiffrer un message. Un code est une méthode de modification d’un message en remplaçant chaque mot par un autre mot ayant une signification différente.

D’autre part, un chiffrement convertit le message en utilisant son algorithme pour transformer les données représentant les lettres et les mots du message. Les chiffrements sont plus faciles à mettre en œuvre et à utiliser avec des ordinateurs car les algorithmes sont automatisés et facilement programmés.

Les types de chiffrements

Les chiffrements peuvent être caractérisés de différentes manières, notamment les suivantes:

- Les chiffrements par blocs chiffrent des blocs de données de taille uniforme.

- Les chiffrements de flux peuvent être appliqués à des flux de données qui sont souvent reçus et envoyés sur un réseau.

Les chiffrements peuvent dépendre de clés traditionnelles utilisées directement dans le texte chiffré à clé ou de la cryptographie à courbe elliptique (ECC). Lorsque ECC est utilisé avec une clé de 160 bits, il peut fournir la sécurité d’un chiffrement traditionnel, comme celui utilisé dans le cryptosystème RSA (Rivest-Shamir-Adleman) en utilisant une clé de 1 024 bits de longueur.

Les algorithmes de chiffrement modernes sont conçus pour résister aux attaques même lorsque l’attaquant sait quel chiffrement est utilisé. Historiquement, les chiffrements étaient moins sécurisés contre les attaques car ils étaient utilisés pour chiffrer du texte en clair à la main et pouvaient être plus facilement analysés et cassés avec la puissance de l’ordinateur.

Exemples de chiffrements

Certains chiffrements historiques bien connus sont les suivants:

- César. Ce chiffre est attribué à Jules César, qui l’aurait utilisé pour communiquer en toute sécurité avec ses généraux. Il s’agit d’un simple chiffrement de substitution où chaque lettre du texte en clair est décalée d’un nombre spécifique de places vers le bas de l’alphabet. Le numéro de quart utilisé par César était de trois. Les chiffrements de substitution sont souvent mis en œuvre en écrivant l’alphabet en texte brut, l’alphabet en texte chiffré étant écrit au-dessus des lettres en texte brut, décalées du nombre accepté par ceux qui communiquent. Un décalage de trois place la lettre D au-dessus du texte en clair A, E au-dessus de B et ainsi de suite. Le nombre de caractères décalés est considéré comme une simple forme de clé.

- Atbash. Ce chiffrement est un chiffrement de substitution dans lequel l’alphabet en clair est mappé sur lui-même mais dans l’ordre inverse. En d’autres termes, la lettre de texte en clair A est mappée sur le texte chiffré Z, B est mappée sur Y, C sur X, etc. Atbash est nommé d’après les deux premières et deux dernières lettres de l’alphabet hébreu. On pense qu’il est utilisé depuis des centaines d’années.

- Substitution simple. Celui-ci est également utilisé depuis des centaines d’années. Il remplace chaque caractère de texte en clair par un caractère de texte chiffré différent, ce qui donne ce qui est effectivement une clé de 26 caractères. Il diffère du chiffre César parce que l’alphabet de chiffrement est complètement brouillé, plutôt que simplement déplacé d’un nombre uniforme de places.

- Vigenère. Ce chiffre est une forme de substitution polyalphabétique, ce qui signifie qu’il est basé sur une substitution utilisant plusieurs alphabets de substitution. Le chiffre de Vigenère utilise une série de chiffrements César entrelacés, basés sur les lettres d’un mot-clé. Le texte original est chiffré à l’aide de ce que l’on appelle la place Vigenère ou table Vigenère.

- Substitution homophonique. Ce chiffrement de substitution utilise plusieurs lettres de texte chiffré différentes pour remplacer des lettres simples de texte en clair. Ce type de chiffrement est généralement beaucoup plus difficile à casser que les chiffrements de substitution standard.

Ces chiffrements historiques sont toujours pertinents car ils utilisent différentes composantes fondamentales des chiffrements modernes, telles que la substitution et la transposition.

Les chiffrements peuvent être à la mode, en fonction de leurs antécédents en matière de force contre les attaques, ainsi que de la découverte de nouveaux vecteurs d’attaque. Découvrez les premières étapes de l’utilisation sécurisée des chiffrements en comprenant les bases des algorithmes de chiffrement à clé symétrique.

Leave a Reply