I ruoli FSMO in Active Directory: Cosa sono e come funzionano

Active Directory (AD) è un servizio di directory creata da Microsoft, e si presenta come un insieme di processi e servizi, nella maggior parte delle versioni dei sistemi operativi Windows Server.

Puoi immaginare AD come un database o una posizione sicura che memorizza tutti gli attributi dei tuoi utenti come nomi utente, password e altro ancora. Questo repository centrale automatizza molte attività come la gestione dei dati degli utenti, la fornitura di sicurezza e le interoperazioni con altre directory.

Nelle versioni iniziali di AD, c’erano molte possibilità di conflitti. Ad esempio, supponiamo che un controller di dominio abbia aggiunto un nuovo dipendente al database. Dal momento che la modifica è stata apportata all’annuncio, si è riflessa in tutta l’azienda, e va bene. Pochi secondi dopo, un altro controller di dominio voleva eliminare i record dei dipendenti che non lavoravano più nell’azienda. Accidentalmente, ha cancellato anche questo dipendente dall’ANNUNCIO.

Il sistema di gestione dei conflitti che esisteva seguiva la politica “last writer wins”, quindi la modifica apportata dal secondo controller di dominio era valida mentre la modifica apportata dal primo controller di dominio era scartata. Ciò significa che il nuovo dipendente non era più nel sistema e non poteva accedere alle risorse del sistema, il che ovviamente non è corretto.

Per prevenire tali conflitti, è stato introdotto un modello single-master. In questo modello, solo un controller di dominio (DC) potrebbe eseguire un particolare tipo di aggiornamento. Nel caso precedente, se solo il primo DC fosse incaricato di aggiungere e rimuovere i dipendenti e il secondo DC fosse responsabile della sicurezza, allora un tale conflitto non si sarebbe verificato.

Tuttavia, anche questo è stato limitato. Cosa succede quando il primo DC va giù? Non è possibile aggiungere o eliminare dipendenti fino a quando non viene ripristinato di nuovo. Una dipendenza così pesante da un singolo controller non è mai buona dal punto di vista operativo.

Quindi, Microsoft è andato un po ‘ oltre nelle versioni successive per includere più ruoli per ogni DC e per dare a ciascun DC la possibilità di trasferire l’intero ruolo a qualsiasi altro DC all’interno della stessa azienda. L’ovvio vantaggio qui è che nessun ruolo è associato a un particolare DC, quindi quando si scende, è possibile trasferire automaticamente questo ruolo a un altro DC funzionante.

Poiché un tale modello offre molta flessibilità, si chiama Flexible Single Master Operation (FSMO).

In effetti, FSMO è un modello multimaster che assegna ruoli e responsabilità chiari a ogni DC e allo stesso tempo, dando la flessibilità di trasferire ruoli se necessario.

ruoli FSMO

FSMO è sostanzialmente diviso in cinque ruoli e sono:

- master Schema

- master dei nomi di Dominio

- master RID

- emulatore PDC

- master Infrastrutture

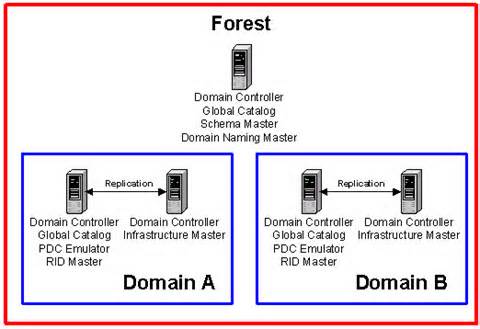

al di Fuori di questi, i primi due ruoli FSMO sono disponibili a livello di insieme di strutture, mentre le restanti tre sono necessari per ogni dominio.

Estensioni remote

Diamo ora un’occhiata a ciascun ruolo FSMO in profondità.

Schema master

Schema master, come suggerisce il nome, contiene una copia in lettura e scrittura dell’intero schema dell’ANNUNCIO. Se ti stai chiedendo cos’è uno schema, sono tutti gli attributi associati a un oggetto utente e include password, ruolo, designazione e ID dipendente, per citarne alcuni.

Quindi, se vuoi cambiare l’ID dipendente, dovrai farlo in questo DC. Per impostazione predefinita, il primo controller installato nella foresta sarà lo schema master.

Domain naming master

Domain naming master è responsabile della verifica dei domini, quindi ce n’è solo uno per ogni foresta. Ciò significa che se stai creando un nuovo dominio in una foresta esistente, questo controller garantisce che tale dominio non esista già. Se il master di denominazione del dominio è disattivato per qualsiasi motivo, non è possibile creare un nuovo dominio.

Poiché non si creano domini spesso, alcune aziende preferiscono avere schema master e domain naming master all’interno dello stesso controller.

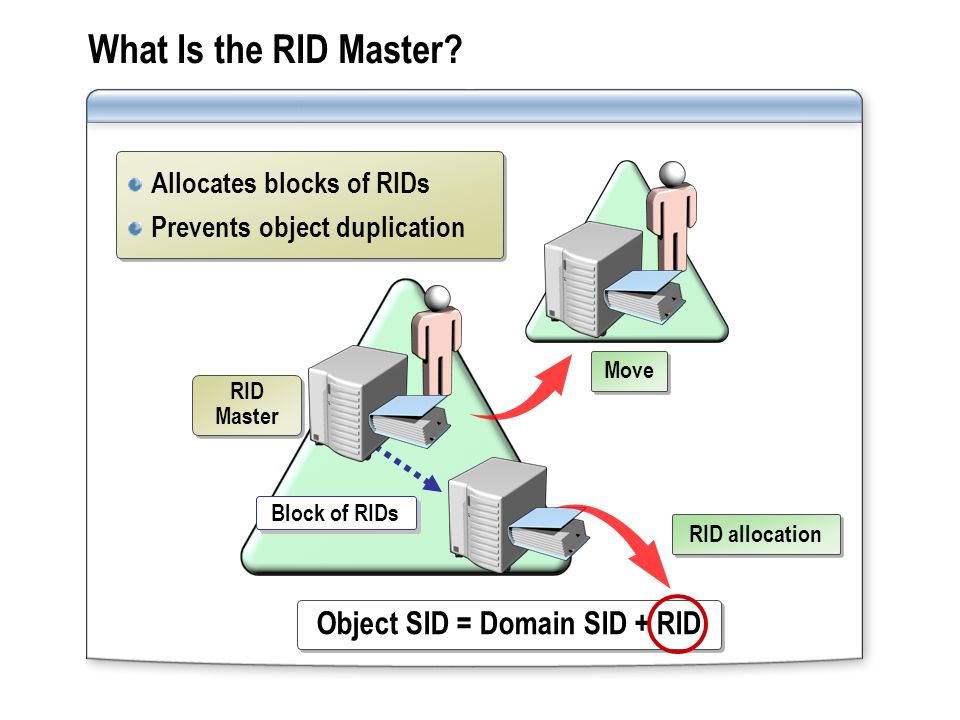

RID master

Ogni volta che si crea un principio di sicurezza, sia esso un account utente, un account di gruppo o un account master, si desidera aggiungere le autorizzazioni di accesso ad esso. Ma non puoi farlo in base al nome di un utente o di un gruppo perché può cambiare in qualsiasi momento.

Diciamo che hai avuto Andy con un ruolo particolare, e ha lasciato la società. Quindi hai chiuso il conto di Andy e hai portato Tim. Ora, dovrete andare a sostituire Andy con Tim nelle liste di accesso di sicurezza di ogni risorsa.

Questo non è pratico, in quanto richiede tempo e soggetto a errori.

Questo è il motivo per cui associ ogni principio di sicurezza a qualcosa chiamato ID di sicurezza o SID. In questo modo, anche se Andy cambia in Tim, il SID rimarrà lo stesso, quindi dovrai fare solo una modifica.

Questo SID ha uno schema specifico per garantire che ogni SID nel sistema sia unico. Inizia sempre con la lettera ” S ” seguita dalla versione (inizia con 1) e un valore di autorità dell’identificatore. Questo è seguito dal dominio o dal nome del computer locale comune a tutti i SID situati all’interno dello stesso dominio. Infine, il nome di dominio è seguito da quello che viene chiamato un ID relativo o RID.

In sostanza, RID è il valore che garantisce l’unicità tra diversi oggetti in active directory.

Un SID sarà simile a questo: S-1-5-32365098609486930-1029. Qui 1029 è il RID che rende unico un SID mentre la lunga serie di numeri è il tuo nome di dominio.

Ma questo può portare anche a conflitti. Diciamo che creiamo due account utente allo stesso tempo. Ciò può causare conflitti in quanto esiste la possibilità per entrambi questi oggetti di avere lo stesso SID.

Per evitare questo conflitto, il master RID assegna blocchi di 500 a ciascun controller di dominio. In questo modo, DC1 ottiene RID da 1 a 500, DC2 ottiene RID da 501 a 1.000 e così via. Quando un controller di dominio esaurisce i RID, contatta il master RID e, a sua volta, questo master RID assegna un altro blocco di 500.

Quindi, RID master è responsabile dell’elaborazione delle richieste RID pool da DCS all’interno di un singolo dominio per garantire che ogni SID sia unico.

PDC emulator

PDC sta per Controller di dominio primario e viene da un momento in cui c’era solo un controller di dominio che aveva una copia di lettura-scrittura dello schema. I restanti controller di dominio erano un backup per questo PDC. Quindi, se volessi cambiare una password, dovresti andare al PDC.

Oggi non ci sono più PDC. Ma alcuni dei suoi ruoli come la sincronizzazione dell’ora e la gestione delle password sono presi da un controller di dominio chiamato emulatore PDC.

Diamo un’occhiata alla sua gestione delle password prima.

Diciamo che vado a un controller di dominio e reimpostare la mia password perché è scaduta. Quindi accedo a un’altra macchina per un sito diverso e, diciamo, contatta un controller di dominio diverso per l’autenticazione. C’è una possibilità che il mio login fallisca perché il primo controller di dominio potrebbe non aver replicato la mia modifica della password ad altri controller.

Un emulatore PDC evita queste confusioni essendo il controller per il ripristino della password. Quindi, il mio cliente contatterà l’emulatore PDC quando un login fallisce, per verificare se c’è stata una modifica della password. Inoltre, tutti i blocchi degli account a causa di password errate vengono elaborati su questo emulatore PDC.

Oltre alla gestione delle password, PDC emulator sincronizza il tempo in un sistema aziendale. Questa è una funzionalità importante perché l’autenticazione AD utilizza un protocollo chiamato kerberos per la sicurezza. Il compito principale di questo protocollo è quello di garantire che i pacchetti di dati non vengano rimossi dalla rete o manomessi mentre vengono trasmessi.

Quindi, quando c’è una differenza di cinque minuti o più tra un orologio del server e il tuo sistema durante il processo di autenticazione, kerberos pensa che questo sia un attacco e non ti autenticherà.

Va bene, ma qual è il ruolo di un emulatore PDC qui?

Bene, il tuo sistema locale sincronizza il suo tempo con il controller di dominio e il controller di dominio, a sua volta, sincronizza il suo tempo con l’emulatore PDC. In questo modo, l’emulatore PDC è l’orologio principale per tutti i controller di dominio nel tuo dominio.

Microsoft

Quando questo controller è inattivo, la sicurezza diminuisce di alcune tacche e rende le password vulnerabili agli attacchi.

Infrastructure master

La funzionalità principale di un infrastructure master consiste nel fare riferimento a tutti gli utenti e riferimenti locali all’interno di un dominio. Questo controller comprende l’infrastruttura complessiva del dominio, inclusi gli oggetti presenti.

È responsabile dell’aggiornamento dei riferimenti agli oggetti localmente e garantisce anche che sia aggiornato nelle copie di altri domini. Gestisce questo processo di aggiornamento tramite un identificatore univoco, possibilmente un SID.

Infrastructure master è simile a un altro strumento pubblicitario chiamato Global Catalog (GC). Questo GC è come un indice che sa dove si trova tutto, all’interno di una active directory. L’infrastructure master, d’altra parte, è una versione più piccola di GC, in quanto è limitato all’interno di un singolo dominio.

Ora, perché è importante conoscere GC qui? Perché GC e infrastructure master non devono essere collocati nello stesso controller di dominio. Se ti capita di farlo, il master dell’infrastruttura smetterà di funzionare quando il GC avrà la precedenza.

In generale, se si dispone di un solo controller di dominio, questo non avrà molta importanza. Ma, se si dispone di una grande foresta con più controller di dominio, la presenza di GC e infrastructure master causerà problemi.

Prendiamo una situazione qui. Abbiamo più domini che cercano fino a un server GC. All’interno di un dominio, apportiamo una modifica all’appartenenza al gruppo e il master dell’infrastruttura ne è a conoscenza. Ma non aggiorna il server GC perché la modifica non è stata apportata a un gruppo universale. Ciò significa che c’è la possibilità che il GC e il master dell’infrastruttura non siano sincronizzati e, a sua volta, ciò può causare problemi di autenticazione. Ecco perché assicurati di avere un master dell’infrastruttura o un GC per ogni dominio, ma non entrambi.

Sommario

Come puoi vedere. I ruoli FSMO prevengono i conflitti in una active directory e, allo stesso tempo, offrono la flessibilità di gestire diverse operazioni all’interno di Active directory. Essi possono essere ampiamente suddivisi in cinque ruoli, di cui, i primi due sono per l’intera foresta, mentre i restanti tre riguardano un particolare dominio.

Hai implementato ruoli FSMO nella tua organizzazione? Si prega di condividere i tuoi pensieri con noi.

Credito fotografico: Wikimedia

Leave a Reply