szyfr

co to jest szyfr?

w kryptologii, dyscyplinie zajmującej się badaniem algorytmów kryptograficznych, szyfr jest algorytmem szyfrowania i deszyfrowania danych.

szyfrowanie klucza symetrycznego, zwane również szyfrowaniem klucza tajnego, zależy od użycia szyfrów, które działają symetrycznie. W przypadku algorytmów szyfrowania symetrycznego ten sam klucz szyfrowania jest stosowany do danych w ten sam sposób, niezależnie od tego, czy celem jest konwersja tekstu jawnego na tekst zaszyfrowany, czy zaszyfrowanego na tekst jawny. Szyfr przekształca dane, przetwarzając Oryginalne znaki tekstowe lub inne dane na tekst zaszyfrowany. Tekst zaszyfrowany powinien być wyświetlany jako losowe DANE.

tradycyjnie szyfry używały tych dwóch głównych rodzajów transformacji:

- szyfry Transpozycyjne przechowują wszystkie oryginalne bity danych w bajcie, ale mieszają ich kolejność.

- szyfry zastępujące zastępują określone sekwencje danych innymi sekwencjami danych. Na przykład, jednym z typów substytucji byłoby przekształcenie wszystkich bitów o wartości 1 do wartości 0 i odwrotnie.

dane wyjściowe obu metod nazywa się tekstem zaszyfrowanym.

nowoczesne szyfry umożliwiają prywatną komunikację w wielu różnych protokołach sieciowych, w tym protokole TLS (Transport Layer Security) i innych, które oferują szyfrowanie ruchu sieciowego. Wiele technologii komunikacyjnych, w tym telefony, telewizja cyfrowa i bankomaty, polegają na szyfrach, aby zachować bezpieczeństwo i prywatność.

jak działają szyfry?

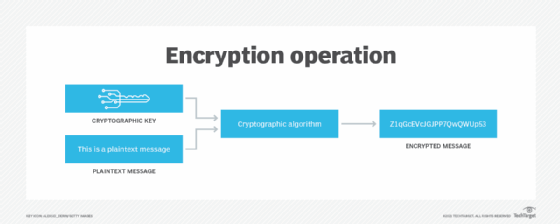

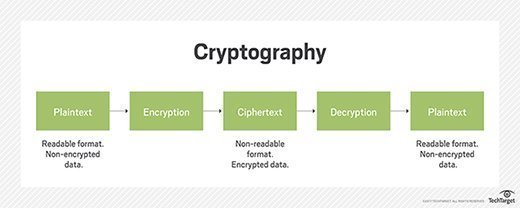

szyfr wykorzystuje system stałych reguł-algorytm szyfrowania-aby przekształcić zwykły tekst, czytelną wiadomość, w tekst zaszyfrowany, pozornie losowy ciąg znaków. Szyfry mogą być zaprojektowane do szyfrowania lub deszyfrowania bitów w strumieniu, znanym jako szyfry strumieniowe. Mogą też przetwarzać zaszyfrowany tekst w jednolitych blokach o określonej liczbie bitów, znanych jako szyfry blokowe.

nowoczesne implementacje szyfrów zależą od algorytmu i tajnego klucza, który jest używany przez algorytm szyfrowania do modyfikowania danych w trakcie ich szyfrowania. Szyfry, które używają dłuższych kluczy, mierzonych w bitach, są bardziej skuteczne przeciwko atakom brute-force. Im dłuższa jest długość klucza, tym bardziej konieczne są próby użycia brutalnej siły, aby wyeksponować tekst zwykły. Podczas gdy siła szyfrów nie zawsze zależy od długości klucza, eksperci zalecają, aby nowoczesne szyfry były skonfigurowane tak, aby używały kluczy co najmniej 128 bitów lub więcej, w zależności od algorytmu i przypadku użycia.

klucz jest istotną częścią algorytmu szyfrowania-do tego stopnia, że w prawdziwym świecie szyfrowania klucz jest utrzymywany w tajemnicy, a nie algorytm. Silne algorytmy szyfrowania są zaprojektowane tak, że nawet jeśli ktoś zna algorytm, powinno być niemożliwe rozszyfrowanie zaszyfrowanego tekstu bez znajomości odpowiedniego klucza. W związku z tym, zanim szyfr może działać, zarówno nadawca, jak i odbiorca muszą mieć klucz lub zestaw kluczy.

w przypadku algorytmów klucza symetrycznego ten sam klucz jest używany do szyfrowania i deszyfrowania danych. Algorytmy kluczy asymetrycznych wykorzystują klucze publiczne i klucze prywatne do szyfrowania i deszyfrowania danych.

w kryptografii asymetrycznej, znanej również jako kryptografia klucza publicznego, kluczami są duże liczby, które zostały sparowane, ale nie są identyczne (asymetryczne). Kluczowe pary obejmują następujące:

- klucz publiczny może być udostępniony wszystkim.

- prywatny lub tajny klucz jest utrzymywany w tajemnicy.

do szyfrowania wiadomości można użyć jednego z kluczy; do odszyfrowania służy klucz odwrotny od klucza używanego do szyfrowania wiadomości.

prywatny lub tajny klucz pary jest używany przez właściciela pary kluczy do odszyfrowania lub szyfrowania danych, podczas gdy klucz publiczny jest używany przez każdego, kto chce zaszyfrować wiadomość, która może być odszyfrowana tylko przez posiadacza klucza prywatnego.

do czego służą szyfry?

symetryczne szyfry są najczęściej używane do zabezpieczania komunikacji online. Są one również włączone do wielu różnych protokołów sieciowych, które mają być używane do wymiany danych. Na przykład Secure Sockets Layer i TLS używają szyfrów do szyfrowania danych warstwy aplikacji, zwłaszcza gdy są używane z zabezpieczeniem HTTP (HTTPS).

Wirtualne Sieci Prywatne, które łączą zdalnych pracowników lub zdalne oddziały z sieciami korporacyjnymi, wykorzystują protokoły z symetrycznymi algorytmami kluczy do ochrony komunikacji danych. Szyfry symetryczne chronią prywatność danych w większości sieci Wi-Fi, bankowości internetowej i usług e-commerce oraz telefonii komórkowej.

niektóre protokoły wykorzystują kryptografię asymetryczną do szyfrowania i uwierzytelniania punktów końcowych. Używają go również do zabezpieczania wymiany symetrycznych kluczy do szyfrowania danych sesji. Protokoły te obejmują następujące:

- TLS

- HTTPS

- Secure Shell

- Otwórz całkiem dobrą Prywatność

- bezpieczne/uniwersalne rozszerzenia poczty internetowej

chociaż kryptografia klucza publicznego jest uważana za bezpieczniejszą niż szyfrowanie symetryczne, jest również bardziej intensywna obliczeniowo. Ze względu na wydajność protokoły często wykorzystują algorytmy klucza symetrycznego do szyfrowania danych sesji.

różnica między kodami a szyframi

kody i szyfry to różne sposoby szyfrowania wiadomości. Kod to metoda zmiany wiadomości poprzez zastąpienie każdego słowa innym słowem, które ma inne znaczenie.

z drugiej strony, szyfr konwertuje wiadomość za pomocą swojego algorytmu, aby przekształcić dane reprezentujące litery i słowa w wiadomości. Szyfry są łatwiejsze do wdrożenia i użycia z komputerami, ponieważ algorytmy są zautomatyzowane i łatwo programowane.

rodzaje szyfrów

szyfry można scharakteryzować na różne sposoby, w tym następujące:

- szyfry blokowe szyfrują bloki danych o jednakowych rozmiarach.

- szyfry strumieniowe mogą być stosowane do strumieni danych, które są często odbierane i wysyłane przez sieć.

szyfry mogą zależeć od tradycyjnych kluczy używanych bezpośrednio do szyfrowania klucza lub od kryptografii krzywej eliptycznej (ECC). Gdy ECC jest używany z kluczem 160-bitowym, może zapewnić bezpieczeństwo tradycyjnego szyfru, takiego jak ten używany w kryptosystemie RSA (Rivest-Shamir-Adleman) przy użyciu klucza o długości 1024 bitów.

Współczesne algorytmy szyfrowania są zaprojektowane tak, aby wytrzymać ataki nawet wtedy, gdy atakujący wie, jakiego szyfru używa. Historycznie szyfry były mniej bezpieczne przed atakiem, ponieważ były używane do ręcznego szyfrowania zwykłego tekstu i mogły być łatwiej analizowane i łamane za pomocą zasilania komputera.

przykłady szyfrów

niektóre znane szyfry historyczne obejmują następujące:

- Cezarze. Szyfr ten jest przypisywany Juliuszowi Cezarowi, który podobno używał go do bezpiecznej komunikacji ze swoimi generałami. Jest to prosty szyfr zastępczy, w którym każda litera w tekście zwykłym jest przesuwana o określoną liczbę miejsc w dół alfabetu. Numer zmiany, który miał być użyty przez Cezara, to trzy. Szyfry zastępcze są często realizowane poprzez zapisanie alfabetu tekstu jawnego, z alfabetem zaszyfrowanym nad literami tekstu jawnego, przesuniętym o liczbę, na którą wyrażają zgodę komunikatorzy. Przesunięcie o trzy umieszcza literę D nad tekstem jawnym A, E nad B i tak dalej. Liczba przesuniętych znaków jest uważana za prostą formę klucza.

- Atbash. Szyfr ten jest szyfrem zastępczym, w którym alfabet tekstowy jest odwzorowany na siebie, ale w odwrotnej kolejności. Innymi słowy, litera zwykłego tekstu A jest odwzorowana na tekst zaszyfrowany Z, B jest odwzorowana na Y, C na X i tak dalej. Nazwa Atbash pochodzi od dwóch pierwszych i dwóch ostatnich liter alfabetu hebrajskiego. Uważa się, że był w użyciu od setek lat.

- proste podstawienie. Ten jest również używany od setek lat. Zastępuje on każdy zwykły znak tekstowy innym znakiem zaszyfrowanym, co skutkuje tym, co jest w rzeczywistości kluczem 26-znakowym. Różni się od szyfru Cezara tym, że alfabet szyfrujący jest całkowicie pomieszany, a nie po prostu przesunięty o jednolitą liczbę miejsc.

- Szyfr ten jest formą podstawienia polialfabetycznego, co oznacza, że opiera się na podstawieniu przy użyciu wielu alfabetów podstawienia. Szyfr Vigenère ‘ a wykorzystuje serię przeplatanych Szyfrów Cezara, opartych na literach słowa kluczowego. Tekst oryginalny jest szyfrowany przy użyciu tzw. kwadratu Vigenère ‘a lub tabeli Vigenère’ a.

- substytucja Homofoniczna. Ten szyfr zastępczy wykorzystuje kilka różnych liter zaszyfrowanych, aby zastąpić pojedyncze litery zwykłego tekstu. Ten typ szyfrów jest zazwyczaj znacznie trudniejszy do złamania niż standardowe szyfry zastępcze.

te historyczne szyfry są nadal istotne, ponieważ używają różnych podstawowych elementów współczesnych szyfrów, takich jak substytucja i transpozycja.

szyfry mogą wchodzić i wychodzić z mody, w zależności od ich osiągnięć w zakresie siły przed atakami, a także odkrywania nowych wektorów ataku. Dowiedz się o pierwszych krokach bezpiecznego używania szyfrów, poznając podstawy algorytmów szyfrowania kluczy symetrycznych.

Leave a Reply