CCNA 1 praksis afsluttende eksamen V5. 0 Svar

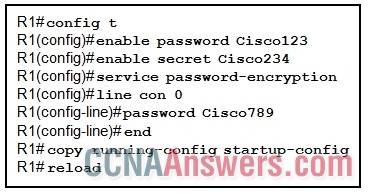

se udstillingen. Hvad bliver resultatet af at indtaste denne konfiguration næste gang en netværksadministrator forbinder et konsolkabel til routeren, og der ikke er indtastet yderligere kommandoer?

administratoren skal indtaste Cisco123.

administratoren skal indtaste Cisco234.

administratoren skal indtaste Cisco789.

administratoren vil blive præsenteret med R1 > prompten.

2. Hvorfor er portnumre inkluderet i TCP-overskriften i et segment?

for at angive den korrekte routergrænseflade, der skal bruges til at videresende et segment

for at identificere, hvilke omskifterporte der skal modtage eller videresende segmentet

for at bestemme, hvilket lag 3-protokol der skal bruges til at indkapsle dataene

for at gøre det muligt for en modtagende vært at videresende dataene til den relevante applikation

for at give den modtagende vært mulighed for at samle pakken i den rigtige rækkefølge

3. Hvad er to karakteristika ved et skalerbart netværk? (Vælg to.)

let overbelastet med øget trafik

vokser i størrelse uden at påvirke eksisterende brugere

er ikke så pålidelig som et lille netværk

velegnet til modulære enheder, der giver mulighed for udvidelse

tilbyder begrænset antal applikationer

4. Hvilke tre udsagn beskriver funktioner eller funktioner i medieadgangskontrol? (Vælg tre.)

kontrolleret medieadgang involverer kollisionshåndtering.

det er ansvarligt for at opdage transmissionsfejl i transmitterede data.

det bruger stridsbaseret adgang, også kendt som deterministisk adgang.

802.11 bruger CSMA/CD.

datalinklagsprotokoller definerer reglerne for adgang til forskellige medier.

Ethernet bruger CSMA/CD.

5. En bruger forsøger at gøre en http://www.cisco.com/ uden succes. Hvilke to konfigurationsværdier skal indstilles på værten for at tillade denne adgang? (Vælg to.)

DNS-server

vinder server

HTTP-server

standardport

Netbios

6. Hvilke to funktioner er primære funktioner i en router? (Vælg to.)

pakkeskift

mikrosegmentering

domænenavnopløsning

valg af STI

strømningskontrol

7. Åbn PT-aktiviteten. Udfør opgaverne i aktivitetsvejledningen, og besvar derefter spørgsmålet.

hvilke oplysninger fås fra denne kommandoudgang?

10.20.20.3, autoritativt svar

10.20.20.3, ikke-autoritativt svar

10.20.20.4, autoritativt svar

10.20.20.4, ikke-autoritativt svar

8. En PC, der kommunikerer med en internetserver, bruger en vinduesstørrelse på 6.000 bytes, når der sendes data og en pakkestørrelse på 1.500 bytes. Hvilken byte af information vil internetserveren anerkende, efter at den har modtaget fire pakker med data fra PC ‘ en?

1,500

1,501

6,000

6,001

9. Hvorfor er de parrede ledninger snoet i et CAT5-kabel?

for at lette kabelafslutning i stikket

for at udvide signallængden

for at forbedre den mekaniske styrke

for at tilvejebringe eletromagnetisk støjafbrydelse

10. Hvad er to måder, hvorpå TCP bruger sekvensnumrene i et segment? (Vælg to.)

for at identificere manglende segmenter på destinationen

for at samle segmenterne på det fjerne sted

for at specificere den rækkefølge, som segmenterne rejser fra kilde til destination

for at begrænse antallet af segmenter, der kan sendes ud af en grænseflade ad gangen

for at afgøre, om pakken ændrede sig under transit

korrekt svar:

12. Administratoren af et afdelingskontor modtager et IPv6-præfiks fra 2001:db8: 3000::/52 fra virksomhedens netværksadministrator. Hvor mange undernet kan administratoren oprette?

13. Hvad gør fiber at foretrække frem for kobberkabler til sammenkobling af bygninger? (Vælg tre.)

større afstande pr. kabelkørsel

lavere installationsomkostninger

begrænset følsomhed over for EMI/RFI

holdbare forbindelser

større båndbreddepotentiale

let afsluttet

14. Hvilken funktion er kommandoen Vis ip-rute, når den bruges som et værktøj til fejlfinding af netværksforbindelse?

angiver fejlpunktet i forbindelsen

viser IP-adressen til den næste hop-router for hver rute

viser IP-adresserne for alle humle, som trafikken vil passere for at nå destinationsnetværket

viser de indgående og udgående grænseflader, som trafikken vil gå igennem for at nå destinationsnetværket

15. Hvilken tjeneste vil oversætte private interne IP-adresser til internet routable offentlige IP-adresser?

ARP

DHCP

DNS

NAT

16. Hvilke to udsagn er korrekte i en sammenligning af IPv4 og IPv6 pakke overskrifter? (Vælg to.)

Header Checksum feltnavn fra IPv4 opbevares i IPv6.

feltet Destinationsadresse er nyt i IPv6.

Kildeadressefeltnavnet fra IPv4 opbevares i IPv6.

Versionsfeltet fra IPv4 opbevares ikke i IPv6.

feltet Time-to-Live fra IPv4 er blevet erstattet af feltet Hop Limit i IPv6.

17. Hvilken erklæring beskriver et kendetegn ved traceroute-værktøjet?

det sender fire Echo anmodning meddelelser.

det udnytter ICMP kilde slukke meddelelser.

det bruges primært til at teste forbindelsen mellem to værter.

det identificerer routerne i stien fra en kilde vært til en destination vært.

se udstillingen. Ved hjælp af VLSM, hvad er den største og mindste undernetmaske, der kræves på dette netværk for at minimere adresseaffald?

255. 255. 254. 0 og 255. 255. 255. 224

255. 255. 254. 0 og 255. 255. 255. 255. 252

255. 255. 255. 128 og 255. 255. 255. 255. 224

255. 255. 255. 0 og 255.255.255.252

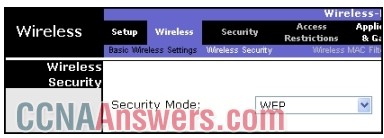

se grafikken. Hvad er effekten af at indstille sikkerhedstilstanden til VVP på Linksys integrerede router?

det identificerer det trådløse LAN.

det giver adgangspunktet mulighed for at informere klienter om dets tilstedeværelse.

det oversætter IP-adresser til nemme at huske domænenavne.

det krypterer data mellem den trådløse klient og adgangspunktet.

det oversætter en intern adresse eller gruppe af adresser til en ekstern, offentlig adresse.

henvises til udstillingen. Fra global konfiguration tilstand, er en administrator forsøger at oprette en besked-of-the-day banner ved hjælp af kommandoen banner motd V Kun autoriseret adgang! Overtrædere vil blive retsforfulgt! V når brugere logger ind ved hjælp af Telnet, vises banneret ikke korrekt. Hvad er problemet?

bannerbeskeden er for lang.

afgrænsningstegnet vises i bannermeddelelsen.

symbolet”!”signaliserer slutningen af en bannerbesked.

dagens beskedbannere vises kun, når en bruger logger ind via konsolporten.

21. Hvilke to typer applikationer er afhængige af, at deres trafik har prioritet frem for andre trafiktyper gennem netværket? (Vælg to.)

filoverførsel

instant messaging

video

voice

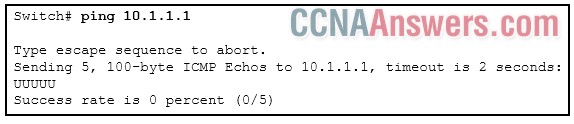

se udstillingen. En administrator tester forbindelsen til en ekstern enhed med IP-adressen 10.1.1.1. Hvad angiver udgangen af denne kommando?

tilslutning til fjernenheden var vellykket.

en router langs stien havde ikke en rute til destinationen.

en ping-pakke blokeres af en sikkerhedsenhed langs stien.

forbindelsen udløb, mens du venter på et svar fra den eksterne enhed.

23. Udfyld det tomme.

en nibble består af………….bit.

Korrekt Svar: 4

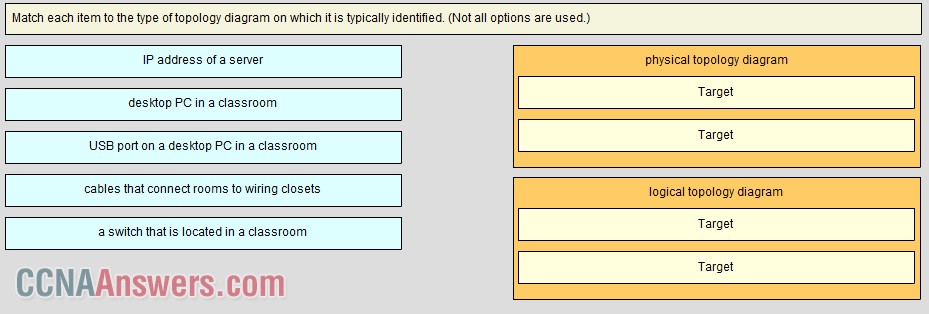

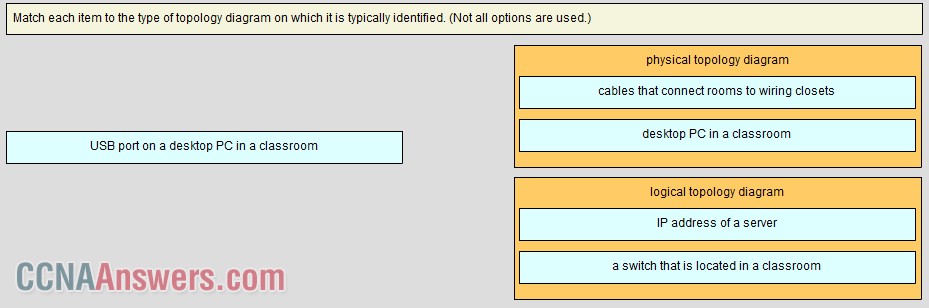

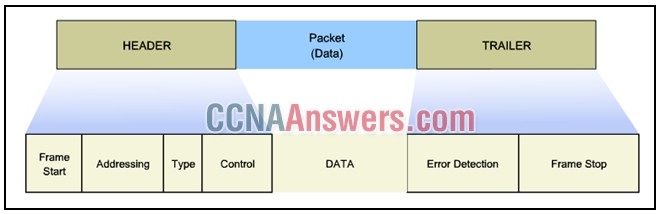

24. Hvilke tre primære funktioner giver data link layer encapsulation? (Vælg tre.)

adressering

fejldetektering

rammeafgrænsning

portidentifikation

stibestemmelse

IP-adresseopløsning

25. Et lille satellitkontor har fået det samlede netværksnummer på 192.168.99.0 / 24, og netværksteknikeren kan opdele netværksadresserne efter behov. Kontoret har brug for netværksadgang til både kablede og trådløse enheder. På grund af sikkerhedsovervejelsen bør disse to netværk imidlertid være adskilte. Det kablede netværk vil have 20 enheder. Det trådløse netværk har en potentiel forbindelse på 45 enheder. Hvilken adresseringsplan ville være mest effektiv for disse to netværk?

192.168.99.0/26

192.168.99.64/27

192.168.99.0/27

192.168.99.32/26

192.168.99.0/27

192.168.99.32/28

192.168.99.0/28

192.168.99.16/28

192.168.99.0/28

192.168.99.64/26

26. Hvad er det næste trin i routerens opstartssekvens, når IOS indlæses fra flash, ved hjælp af standardindstillinger?

Udfør postrutinen.

Søg efter en backup IOS i ROM.

Indlæs bootstrap-programmet fra ROM.

Indlæs running-config-filen fra RAM.

Find og indlæs start-konfigurationsfilen fra NVRAM.

27. Udfyld det tomme. Forkort ikke. Brug små bogstaver.

hvilken grænseflade konfiguration mode kommando sætter et lag 3 skifte interface i lag 3 tilstand?

korrekt svar: Ingen omstillingsport

28. Hvad er en internetudbyder?

det er en standard krop, der udvikler kabler og ledninger standarder for netværk.

det er en protokol, der fastlægger, hvordan computere i et lokalt netværk kommunikerer.

det er en organisation, der gør det muligt for enkeltpersoner og virksomheder at oprette forbindelse til internettet.

det er en netværksenhed, der kombinerer funktionaliteten af flere forskellige netværksenheder i en.

29. En netværksadministrator har fået udstedt en netværksadresse på 192.31.7.64 / 26. Hvor mange undernet af samme størrelse kunne oprettes fra det tildelte /26-netværk ved hjælp af et /28-præfiks?

30. Hvad er de tre dele af en IPv6 global unicast-adresse? (Vælg tre.)

broadcast adresse

global routing præfiks

undernetmaske

subnet ID

interface ID

31. Udfyld det tomme.

i stiplet decimal notation, IP-adressen ……………er den sidste værtsadresse for netværket 172.25.0.64 / 26.

korrekt svar: 172.25.0.126

korrekt svar:

se udstillingen. HostA forsøger at kontakte ServerB. Hvilke to udsagn beskriver korrekt den adressering, som HostA vil generere i processen? (Vælg to.)

en pakke med RouterB ‘ s destinations-IP-adresse.

en ramme med destinations MAC-adressen til omskifter.

en pakke med routeras destinations-IP-adresse.

en ramme med destinationen MAC-adresse RouterA.

en pakke med serverb ‘ s destinations-IP-adresse.

en ramme med destinationen MAC-adresse ServerB.

34. Hvad vil en vært på et Ethernet-netværk gøre, hvis den modtager en ramme med en destinations-MAC-adresse, der ikke matcher sin egen MAC-adresse?

det vil kassere rammen.

det videresender rammen til den næste vært.

det fjerner rammen fra medierne.

det vil fjerne data-link-rammen for at kontrollere destinations-IP-adressen.

35. En netværksadministrator indtaster kommandoen serviceadgangskode-kryptering i konfigurationstilstanden for en router. Hvad udretter denne kommando?

denne kommando krypterer adgangskoder, da de overføres på tværs af serielle links.

denne kommando forhindrer nogen i at se de kørende konfigurationsadgangskoder.

denne kommando muliggør en stærk krypteringsalgoritme til kommandoen Aktiver hemmelig adgangskode.

denne kommando krypterer automatisk adgangskoder i konfigurationsfiler, der aktuelt er gemt i NVRAM.

denne kommando giver en eksklusiv krypteret adgangskode til eksternt servicepersonale, der skal udføre routervedligeholdelse.

36. Hvad er et formål med TCP tre-vejs håndtryk?

afsendelse af echo-anmodninger fra kilden til destinationsværten for at fastslå tilstedeværelsen af destinationen

bestemmelse af destinationsværtens IP-adresse som forberedelse til dataoverførsel

anmodning af destinationen om at overføre en binær fil til kilden

synkronisering af sekvensnumre mellem kilde og destination som forberedelse til dataoverførsel

37. Af hvilke tre grunde var en pakkekoblet forbindelsesløs datakommunikationsteknologi, der blev brugt, når internettet blev udviklet? (Vælg tre.)

det kan hurtigt tilpasse sig tabet af dataoverførselsfaciliteter.

det udnytter effektivt netværksinfrastrukturen til at overføre data.

datapakker kan rejse flere stier gennem netværket samtidigt.

det giver mulighed for fakturering af netværksbrug med den tid, en forbindelse er etableret.

det kræver, at der etableres et datakredsløb mellem kilden og destinationen, før data kan overføres.

38. Hvad er CSMA/CA ‘ s funktion?

det giver mekanismen for medieadgang.

den beskriver verdens mindste byggesten.

det sikrer, at klienter er forbundet til det korrekte netværk.

det tillader en vært at bevæge sig mellem celler uden tab af signal.

se udstillingen. Hvilke to indstillinger kan ændres for at forbedre sikkerheden på det trådløse netværk? (Vælg to.)

netværkstilstand

SSID

radiobånd

bred kanal

standardkanal

SSID-udsendelse

40. Udfyld det tomme ved hjælp af et nummer.

den mindste Ethernet-rammestørrelse er…………. byte. Noget mindre end det bør betragtes som en “runt ramme.”

korrekt svar: 64

se udstillingen. En netværksingeniør forsøger at oprette forbindelse til en ny router for at udføre den oprindelige konfiguration. En af de bedste måder at gøre dette på er at bruge en computer til at oprette forbindelse til en computer. Ingeniøren kan ikke få en login-prompt i HyperTerminal. Hvad ville løse problemet?

Tilslut til Ethernet-porten på PC ‘ en.

Skift forbindelsesindstillinger til lige paritet.

Flyt kablet til routerkonsolporten.

brug et crossover-kabel i stedet for et rollover-kabel.

42. En router starter og går i opsætningstilstand. Hvad er årsagen til dette?

IOS-billedet er korrupt.

Cisco IOS mangler fra flash-hukommelse.

konfigurationsfilen mangler fra NVRAM.

postprocessen har fundet fejl i udstyr.

korrekt svar:

44. En netværksadministrator designer en ny netværksinfrastruktur, der inkluderer både kablet og trådløs forbindelse. I hvilken situation anbefales en trådløs forbindelse?

slutbrugerenheden har kun et Ethernet-NIC.

slutbrugerenheden kræver en dedikeret forbindelse på grund af ydelseskrav.

slutbrugerenheden har brug for mobilitet, når den opretter forbindelse til netværket.

slutbrugerenhedsområdet har en høj koncentration af RFI.

45. Hvilke enheder skal sikres for at afbøde angreb på MAC-adresse?

Lag 7 enheder

Lag 4 enheder

lag 2 enheder

lag 3 enheder

46. For at vende tilbage til en tidligere konfiguration udsteder en administrator kommandoen Kopier TFTP startup-config på en router og indtaster værtsadressen og filnavnet, når du bliver bedt om det. Når kommandoen er afsluttet, hvorfor forbliver den aktuelle konfiguration uændret?

kommandoen skulle have været copy startup-config tftp.

konfigurationen skulle have været kopieret til den kørende konfiguration i stedet.

konfigurationsændringerne blev kopieret til RAM og kræver en genstart for at træde i kraft.

en TFTP-server kan kun bruges til at gendanne Cisco IOS, ikke routerkonfigurationen.

47. Et Netværksteam sammenligner fysiske van-topologier for at forbinde fjerntliggende steder til en hovedkvartersbygning. Hvilken topologi giver høj tilgængelighed og forbinder nogle, men ikke alle, fjerntliggende steder?

mesh

delvis mesh

nav og talte

punkt-til-punkt

48. En mellemstor virksomhed undersøger tilgængelige muligheder for at oprette forbindelse til internettet. Virksomheden leder efter en højhastighedsindstilling med dedikeret, symmetrisk adgang. Hvilken forbindelsestype skal virksomheden vælge?

DSL

opkald

satellit

lejede kredsløb

kabelmodem

49. Hvad er to handlinger, der udføres af en Cisco-kontakt? (Vælg to.)

opbygning af en rutetabel, der er baseret på den første IP-adresse i rammeoverskriften

brug af kilden MAC-adresser på rammer til at opbygge og vedligeholde en MAC-adressetabel

videresendelse af rammer med ukendte destinations-IP-adresser til standardporten

brug af MAC-adressetabellen til at videresende rammer via destinations-MAC-adressen

undersøgelse af destinations-MAC-adressen for at tilføje nye poster til Mac-adressetabellen

50. Hvilken routerkonfigurationstilstand ville en administrator bruge til at konfigurere routeren til SSH-eller Telnet-loginadgang?

linje

router

global

interface

privilegeret eksekvering

51. Hvilke oplysninger tilføjes under indkapsling ved OSI-lag 3?

kilde og destination MAC

kilde-og destinationsapplikationsprotokol

kilde-og destinationsportnummer

kilde-og destinations-IP-adresse

se udstillingen. Hvilket lag af OSI-modellen ville formatere data på denne måde?

fysisk

netværk

datalink

transport

anvendelse

53. Hvilken IPv6-adresse notation er gyldig?

2001: 0DB8:: ABCD:: 1234

ABCD: 160D:: 4GAB:FFAB

2001: DB8:0:1111::200

2001::ABCD::

54. Åbn PT-aktiviteten. Udfør opgaverne i aktivitetsvejledningen, og besvar derefter spørgsmålet.

hvad er det hemmelige søgeord, der vises på hjemmesiden?

router

skift

ramme

pakke

cisco

55. ARP tabellen i et skifte kort hvilke to typer af adresse sammen?

lag 3 adresse til et lag 2 adresse

lag 3 adresse til et lag 4 adresse

Lag 4 adresse til et lag 2 adresse

lag 2 adresse til et lag 4 adresse

56. En netværksadministrator løser forbindelsesproblemer på en server. Ved hjælp af en tester bemærker administratoren, at signalerne genereret af serveren NIC er forvrænget og ikke anvendelige. I hvilket lag af OSI-modellen er fejlen kategoriseret?

præsentationslag

netværkslag

fysisk lag

datalinklag

57. En bruger ringer til helpdesk for at rapportere, at en arbejdsstation ikke kan oprette forbindelse til netværket efter opstart, og at et popup-vindue siger “denne forbindelse har begrænset eller ingen forbindelse.”Teknikeren beder brugeren om at udstede kommandoen ipconfig / all. Brugeren rapporterer, at IP-adressen er 169.254.69.196 med undernetmaske på 255.255.0.0, og intet vises for DNS-serverens IP-adresse. Hvad er årsagen til problemet?

arbejdsstationen NIC er fejlbehæftet.

undernetmasken blev konfigureret forkert.

DNS-serverens IP-adresse skal konfigureres.

arbejdsstationen kan ikke hente en IP-adresse fra en DHCP-server.

Leave a Reply