CCNA 1 Prática do Exame Final V5.0 Respostas

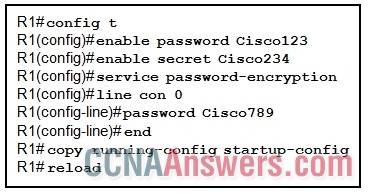

Consulte a exposição. Qual será o resultado de inserir essa configuração na próxima vez que um administrador de rede conectar um cabo de console ao roteador e nenhum comando adicional for inserido?

o administrador será obrigado a entrar no Cisco123.

o administrador será obrigado a entrar no Cisco234.

o administrador será obrigado a entrar no Cisco789.

o administrador será apresentado com o prompt r1>.

2. Por que os números de porta estão incluídos no cabeçalho TCP de um segmento?

para indicar o correto interface do roteador que deve ser usado para encaminhar um segmento

para identificar quais portas de switch deve receber ou encaminhar o segmento

para determinar que a Camada 3 protocolo deve ser usado para encapsular os dados

para ativar um host de recebimento para enviar os dados para o aplicativo apropriado

para permitir que o host de recebimento para montar os pacotes na ordem correta

3. Quais são as duas características de uma rede escalável? (Escolha dois.)

facilmente sobrecarregados com o aumento do tráfego

cresce em tamanho sem afetar os usuários existentes

não é tão confiável como uma pequena rede

adequado para dispositivos modulares que permitem a expansão

oferece um número limitado de aplicações

4. Quais três declarações descrevem recursos ou funções do controle de acesso à mídia? (Escolha três.)

o acesso controlado dos meios envolve a manipulação da colisão.

é responsável por detectar erros de transmissão em dados transmitidos.

ele usa acesso baseado em contenção também conhecido como acesso determinístico.

802.11 utiliza CSMA / CD.

os protocolos de camada de Link de dados definem as regras de acesso a diferentes mídias.

Ethernet utiliza CSMA / CD.

5. Um usuário está tentando fazer um http://www.cisco.com/ sem sucesso. Quais dois valores de configuração devem ser definidos no host para permitir esse acesso? (Escolha dois.Se você estiver procurando por um servidor de rede, por favor, entre em contato conosco. Quais duas funções são funções primárias de um roteador? (Escolha dois.)

comutação de pacotes

microsegmentation

resolução de nome de domínio

a seleção do caminho

controle de fluxo

7. Abra a atividade PT. Execute as tarefas nas instruções de atividade e responda à pergunta.

quais informações são obtidas a partir desta saída de comando?

10.20.20.3, resposta autoritária

10.20.20.3, resposta não-autorizada

10.20.20.4, resposta autoritária

10.20.20.4, resposta não-autorizada

8. Um PC que está se comunicando com um servidor web está utilizando um tamanho de janela de 6.000 bytes ao enviar dados e um tamanho de pacote de 1.500 bytes. Que byte de informação o servidor web reconhecerá depois de receber quatro pacotes de dados do PC?

1,500

1,501

6,000

6,001

9. Por que os fios emparelhados são torcidos em um cabo CAT5?

para facilitar a extremidade do cabo no conector

para estender a sinalização do comprimento

para melhorar a resistência mecânica

para fornecer eletromagnética cancelamento de ruído

10. Quais são as duas maneiras pelas quais o TCP usa os números de sequência em um segmento? (Escolha dois.)

para identificar trechos faltantes no destino

para remontar os segmentos no local remoto

para especificar a ordem na qual os segmentos de viagem da origem para o destino

para limitar o número de segmentos que podem ser enviados de uma interface de uma vez

para determinar se o pacote alterado durante o trânsito

Resposta Correta:

12. O administrador de uma filial recebe um prefixo IPv6 de 2001: db8: 3000::/52 do gerente de rede corporativa. Quantas sub-redes o administrador pode criar?

13. O que torna a fibra preferível ao cabeamento de cobre para interconectar edifícios? (Escolha três.)

maiores distâncias por cabo

menor custo de instalação

limitado a susceptibilidade à EMI/RFI

durável conexões

maior largura de banda potencial

facilmente terminado

14. Qual é a função do comando show ip route quando usado como uma ferramenta para solucionar problemas de conectividade de rede?

indica o ponto de falha na conexão

mostra o endereço IP do próximo salto roteador para cada rota

lista os endereços IP de todos os saltos que o tráfego vai passar para atingir a rede de destino

mostra as interfaces de entrada e saída do tráfego irá percorrer, a fim de atingir a rede de destino

15. Qual serviço traduzirá endereços IP internos privados em endereços IP públicos roteáveis na Internet?

ARP

DHCP

DNS

NAT

16. Quais duas instruções estão corretas em uma comparação de cabeçalhos de pacotes IPv4 e IPv6? (Escolha dois.)

o nome do campo de Checksum do cabeçalho do IPv4 é mantido no IPv6.

o campo de endereço de destino é novo no IPv6.

o nome do campo de endereço de origem do IPv4 é mantido no IPv6.

o campo de versão do IPv4 não é mantido no IPv6.

o campo Time-To-Live do IPv4 foi substituído pelo campo Hop Limit No IPv6.

17. Qual declaração descreve uma característica do utilitário traceroute?

ele envia quatro mensagens de solicitação de Eco.

ele utiliza a fonte ICMP apagar mensagens.

é usado principalmente para testar a conectividade entre dois hosts.

ele identifica os roteadores no caminho de um host de origem para um host de destino.

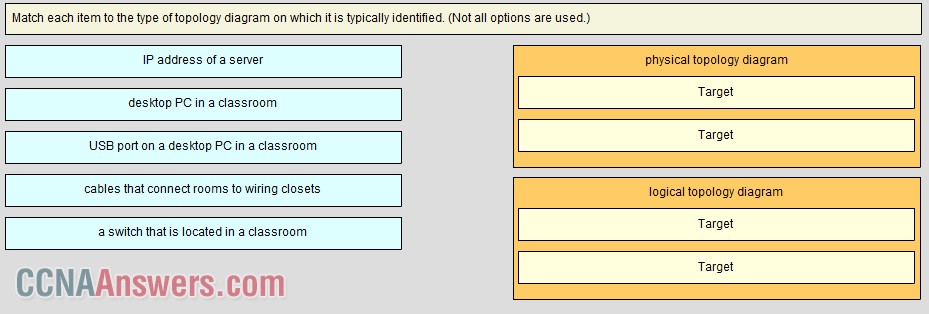

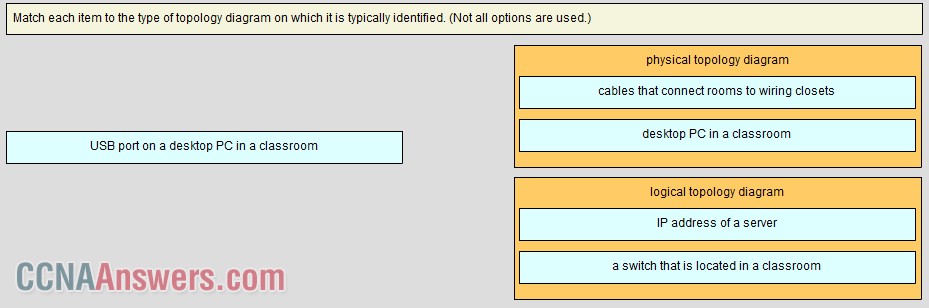

consulte a exposição. Usando o VLSM, Qual é a maior e menor máscara de sub-rede necessária nesta rede para minimizar o desperdício de endereço?

255.255.254.0 e 255.255.255.224

255.255.254.0 e 255.255.255.252

255.255.255.128 e 255.255.255.224

255.255.255.0 e 255.255.255.252

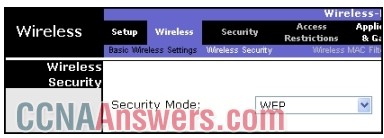

Consulte o gráfico. Qual é o efeito de definir o modo de segurança para WEP no roteador integrado Linksys?

identifica a LAN sem fios.

permite que o ponto de acesso informe os clientes da sua presença.

traduz endereços IP em nomes de domínio fáceis de lembrar.

ele criptografa dados entre o cliente sem fio e o ponto de acesso.

traduz um endereço interno ou grupo de endereços em um endereço público externo.

consulte a exibição. No modo de configuração global,um administrador está tentando criar um banner de mensagem do dia usando apenas o banner de comando motd V acesso autorizado! Os infratores serão processados! V quando os usuários fazem login usando Telnet, o banner não aparece corretamente. Qual é o problema?

a mensagem do banner é muito longa.

o caractere delimitador aparece na mensagem do banner.

o símbolo”!”sinaliza o fim de uma mensagem de banner.

banners de mensagem do dia só aparecerão quando um usuário fizer login pela porta do console.

21. Quais dois tipos de aplicativos dependem de seu tráfego ter prioridade sobre outros tipos de tráfego através da rede? (Escolha dois.)

transferência de arquivos

mensagens instantâneas

vídeo

voz

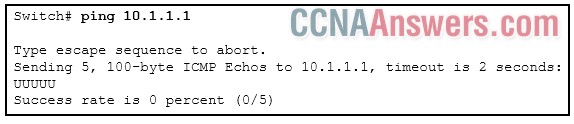

Consulte a exposição. Um administrador está testando a conectividade a um dispositivo remoto com o endereço IP 10.1.1.1. O que a saída deste comando indica?

a conectividade com o dispositivo remoto foi bem-sucedida.

um roteador ao longo do caminho não tinha uma rota para o destino.

um pacote de ping está sendo bloqueado por um dispositivo de segurança ao longo do caminho.

a conexão expirou enquanto aguarda uma resposta do dispositivo remoto.

23. Preencha o espaço em branco.

uma mordidela consiste em………….partes.

Resposta Correta: 4

24. Quais três funções primárias o encapsulamento da camada de Link de dados fornece? (Escolha três.)

endereçamento

detecção de erro

quadro de delimitação

identificação de porta

caminho determinação

resolução de endereços IP

25. Um pequeno escritório de satélite recebeu o número geral de rede de 192.168.99.0/24 e o técnico de rede pode subdividir os endereços de rede conforme necessário. O escritório precisa de acesso à rede para dispositivos com e sem fio. No entanto, devido à consideração de segurança, essas duas redes devem ser separadas. A rede com fio terá 20 dispositivos. A rede sem fio tem uma conexão potencial de 45 dispositivos. Qual esquema de endereçamento seria mais eficiente para essas duas redes?

192.168.99.0/26

192.168.99.64/27

192.168.99.0/27

192.168.99.32/26

192.168.99.0/27

192.168.99.32/28

192.168.99.0/28

192.168.99.16/28

192.168.99.0/28

192.168.99.64/26

26. Usando as configurações padrão, Qual é o próximo passo na sequência de inicialização do roteador após o IOS carregar do flash?

execute a rotina pós.

pesquise um backup do IOS na ROM.

carregue o programa bootstrap da ROM.

carregue o arquivo running-config da RAM.

Localize e carregue o arquivo de configuração de inicialização do NVRAM.

27. Preencha o espaço em branco. Não abrevie. Use letras minúsculas.

qual comando de modo de configuração de interface coloca uma interface de switch de Camada 3 no modo de Camada 3?

resposta correta: nenhum switchport

28. O que é um ISP?

é um corpo de padrões que desenvolve padrões de cabeamento e fiação para rede.

é um protocolo que estabelece como os computadores dentro de uma rede local se comunicam.

é uma organização que permite que indivíduos e empresas se conectem à Internet.

é um dispositivo de rede que combina a funcionalidade de vários dispositivos de rede diferentes em um.

29. Um administrador de rede recebeu um endereço de rede de 192.31.7.64 / 26. Quantas sub-redes de tamanho igual poderiam ser criadas a partir da rede atribuída /26 usando um prefixo / 28?

30. Quais são as três partes de um endereço IPv6 global unicast? (Escolha três.)

endereço de broadcast

prefixo de roteamento global

máscara de sub-rede

ID de sub-rede

interface ID

31. Preencha o espaço em branco.

Em notação decimal pontilhada, o endereço IP ……………é o último endereço do host para a rede 172.25.0.64/26.

Resposta Correta: 172.25.0.126

Resposta Correta:

Consulte a exposição. HostA está tentando entrar em contato com o ServerB. Quais duas declarações descrevem corretamente o endereçamento que HostA gerará no processo? (Escolha dois.)

um pacote com o endereço IP de destino do RouterB.

um quadro com o endereço MAC de destino do SwitchA.

um pacote com o endereço IP de destino de RouterA.

um quadro com o endereço MAC de destino de RouterA.

um pacote com o endereço IP de destino do ServerB.

um quadro com o endereço MAC de destino do ServerB.

34. O que um host em uma rede Ethernet fará se receber um quadro com um endereço MAC de destino que não corresponda ao seu próprio endereço MAC?

ele descartará o quadro.

ele encaminhará o quadro para o próximo host.

ele removerá o quadro da mídia.

ele removerá o quadro de Link de dados para verificar o endereço IP de destino.

35. Um administrador de rede insere o comando service password-encryption no modo de configuração de um roteador. O que esse comando realiza?

este comando criptografa senhas à medida que são transmitidas através de links WAN seriais.

este comando impede que alguém visualize as senhas de configuração em execução.

este comando permite um algoritmo de criptografia forte para o comando enable secret password.

este comando criptografa automaticamente senhas em arquivos de configuração que estão atualmente armazenados no NVRAM.

este comando fornece uma senha criptografada exclusiva para o pessoal de serviço externo que são obrigados a fazer a manutenção do roteador.

36. Qual é um propósito do handshake de três vias TCP?

enviar pedidos de eco a partir da origem para o host de destino para estabelecer a presença de destino

determinar o endereço IP do host de destino, em preparação para a transferência de dados

solicitando o destino para a transferência de um arquivo binário para a fonte

sincronizar os números de sequência entre origem e destino, em preparação para a transferência de dados

37. Por quais três razões uma tecnologia de comunicação de dados sem conexão comutada por pacotes foi usada ao desenvolver a Internet? (Escolha três.)

ele pode se adaptar rapidamente à perda de instalações de transmissão de dados.

utiliza eficientemente A infraestrutura de rede para transferir dados.

os pacotes de dados podem percorrer vários caminhos pela rede simultaneamente.

permite o faturamento do uso da Rede pelo tempo em que uma conexão é estabelecida.

requer que um circuito de dados entre a origem e o destino seja estabelecido antes que os dados possam ser transferidos.

38. Qual é a função do CSMA/CA em uma WLAN?

ele fornece o mecanismo de acesso à mídia.

descreve o menor bloco de construção da WLAN.

garante que os clientes estão conectados à WLAN correta.

permite que um host se mova entre as células sem perda de sinal.

consulte a exibição. Quais duas configurações podem ser alteradas para melhorar a segurança na rede sem fio? (Escolha dois.)

modo de rede

SSID

banda de rádio

grande canal

padrão de canal

SSID broadcast (difusão SSID

40. Preencha o espaço em branco usando um número.

o tamanho mínimo do quadro Ethernet é…………. bit. Qualquer coisa menor do que isso deve ser considerada um “quadro runt.”

Resposta Correta: 64

Consulte a exposição. Um engenheiro de rede está tentando se conectar a um novo roteador para executar a configuração inicial. O engenheiro conecta um cabo rollover da porta serial de um PC à porta Aux no roteador e configura o HyperTerminal como mostrado. O engenheiro não pode obter um prompt de login no HyperTerminal. O que resolveria o problema?

conecte-se à porta Ethernet no PC.

altere as configurações de conexão para paridade uniforme.

mova o cabo para a porta do console do roteador.

Use um cabo cruzado em vez de um cabo rollover.

42. Um roteador inicializa e entra no modo de configuração. Qual é a razão para isso?

a imagem do IOS está corrompida.

Cisco IOS está faltando na memória flash.

o arquivo de configuração está ausente do NVRAM.

o processo POST detectou falha de hardware.

Resposta Correta:

44. Um administrador de rede está projetando uma nova infraestrutura de rede que inclui conectividade com e sem fio. Em que situação uma conexão sem fio seria recomendada?

o dispositivo do usuário final possui apenas uma NIC Ethernet.

o dispositivo do usuário final requer uma conexão dedicada devido aos requisitos de desempenho.

o dispositivo do Usuário Final precisa de mobilidade ao se conectar à rede.

a área do dispositivo do usuário final tem uma alta concentração de RFI.

45. Quais dispositivos devem ser protegidos para mitigar ataques de spoofing de endereço MAC?

Layer 7 dispositivos

Layer 4 dispositivos

dispositivos de Camada 2

dispositivos de Camada 3

46. Para reverter para uma configuração anterior, um administrador emite o comando Copiar TFTP startup-config em um roteador e insere o endereço do host e o nome do arquivo quando solicitado. Após a conclusão do comando, por que a configuração atual permanece inalterada?

o comando deveria ter sido copy startup-config tftp.

a configuração deveria ter sido copiada para a configuração em execução.

as alterações de configuração foram copiadas para a RAM e requerem uma reinicialização para entrar em vigor.

um servidor TFTP só pode ser usado para restaurar o Cisco IOS, não a configuração do roteador.

47. Uma equipe de rede está comparando topologias WAN físicas para conectar sites remotos a um prédio da sede. Qual topologia fornece alta disponibilidade e conecta alguns, mas não todos, sites remotos?

malha

parciais de malha

hub e spoke

ponto-a-ponto

48. Uma empresa de médio porte está pesquisando opções disponíveis para se conectar à Internet. A empresa está procurando uma opção de alta velocidade com acesso simétrico dedicado. Qual tipo de conexão a empresa deve escolher?

DSL

dial-up

via satélite

linha dedicada

modem a cabo

49. Quais são as duas ações executadas por um switch Cisco? (Escolha dois.)

a construção de uma tabela de roteamento que é baseado no primeiro endereço IP no cabeçalho do frame

usando a fonte de endereços MAC de quadros para construir e manter uma tabela de endereços MAC

encaminhamento de pacotes com destino desconhecido endereços IP para o gateway padrão

utilizando a tabela de endereços MAC para encaminhar quadros através do endereço MAC de destino

examinando o endereço MAC de destino para adicionar novas entradas à tabela de endereços MAC

50. Qual modo de configuração do roteador um administrador usaria para configurar o roteador para acesso de login SSH ou Telnet?

linha

router

global

interface

EXEC privilegiado

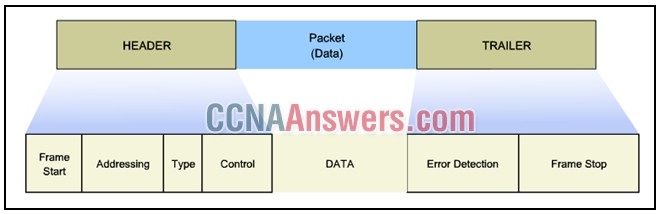

51. Quais informações são adicionadas durante o encapsulamento na camada OSI 3?

origem e destino do MAC

de origem e destino, protocolo de aplicação

de origem e destino, número de porta

IP de origem e destino do endereço

Consulte a exposição. Qual camada do modelo OSI formataria os dados dessa maneira?

física

rede

ligação de dados

transporte

o aplicativo

53. Qual notação de endereço IPv6 é válida?

2001:0DB8::ABCD::1234

ABCD:160D::4GAB:FFAB

2001:DB8:0:1111::200

2001::ABCD::

54. Abra a atividade PT. Execute as tarefas nas instruções de atividade e responda à pergunta.

Qual é a palavra-chave secreta exibida na página da web?

router

switch

frame

> pacote

cisco

55. A tabela ARP em um switch mapeia quais dois tipos de endereço juntos?

Layer 3 endereço para uma Camada de 2 endereço

Layer 3 endereço para uma Camada 4 endereço

Layer 4 endereço para uma Camada de 2 endereço

Layer 2 endereço para uma Camada 4 endereço

56. Um administrador de rede está solucionando problemas de conectividade em um servidor. Usando um testador, O administrador percebe que os sinais gerados pelo NIC do servidor são distorcidos e não utilizáveis. Em qual camada do modelo OSI o erro é categorizado?

camada de apresentação

camada de rede

camada física

camada de link de dados

57. Um usuário liga para o help desk para relatar que uma estação de trabalho do Windows XP não consegue se conectar à rede após a inicialização e que uma janela pop-up diz “essa conexão tem conectividade limitada ou nenhuma.”O técnico pede ao usuário que emita o comando ipconfig / all. O usuário relata que o endereço IP é 169.254.69.196 com máscara de sub-rede de 255.255.0.0 e nada é exibido para o endereço IP do servidor DNS. Qual é a causa do problema?

a estação de trabalho NIC está com defeito.

a máscara de sub-rede foi configurada incorretamente.

o endereço IP do servidor DNS precisa ser configurado.

a estação de trabalho não consegue obter um endereço IP de um servidor DHCP.

Leave a Reply