CCNA 1 Practice Final Exam v5. 0 Odpowiedzi

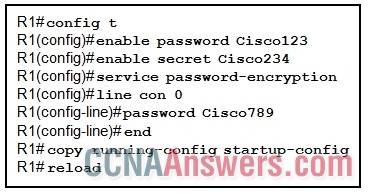

Zobacz na wystawie. Jaki będzie wynik wprowadzenia tej konfiguracji przy następnym podłączeniu kabla konsoli do routera przez administratora sieci i nie zostaną wprowadzone żadne dodatkowe polecenia?

administrator będzie musiał wprowadzić Cisco123.

administrator będzie musiał wprowadzić Cisco234.

administrator będzie musiał wprowadzić Cisco789.

administrator zostanie wyświetlony z monitem R1>.

2. Dlaczego numery portów są zawarte w nagłówku TCP segmentu?

aby wskazać właściwy interfejs routera, który powinien być użyty do przekazania segmentu

aby określić, które porty przełącznika powinny otrzymać lub przekazać segment

aby określić, który protokół warstwy 3 powinien być użyty do hermetyzacji danych

aby umożliwić hostowi Odbierającemu przekazanie danych do odpowiedniej aplikacji

aby umożliwić hostowi Odbierającemu złożenie pakietu w odpowiednim zamów

3. Jakie są dwie cechy skalowalnej sieci? (Wybierz dwa.

łatwo przeciążony zwiększonym ruchem

rośnie bez wpływu na istniejących użytkowników

nie jest tak niezawodny jak mała sieć

nadaje się do urządzeń modułowych, które umożliwiają rozbudowę

oferuje ograniczoną liczbę aplikacji

4. Jakie trzy stwierdzenia opisują cechy lub funkcje kontroli dostępu do mediów? (Wybierz trzy.)

kontrolowany dostęp do mediów wymaga obsługi kolizji.

odpowiada za wykrywanie błędów transmisji w przesyłanych danych.

używa dostępu opartego na kontencjach, znanego również jako dostęp deterministyczny.

802.11 wykorzystuje CSMA / CD.

protokoły warstwy łącza danych definiują reguły dostępu do różnych mediów.

Ethernet wykorzystuje CSMA / CD.

5. Użytkownik próbuje wykonać http://www.cisco.com/ bez powodzenia. Jakie dwie wartości konfiguracyjne muszą być ustawione na hoście, aby umożliwić ten dostęp? (Wybierz dwa.)

serwer DNS

Serwer WINS

serwer HTTP

Brama domyślna

Netbios

6. Jakie dwie funkcje są podstawowymi funkcjami routera? (Wybierz dwa.)

przełączanie pakietów

mikrosegmentacja

rozdzielczość nazwy domeny

wybór ścieżki

kontrola przepływu

7. Otwórz aktywność PT. Wykonaj zadania w instrukcji aktywności, a następnie odpowiedz na pytanie.

jakie informacje są uzyskiwane z tego polecenia?

10.20.20.3, odpowiedź autorytatywna

10.20.20.3, odpowiedź Nie autorytatywna

10.20.20.4, odpowiedź autorytatywna

10.20.20.4, odpowiedź Nie autorytatywna

8. Komputer komunikujący się z serwerem internetowym wykorzystuje rozmiar okna 6000 bajtów podczas wysyłania danych i rozmiar pakietu 1500 bajtów. Jaki bajt informacji potwierdzi serwer WWW po otrzymaniu czterech pakietów danych z komputera?

1,500

1,501

6,000

6,001

9. Dlaczego sparowane przewody są skręcone w kablu CAT5?

aby ułatwić zakończenie kabla w złączu

aby wydłużyć długość sygnalizacji

aby poprawić wytrzymałość mechaniczną

aby zapewnić eletromagnetyczne usuwanie szumów

10. Na jakie dwa sposoby TCP wykorzystuje numery sekwencji w segmencie? (Wybierz dwa.

aby zidentyfikować brakujące segmenty w miejscu docelowym

aby ponownie złożyć segmenty w zdalnej lokalizacji

aby określić kolejność, w jakiej segmenty podróżują od źródła do miejsca docelowego

aby ograniczyć liczbę segmentów, które mogą być wysyłane z interfejsu jednocześnie

aby określić, czy pakiet zmienił się podczas transportu

popraw odpowiedź:

12. Administrator oddziału otrzymuje prefiks IPv6 2001:db8: 3000::/52 od menedżera sieci korporacyjnej. Ile podsieci może utworzyć administrator?

13. Co sprawia, że światłowód jest lepszy od okablowania miedzianego do łączenia budynków? (Wybierz trzy.)

większe odległości na kabel

niższy koszt instalacji

ograniczona podatność na EMI/RFI

trwałe połączenia

większy potencjał przepustowości

łatwe zakończenie

14. Jaka jest funkcja polecenia Pokaż trasę ip, gdy jest ono używane jako narzędzie do rozwiązywania problemów z łącznością sieciową?

wskazuje punkt awarii połączenia

pokazuje adres IP następnego routera hop dla każdej trasy

wyświetla adresy IP wszystkich przeskoków, przez które przechodzi ruch, aby dotrzeć do sieci docelowej

pokazuje interfejsy przychodzące i wychodzące, przez które przechodzi ruch, aby dotrzeć do sieci docelowej

15. Która usługa przełoży prywatne wewnętrzne adresy IP na publiczne adresy IP z możliwością routingu w Internecie?

ARP

DHCP

DNS

NAT

16. Które dwa stwierdzenia są poprawne w porównaniu nagłówków pakietów IPv4 i IPv6? (Wybierz dwa.)

Nazwa pola sumy kontrolnej nagłówka z IPv4 jest przechowywana w IPv6.

pole adresu docelowego jest nowe w IPv6.

Nazwa pola adresu źródłowego z IPv4 jest przechowywana w IPv6.

pole Wersja Z IPv4 nie jest przechowywane w IPv6.

pole Time-To-Live Z IPv4 zostało zastąpione polem Hop Limit w IPv6.

17. Które oświadczenie opisuje charakterystykę traceroute utility?

wysyła cztery komunikaty żądań Echo.

wykorzystuje Komunikaty o wygaszaniu źródła ICMP.

służy głównie do testowania łączności między dwoma hostami.

identyfikuje routery w ścieżce od hosta źródłowego do hosta docelowego.

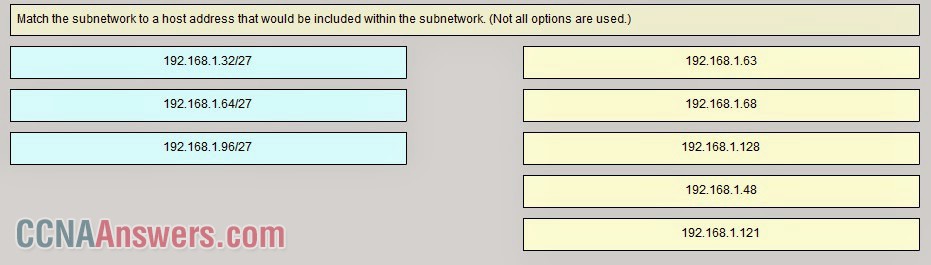

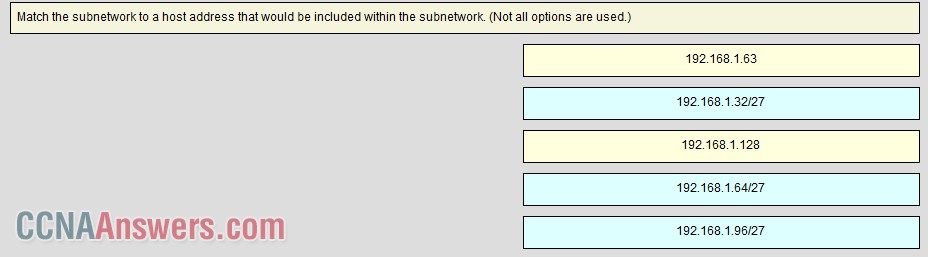

zapoznaj się z eksponatem. Jaka jest największa i najmniejsza maska podsieci w tej sieci, aby zminimalizować straty adresowe przy użyciu VLSM?

255, 255, 254, 0 i 255, 255, 255, 255, 224

255, 255, 255, 254, 0 i 255, 255, 255, 255, 252

255, 255, 255, 128 i 255, 255, 255, 224

255.255.255.0 i 255.255.255.252

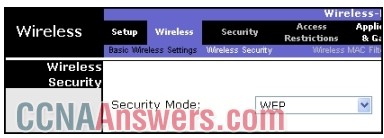

Patrz grafika. Jaki jest efekt ustawienia trybu bezpieczeństwa na WEP na zintegrowanym routerze Linksys?

identyfikuje bezprzewodową sieć LAN.

umożliwia punktowi dostępowemu informowanie klientów o swojej obecności.

tłumaczy adresy IP na łatwe do zapamiętania nazwy domen.

szyfruje dane między Klientem bezprzewodowym a punktem dostępowym.

przekłada wewnętrzny adres lub grupę adresów na zewnętrzny, publiczny adres.

zapoznaj się z eksponatem. Z globalnego trybu konfiguracji administrator próbuje utworzyć baner wiadomości dnia za pomocą polecenia baner motd V tylko autoryzowany dostęp! Gwałciciele będą ścigani! V gdy użytkownicy logują się za pomocą Telnet, baner nie pojawia się poprawnie. W czym problem?

wiadomość na banerze jest za długa.

znak rozdzielający pojawia się w wiadomości banera.

symbol “!”sygnalizuje koniec komunikatu banerowego.

banery wiadomości dnia pojawią się tylko wtedy, gdy użytkownik zaloguje się przez port konsoli.

21. Które dwa rodzaje Aplikacji polegają na tym, że ich ruch ma pierwszeństwo przed innymi rodzajami ruchu w sieci? (Wybierz dwa.)

przesyłanie plików

wiadomości błyskawiczne

wideo

głos

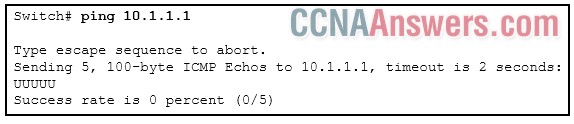

Zobacz wystawę. Administrator testuje łączność ze zdalnym urządzeniem o adresie IP 10.1.1.1. Co wskazuje wyjście tego polecenia?

połączenie ze zdalnym urządzeniem zakończyło się sukcesem.

router wzdłuż ścieżki nie miał trasy do celu.

pakiet ping jest blokowany przez urządzenie zabezpieczające wzdłuż ścieżki.

czas połączenia wygasł podczas oczekiwania na odpowiedź ze zdalnego urządzenia.

23. Wypełnij puste pola.

…………kawałki.

Poprawna Odpowiedź: 4

24. Jakie trzy podstawowe funkcje zapewnia hermetyzacja warstwy łącza danych? (Wybierz trzy.)

adresowanie

wykrywanie błędów

ograniczanie ramki

identyfikacja portu

Określanie ścieżki

rozdzielczość adresu IP

25. Małe biuro satelitarne otrzymało ogólny numer sieci 192.168.99.0 / 24, A technik sieci może podzielić adresy sieciowe w razie potrzeby. Biuro potrzebuje dostępu do sieci zarówno dla urządzeń przewodowych, jak i bezprzewodowych. Jednak ze względu na bezpieczeństwo te dwie sieci powinny być oddzielone. Sieć przewodowa będzie miała 20 urządzeń. Sieć bezprzewodowa ma możliwość podłączenia 45 urządzeń. Który system adresowania byłby najskuteczniejszy dla tych dwóch sieci?

192.168.99.0/26

192.168.99.64/27

192.168.99.0/27

192.168.99.32/26

192.168.99.0/27

192.168.99.32/28

192.168.99.0/28

192.168.99.16/28

192.168.99.0/28

192.168.99.64/26

26. Używając ustawień domyślnych, jaki jest następny krok w sekwencji rozruchu routera po załadowaniu iOS z Flasha?

wykonaj procedurę POST.

wyszukaj kopię zapasową IOS w ROM.

załaduj program bootstrap z ROM.

Załaduj plik running-config z pamięci RAM.

Zlokalizuj i Załaduj plik startup-config z NVRAM.

27. Wypełnij puste pola. Nie skracaj. Użyj małych liter.

które polecenie trybu konfiguracji interfejsu umieszcza interfejs przełącznika warstwy 3 w trybie warstwy 3?

poprawna odpowiedź: brak przełącznika

28. Co to jest ISP?

jest to organ normalizacyjny, który opracowuje standardy okablowania i okablowania dla sieci.

jest to protokół, który określa sposób komunikacji komputerów w sieci lokalnej.

jest to organizacja, która umożliwia osobom i firmom łączenie się z Internetem.

jest to urządzenie sieciowe, które łączy w sobie funkcjonalność kilku różnych urządzeń sieciowych w jednym.

29. Administrator sieci otrzymał adres sieciowy 192.31.7.64/26. Ile podsieci o jednakowej wielkości można utworzyć z przypisanej sieci /26 przy użyciu prefiksu a / 28?

30. Jakie są trzy części globalnego adresu unicast IPv6? (Wybierz trzy.)

adres nadawczy

globalny prefiks routingu

maska podsieci

identyfikator podsieci

identyfikator interfejsu

31. Wypełnij puste pola.

w notacji dziesiętnej, adres IP ……………jest ostatnim adresem hosta dla sieci 172.25.0.64 / 26.

poprawna odpowiedź: 172.25.0.126

popraw odpowiedź:

HostA próbuje skontaktować się z ServerB. Które dwa stwierdzenia poprawnie opisują adresowanie, które HostA wygeneruje w tym procesie? (Wybierz dwa.)

pakiet z docelowym adresem IP Routerab.

ramka z docelowym adresem MAC SwitchA.

pakiet z docelowym adresem IP RouterA.

ramka z docelowym adresem MAC RouterA.

pakiet z docelowym adresem IP serwera.

ramka z docelowym adresem MAC serwera.

34. Co zrobi host W Sieci Ethernet, jeśli otrzyma ramkę z docelowym adresem MAC, który nie pasuje do jego własnego adresu MAC?

usunie ramkę.

przekaże ramkę do następnego hosta.

usunie ramkę z nośnika.

usunie ramkę łącza danych, aby sprawdzić docelowy adres IP.

35. Administrator sieci wprowadza polecenie szyfrowania hasła usługi do trybu konfiguracji routera. Do czego służy to polecenie?

to polecenie szyfruje hasła przesyłane przez łącza szeregowe WAN.

to polecenie uniemożliwia komuś przeglądanie uruchomionych haseł konfiguracyjnych.

to polecenie umożliwia silny algorytm szyfrowania polecenia enable secret password.

to polecenie automatycznie szyfruje hasła w plikach konfiguracyjnych, które są obecnie przechowywane w pamięci NVRAM.

to polecenie zapewnia wyłączne zaszyfrowane hasło dla zewnętrznego personelu serwisowego, który jest zobowiązany do konserwacji routera.

36. Jaki jest cel trójdrożnego uścisku dłoni TCP?

wysyłanie żądań echo ze źródła do hosta docelowego w celu ustalenia obecności hosta docelowego

określanie adresu IP hosta docelowego w przygotowaniu do przesyłania danych

żądanie miejsca docelowego w celu przesłania pliku binarnego do źródła

synchronizacja numerów sekwencji między źródłem a miejscem docelowym w przygotowaniu do przesyłania danych

37. Z jakich trzech powodów podczas rozwoju Internetu zastosowano bezpołączeniową technologię transmisji danych z komutacją pakietów? (Wybierz trzy.)

może szybko dostosować się do utraty urządzeń do transmisji danych.

efektywnie wykorzystuje infrastrukturę sieciową do przesyłania danych.

pakiety danych mogą podróżować wieloma ścieżkami przez sieć jednocześnie.

pozwala na rozliczanie korzystania z sieci na podstawie czasu nawiązania połączenia.

wymaga, aby Obwód danych między źródłem a miejscem docelowym został ustanowiony przed przesłaniem danych.

38. Jaka jest funkcja CSMA / CA w sieci WLAN?

zapewnia mechanizm dostępu do mediów.

opisuje najmniejszy element konstrukcyjny sieci WLAN.

zapewnia, że klienci są podłączeni do właściwej sieci WLAN.

pozwala hostowi poruszać się między komórkami bez utraty sygnału.

Patrz wystawa. Które dwa ustawienia można zmienić, aby poprawić bezpieczeństwo w sieci bezprzewodowej? (Wybierz dwa.)

tryb sieciowy

SSID

pasmo radiowe

szeroki kanał

kanał standardowy

nadawanie SSID

40. Wypełnij puste pole za pomocą numeru.

minimalny rozmiar ramki Ethernet to…………. bajtów. Wszystko mniejsze od tego powinno być uważane za ” ramkę runt.”

poprawna odpowiedź: 64

, patrz Wykaz. Inżynier sieci próbuje połączyć się z nowym routerem, aby przeprowadzić wstępną konfigurację. Inżynier podłącza przewód rollover z portu szeregowego komputera PC do portu Aux w routerze, a następnie konfiguruje HyperTerminal, jak pokazano. Inżynier nie może uzyskać monitu logowania w Hyperterminalu. Co rozwiązałoby problem?

Podłącz do portu Ethernet na komputerze.

zmień ustawienia połączenia na parzyste.

Przesuń kabel do portu konsoli routera.

użyj kabla crossover zamiast kabla rollover.

42. Router uruchamia się I wchodzi w tryb konfiguracji. Jaki jest tego powód?

obraz IOS jest uszkodzony.

brakuje Cisco IOS z pamięci flash.

w pamięci NVRAM brakuje pliku konfiguracyjnego.

proces po wykryciu awarii sprzętu.

poprawna odpowiedź:

44. Administrator sieci projektuje nową infrastrukturę sieciową, która obejmuje zarówno łączność przewodową, jak i bezprzewodową. W jakiej sytuacji zalecane jest połączenie bezprzewodowe?

urządzenie użytkownika końcowego ma tylko kartę sieciową Ethernet.

urządzenie użytkownika końcowego wymaga dedykowanego połączenia ze względu na wymagania wydajnościowe.

urządzenie użytkownika końcowego wymaga mobilności podczas łączenia się z siecią.

obszar urządzenia końcowego ma wysokie stężenie RFI.

45. Które urządzenia należy zabezpieczyć, aby zapobiec atakom fałszowania adresów MAC?

urządzenia warstwy 7

urządzenia warstwy 4

urządzenia warstwy 2

urządzenia warstwy 3

46. Aby powrócić do poprzedniej konfiguracji, administrator wydaje polecenie Kopiuj TFTP startup-config na routerze i wprowadza adres hosta i nazwę pliku po wyświetleniu monitu. Dlaczego po zakończeniu polecenia bieżąca konfiguracja pozostaje niezmieniona?

polecenie powinno być copy startup-config tftp.

zamiast tego konfiguracja powinna być skopiowana do uruchomionej konfiguracji.

zmiany konfiguracji zostały skopiowane do pamięci RAM i wymagają ponownego uruchomienia.

serwer TFTP może być używany tylko do przywracania Cisco IOS, a nie konfiguracji routera.

47. Zespół sieciowy porównuje fizyczne topologie sieci WAN w celu połączenia zdalnych lokalizacji z budynkiem centrali. Która topologia zapewnia wysoką dostępność i łączy niektóre, ale nie wszystkie, zdalne witryny?

siatka

siatka częściowa

piasta i szprycha

punkt-punkt

48. Średniej wielkości firma bada dostępne opcje łączenia się z Internetem. Firma poszukuje opcji wysokiej prędkości z dedykowanym, symetrycznym dostępem. Jaki rodzaj połączenia powinna wybrać firma?

DSL

dialup

satellite

linia dzierżawiona

modem kablowy

49. Jakie są dwie czynności wykonywane przez przełącznik Cisco? (Wybierz dwa.

budowanie tabeli routingu opartej na pierwszym adresie IP w nagłówku ramki

używanie źródłowych adresów MAC ramek do budowania i utrzymywania tabeli adresów MAC

przekazywanie ramek z nieznanymi docelowymi adresami IP do bramy domyślnej

wykorzystanie tabeli adresów MAC do przekazywania ramek za pomocą docelowego adresu MAC

badanie docelowego adresu MAC w celu dodania nowych wpisów do tabeli adresów MAC

50. Jakiego trybu konfiguracji routera używa administrator, aby skonfigurować router dla dostępu SSH lub Telnet?

linia

router

globalny

interfejs

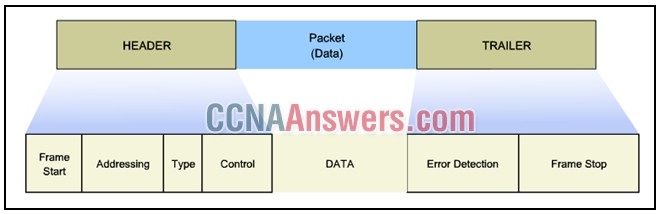

Jakie informacje są dodawane podczas enkapsulacji w OSI Layer 3?

source and destination MAC

source and destination application protocol

source and destination port number

source and destination IP address

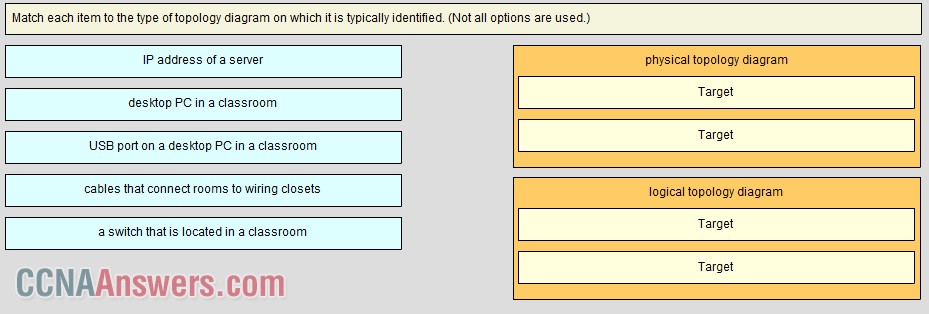

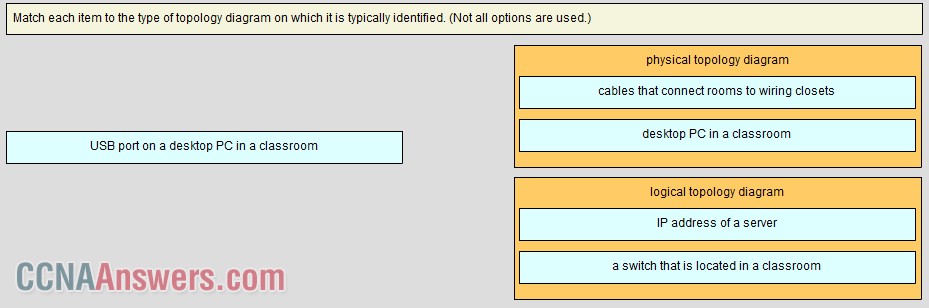

odnosi się do dokumentu. Która warstwa modelu OSI formatowałaby dane w ten sposób?

fizyczna

sieć

łącze danych

transport

aplikacja

53. Który zapis adresu IPv6 jest prawidłowy?

2001: 0DB8:: ABCD:: 1234

ABCD: 160D:: 4GAB:FFAB

2001: DB8:0:1111::200

2001::ABCD::

54. Otwórz aktywność PT. Wykonaj zadania w instrukcji aktywności, a następnie odpowiedz na pytanie.

co to jest tajne słowo kluczowe, które jest wyświetlane na stronie internetowej?

router

switch

ramka

pakiet

cisco

55. Tabela ARP w przełączniku mapuje, które dwa typy adresów razem?

adres warstwy 3 do adresu warstwy 2

adres warstwy 3 do adresu warstwy 4

adres warstwy 4 do adresu warstwy 2

adres warstwy 2 do adresu warstwy 4

56. Administrator sieci rozwiązuje problemy z łącznością na serwerze. Korzystając z testera, administrator zauważa, że sygnały generowane przez kartę sieciową serwera są zniekształcone i nie nadają się do użytku. W jakiej warstwie modelu OSI błąd jest skategoryzowany?

warstwa prezentacji

warstwa sieciowa

warstwa fizyczna

warstwa łącza danych

57. Użytkownik dzwoni do działu pomocy technicznej, aby zgłosić, że stacja robocza Windows XP nie jest w stanie połączyć się z siecią po uruchomieniu i że wyskakujące okno mówi “to połączenie ma ograniczoną łączność lub nie ma jej.”Technik prosi użytkownika o wydanie polecenia ipconfig / all. Użytkownik zgłasza adres IP 169.254.69.196 z maską podsieci 255.255.0.0 i nic nie jest wyświetlane dla adresu IP serwera DNS. Co jest przyczyną problemu?

NIC na stacji roboczej nie działa.

maska podsieci została skonfigurowana nieprawidłowo.

należy skonfigurować adres IP serwera DNS.

stacja robocza nie może uzyskać adresu IP z serwera DHCP.

Leave a Reply