CCNA 1 Pratica Esame finale V5. 0 Risposte

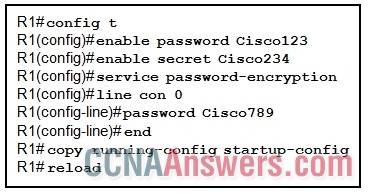

Fare riferimento alla mostra. Quale sarà il risultato dell’inserimento di questa configurazione la prossima volta che un amministratore di rete collega un cavo della console al router e non sono stati inseriti comandi aggiuntivi?

L’amministratore dovrà inserire Cisco123.

L’amministratore dovrà inserire Cisco234.

L’amministratore dovrà inserire Cisco789.

All’amministratore verrà presentato il prompt R1>.

2. Perché i numeri di porta sono inclusi nell’intestazione TCP di un segmento?

per indicare la corretta interfaccia del router che dovrebbe essere utilizzato per inoltrare un segmento

per identificare le porte dello switch deve ricevere o inoltrare il segmento

per determinare il Livello 3 del protocollo devono essere utilizzati per incapsulare i dati

per attivare un host ricevente a trasmettere i dati per l’applicazione appropriata

per consentire la ricezione di host per assemblare il pacchetto nell’ordine corretto

3. Quali sono le due caratteristiche di una rete scalabile? (Scegli due.)

facilmente sovraccarico con l’aumento del traffico

cresce in dimensioni, senza impatto per gli utenti esistenti

non è affidabile come una piccola rete

adatto per modulare dispositivi che consentono l’espansione

offre un numero limitato di applicazioni

4. Quali tre affermazioni descrivono caratteristiche o funzioni del controllo dell’accesso ai media? (Scegli tre.)

L’accesso controllato ai supporti comporta la gestione delle collisioni.

È responsabile del rilevamento di errori di trasmissione nei dati trasmessi.

Utilizza l’accesso basato sulla contesa noto anche come accesso deterministico.

802.11 utilizza CSMA / CD.

I protocolli Data link layer definiscono le regole per l’accesso a diversi supporti.

Ethernet utilizza CSMA / CD.

5. Un utente sta tentando di eseguire un http://www.cisco.com/ senza successo. Quali due valori di configurazione devono essere impostati sull’host per consentire questo accesso? (Scegli due.)

Server DNS

Server WINS

Server HTTP

gateway predefinito

Netbios

6. Quali due funzioni sono funzioni primarie di un router? (Scegli due.)

commutazione di pacchetto

microsegmentation

domain name resolution

path selection

flow control

7. Aprire l’attività PT. Eseguire le attività nelle istruzioni attività e quindi rispondere alla domanda.

Quali informazioni si ottengono da questo comando?

10.20.20.3, risposta autorevole

10.20.20.3, risposta non autorevole

10.20.20.4, risposta autorevole

10.20.20.4, risposta non autorevole

8. Un PC che comunica con un server Web utilizza una dimensione della finestra di 6.000 byte per l’invio di dati e una dimensione del pacchetto di 1.500 byte. Quale byte di informazioni riconoscerà il server web dopo aver ricevuto quattro pacchetti di dati dal PC?

1,500

1,501

6,000

6,001

9. Perché i fili accoppiati sono attorcigliati in un cavo CAT5?

per facilitare la terminazione del cavo nel connettore

per estendere la lunghezza di segnalazione

per migliorare la resistenza meccanica

per fornire cancellazione del rumore eletromagnetico

10. Quali sono due modi in cui TCP utilizza i numeri di sequenza in un segmento? (Scegli due.)

per identificare mancanti segmenti di destinazione

rimontare i segmenti in posizione remota

per specificare l’ordine in cui i segmenti di viaggio dalla sorgente alla destinazione

limitare il numero di segmenti che possono essere inviati al di fuori di un interfaccia in una sola volta

per determinare se il pacchetto modificato durante il transito

Risposta Corretta:

12. L’amministratore di una filiale riceve un prefisso IPv6 di 2001:db8:3000::/52 dal gestore della rete aziendale. Quante sottoreti può creare l’amministratore?

13. Cosa rende la fibra preferibile al cablaggio in rame per l’interconnessione di edifici? (Scegli tre.)

maggiori distanze per cavo

minori costi di installazione

suscettibilità limitata a EMI/RFI

connessioni durevoli

maggiore potenziale di larghezza di banda

facilmente terminati

14. Qual è una funzione del comando Mostra percorso ip quando viene utilizzato come strumento per la risoluzione dei problemi di connettività di rete?

indica il punto di errore nella connessione

mostra l’indirizzo IP del next hop router per ogni percorso

elenca gli indirizzi IP di tutti luppolo il traffico passa attraverso per raggiungere la destinazione di rete

mostra di entrata e di uscita interfacce che il traffico di passare attraverso al fine di raggiungere la destinazione di rete

15. Quale servizio tradurrà gli indirizzi IP interni privati in indirizzi IP pubblici instradabili su Internet?

ARP

DHCP

DNS

NAT

16. Quali due istruzioni sono corrette in un confronto tra le intestazioni dei pacchetti IPv4 e IPv6? (Scegli due.)

Il nome del campo Checksum dell’intestazione da IPv4 viene mantenuto in IPv6.

Il campo Indirizzo di destinazione è nuovo in IPv6.

Il nome del campo dell’indirizzo di origine da IPv4 viene mantenuto in IPv6.

Il campo Versione da IPv4 non viene mantenuto in IPv6.

Il campo Time-to-Live da IPv4 è stato sostituito dal campo Hop Limit in IPv6.

17. Quale istruzione descrive una caratteristica dell’utilità traceroute?

Invia quattro messaggi di richiesta Echo.

Utilizza i messaggi di spegnimento sorgente ICMP.

Viene utilizzato principalmente per testare la connettività tra due host.

Identifica i router nel percorso da un host di origine a un host di destinazione.

Fare riferimento alla mostra. Utilizzando VLSM, qual è la subnet mask più grande e più piccola richiesta su questa rete per ridurre al minimo lo spreco di indirizzi?

255.255.254.0 e 255.255.255.224

255.255.254.0 e 255.255.255.252

255.255.255.128 e 255.255.255.224

255.255.255.0 e 255.255.255.252

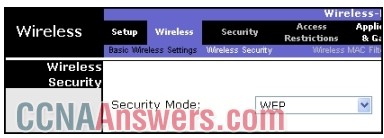

fare Riferimento al grafico. Qual è l’effetto di impostare la modalità di sicurezza su WEP sul router integrato Linksys?

Identifica la LAN wireless.

Consente al punto di accesso di informare i clienti della sua presenza.

Traduce gli indirizzi IP in nomi di dominio facili da ricordare.

Crittografa i dati tra il client wireless e il punto di accesso.

Traduce un indirizzo interno o un gruppo di indirizzi in un indirizzo pubblico esterno.

Fare riferimento alla mostra. Dalla modalità di configurazione globale, un amministratore sta tentando di creare un banner messaggio del giorno utilizzando il comando banner motd V Solo accesso autorizzato! I trasgressori saranno perseguiti! V Quando gli utenti accedono utilizzando Telnet, il banner non viene visualizzato correttamente. Qual è il problema?

Il messaggio banner è troppo lungo.

Il carattere di delimitazione viene visualizzato nel messaggio banner.

Il simbolo”!”segnala la fine di un messaggio banner.

I banner Messaggio del giorno verranno visualizzati solo quando un utente accede tramite la porta della console.

21. Quali due tipi di applicazioni si basano sul loro traffico avendo priorità rispetto ad altri tipi di traffico attraverso la rete? (Scegli due.)

trasferimento file

messaggistica istantanea

video

voce

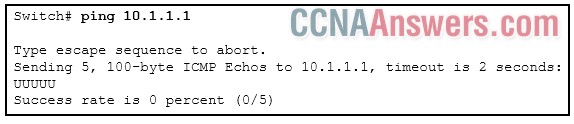

Fare riferimento alla mostra. Un amministratore sta testando la connettività a un dispositivo remoto con l’indirizzo IP 10.1.1.1. Cosa indica l’output di questo comando?

La connettività al dispositivo remoto è riuscita.

Un router lungo il percorso non aveva un percorso verso la destinazione.

Un pacchetto ping viene bloccato da un dispositivo di sicurezza lungo il percorso.

La connessione è scaduta in attesa di una risposta dal dispositivo remoto.

23. Riempi il vuoto.

Un bocconcino è costituito da………….bit.

Risposta corretta: 4

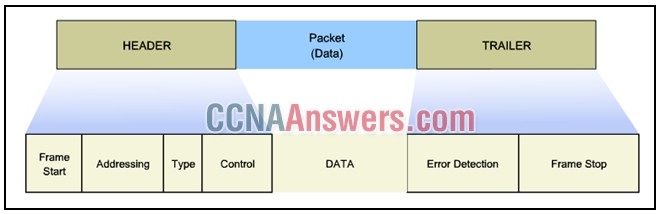

24. Quali tre funzioni principali fornisce l’incapsulamento del livello di collegamento dati? (Scegli tre.)

indirizzamento

rilevamento errori

delimitazione frame

identificazione porta

determinazione percorso

Risoluzione indirizzo IP

25. A un piccolo ufficio satellitare è stato assegnato il numero di rete complessivo di 192.168.99.0 / 24 e il tecnico di rete può suddividere gli indirizzi di rete secondo necessità. L’ufficio ha bisogno di accesso alla rete sia per i dispositivi cablati e wireless. Tuttavia, a causa della considerazione della sicurezza, queste due reti dovrebbero essere separate. La rete cablata avrà 20 dispositivi. La rete wireless ha una potenziale connessione di 45 dispositivi. Quale schema di indirizzamento sarebbe più efficiente per queste due reti?

192.168.99.0/26

192.168.99.64/27

192.168.99.0/27

192.168.99.32/26

192.168.99.0/27

192.168.99.32/28

192.168.99.0/28

192.168.99.16/28

192.168.99.0/28

192.168.99.64/26

26. Utilizzando le impostazioni predefinite, qual è il prossimo passo nella sequenza di avvio del router dopo il caricamento di IOS da flash?

Esegui la routine POST.

Cerca un IOS di backup nella ROM.

Caricare il programma bootstrap dalla ROM.

Carica il file running-config dalla RAM.

Individuare e caricare il file di configurazione di avvio da NVRAM.

27. Riempi il vuoto. Non abbreviare. Usa minuscolo.

Quale comando modalità di configurazione dell’interfaccia mette un’interfaccia switch Layer 3 in modalità Layer 3?

Risposta corretta: no switchport

28. Che cosa è un ISP?

È un organismo di standard che sviluppa standard di cablaggio e cablaggio per la rete.

È un protocollo che stabilisce come i computer all’interno di una rete locale comunicano.

È un’organizzazione che consente a privati e aziende di connettersi a Internet.

È un dispositivo di rete che combina le funzionalità di diversi dispositivi di rete in uno.

29. Un amministratore di rete ha ricevuto un indirizzo di rete 192.31.7.64 / 26. Quante sottoreti di dimensioni uguali possono essere create dalla rete / 26 assegnata utilizzando un prefisso /28?

30. Quali sono le tre parti di un indirizzo unicast globale IPv6? (Scegli tre.)

indirizzo broadcast

prefisso di routing globale

subnet mask

subnet ID

interface ID

31. Riempi il vuoto.

In notazione decimale punteggiata, l’indirizzo IP……………è l’ultimo indirizzo host per la rete 172.25.0.64/26.

Risposta Corretta: 172.25.0.126

Risposta Corretta:

Vedere la mostra. HostA sta tentando di contattare ServerB. Quali due affermazioni descrivono correttamente l’indirizzamento che HostA genererà nel processo? (Scegli due.)

Un pacchetto con l’indirizzo IP di destinazione di RouterB.

Un frame con l’indirizzo MAC di destinazione di SwitchA.

Un pacchetto con l’indirizzo IP di destinazione di RouterA.

Un frame con l’indirizzo MAC di destinazione di RouterA.

Un pacchetto con l’indirizzo IP di destinazione di ServerB.

Un frame con l’indirizzo MAC di destinazione di ServerB.

34. Cosa farà un host su una rete Ethernet se riceve un frame con un indirizzo MAC di destinazione che non corrisponde al proprio indirizzo MAC?

Scarterà il frame.

Inoltrerà il frame all’host successivo.

Rimuoverà il frame dal supporto.

Rimuoverà il frame del collegamento dati per controllare l’indirizzo IP di destinazione.

35. Un amministratore di rete inserisce il comando di crittografia della password del servizio nella modalità di configurazione di un router. Cosa realizza questo comando?

Questo comando crittografa le password quando vengono trasmesse attraverso collegamenti WAN seriali.

Questo comando impedisce a qualcuno di visualizzare le password di configurazione in esecuzione.

Questo comando abilita un algoritmo di crittografia avanzato per il comando Abilita password segreta.

Questo comando crittografa automaticamente le password nei file di configurazione attualmente memorizzati in NVRAM.

Questo comando fornisce una password crittografata esclusiva per il personale di servizio esterno che deve eseguire la manutenzione del router.

36. Qual è uno scopo della stretta di mano a tre vie TCP?

invia le richieste di eco dalla sorgente alla destinazione host per stabilire la presenza di destinazione

determinare l’indirizzo IP dell’host di destinazione in preparazione per il trasferimento dei dati

richiesta la destinazione per il trasferimento di un file binario per la fonte

sincronizzare i numeri di sequenza tra origine e destinazione, in preparazione per il trasferimento dei dati

37. Per quali tre ragioni è stata utilizzata una tecnologia di comunicazione dati senza connessione a pacchetto durante lo sviluppo di Internet? (Scegli tre.)

Può adattarsi rapidamente alla perdita di impianti di trasmissione dati.

Utilizza in modo efficiente l’infrastruttura di rete per trasferire i dati.

I pacchetti di dati possono percorrere più percorsi attraverso la rete contemporaneamente.

Consente la fatturazione dell’utilizzo della rete in base al tempo in cui viene stabilita una connessione.

Richiede che un circuito di dati tra l’origine e la destinazione sia stabilito prima che i dati possano essere trasferiti.

38. Qual è la funzione di CSMA / CA in una WLAN?

Fornisce il meccanismo per l’accesso ai media.

Descrive il blocco di costruzione più piccolo della WLAN.

Assicura che i client siano collegati alla WLAN corretta.

Consente a un host di spostarsi tra le celle senza perdita di segnale.

Fare riferimento alla mostra. Quali due impostazioni potrebbero essere modificate per migliorare la sicurezza sulla rete wireless? (Scegli due.)

modalità di rete

SSID

banda radio

canale largo

canale standard

Trasmissione SSID

40. Riempi lo spazio vuoto usando un numero.

La dimensione minima del frame Ethernet è…………. byte. Qualcosa di più piccolo di quello dovrebbe essere considerato un ” frame runt.”

Risposta corretta: 64

Fare riferimento alla mostra. Un tecnico di rete sta tentando di connettersi a un nuovo router per eseguire la configurazione iniziale. L’ingegnere collega un cavo di rollover dalla porta seriale di un PC alla porta Aux sul router, quindi configura HyperTerminal come mostrato. L’ingegnere non può ottenere un prompt di accesso in HyperTerminal. Cosa risolverebbe il problema?

Collegare alla porta Ethernet del PC.

Modificare le impostazioni di connessione a parità pari.

Spostare il cavo alla porta della console del router.

Utilizzare un cavo crossover invece di un cavo rollover.

42. Un router si avvia ed entra in modalità di installazione. Qual è la ragione di questo?

L’immagine IOS è corrotta.

Cisco IOS manca dalla memoria flash.

Il file di configurazione manca da NVRAM.

Il processo POST ha rilevato un errore hardware.

Risposta corretta:

44. Un amministratore di rete sta progettando una nuova infrastruttura di rete che include connettività cablata e wireless. In quale situazione sarebbe consigliabile una connessione wireless?

Il dispositivo dell’utente finale ha solo una scheda di rete Ethernet.

Il dispositivo dell’utente finale richiede una connessione dedicata a causa dei requisiti di prestazioni.

Il dispositivo dell’utente finale necessita di mobilità durante la connessione alla rete.

L’area del dispositivo dell’utente finale ha un’alta concentrazione di RFI.

45. Quali dispositivi dovrebbero essere protetti per mitigare gli attacchi di spoofing degli indirizzi MAC?

Layer 7 devices

Layer 4 devices

Layer 2 devices

Layer 3 devices

46. Per ripristinare una configurazione precedente, un amministratore emette il comando copy tftp startup-config su un router e immette l’indirizzo host e il nome del file quando richiesto. Dopo aver completato il comando, perché la configurazione corrente rimane invariata?

Il comando avrebbe dovuto essere copy startup-config tftp.

La configurazione avrebbe dovuto essere copiata nella configurazione in esecuzione.

Le modifiche alla configurazione sono state copiate nella RAM e richiedono un riavvio per avere effetto.

Un server TFTP può essere utilizzato solo per ripristinare Cisco IOS, non la configurazione del router.

47. Un team di rete sta confrontando topologie WAN fisiche per il collegamento di siti remoti a un edificio sede. Quale topologia fornisce alta disponibilità e collega alcuni, ma non tutti, siti remoti?

mesh

mesh parziale

mozzo e raggio

punto a punto

48. Un’azienda di medie dimensioni sta ricercando le opzioni disponibili per la connessione a Internet. L’azienda è alla ricerca di un’opzione ad alta velocità con accesso dedicato e simmetrico. Quale tipo di connessione dovrebbe scegliere l’azienda?

DSL

dialup

satellite

linea affittata

modem via cavo

49. Quali sono due azioni eseguite da uno switch Cisco? (Scegli due.)

la costruzione di una tabella di routing che si basa sul primo indirizzo IP intestazione del frame

utilizzando la fonte di indirizzi MAC dei fotogrammi per costruire e mantenere una tabella di indirizzi MAC

inoltro di fotogrammi con destinazione sconosciuta indirizzi IP per il gateway predefinito

utilizzando la tabella degli indirizzi MAC per inoltrare i frame tramite l’indirizzo MAC di destinazione

esame l’indirizzo MAC di destinazione per aggiungere nuove voci alla tabella di indirizzi MAC

50. Quale modalità di configurazione del router potrebbe utilizzare un amministratore per configurare il router per l’accesso SSH o Telnet?

linea

router

globale

interfaccia

EXEC privilegiato

51. Quali informazioni vengono aggiunte durante l’incapsulamento al livello O 3?

MAC di origine e destinazione

protocollo di applicazione di origine e destinazione

numero di porta di origine e destinazione

indirizzo IP di origine e destinazione

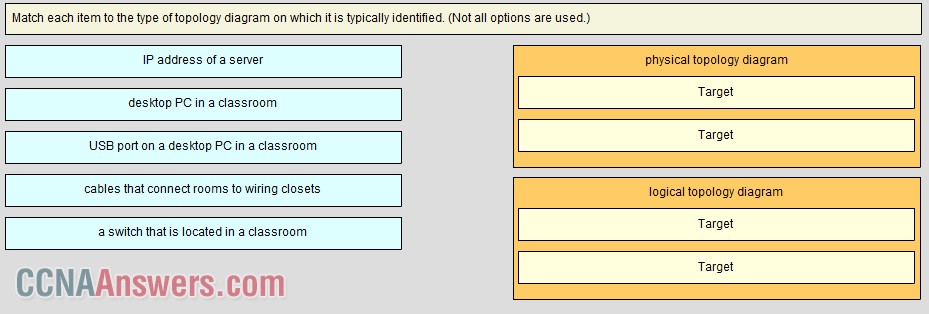

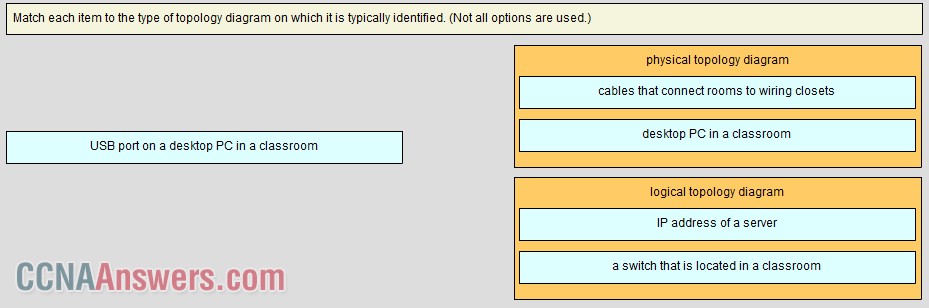

Fare riferimento alla mostra. Quale livello del modelloSI formatterebbe i dati in questo modo?

fisico

rete

collegamento dati

trasporto

applicazione

53. Quale notazione di indirizzo IPv6 è valida?

2001: 0 DB8::ABCD:: 1234

ABCD: 160D:: 4GAB:FFAB

2001:DB8:0:1111::200

2001::ABCD::

54. Aprire l’attività PT. Eseguire le attività nelle istruzioni attività e quindi rispondere alla domanda.

Qual è la parola chiave segreta che viene visualizzata sulla pagina web?

router

interruttore

telaio

pacchetto

cisco

55. La tabella ARP in un interruttore mappa quali due tipi di indirizzo insieme?

Layer 3 address to a Layer 2 address

Layer 3 address to a Layer 4 address

Layer 4 address to a Layer 2 address

Layer 2 address to a Layer 4 address

56. Un amministratore di rete sta risolvendo i problemi di connettività su un server. Utilizzando un tester, l’amministratore nota che i segnali generati dalla NIC del server sono distorti e non utilizzabili. In quale livello del modelloSI è classificato l’errore?

strato di presentazione

strato di rete

strato fisico

strato di collegamento dati

57. Un utente chiama l’help desk per segnalare che una workstation Windows XP non è in grado di connettersi alla rete dopo l’avvio e che una finestra popup dice “Questa connessione è limitata o nessuna connettività.”Il tecnico chiede all’utente di emettere il comando ipconfig /all. L’utente segnala che l’indirizzo IP è 169.254.69.196 con subnet mask di 255.255.0.0 e non viene visualizzato nulla per l’indirizzo IP del server DNS. Qual è la causa del problema?

La scheda di rete della workstation non funziona correttamente.

La subnet mask è stata configurata in modo errato.

L’indirizzo IP del server DNS deve essere configurato.

La workstation non è in grado di ottenere un indirizzo IP da un server DHCP.

Leave a Reply