CCNA 1 öva slutprov V5. 0 Svar

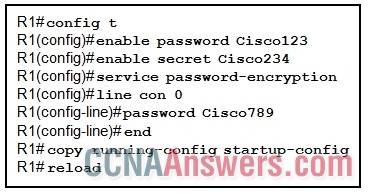

se utställningen. Vad blir resultatet av att ange denna konfiguration nästa gång en nätverksadministratör ansluter en konsolkabel till routern och inga ytterligare kommandon har angetts?

administratören måste ange Cisco123.

administratören måste ange Cisco234.

administratören måste ange Cisco789.

administratören kommer att presenteras med R1> prompten.

2. Varför ingår portnummer i TCP-huvudet i ett segment?

för att ange rätt routergränssnitt som ska användas för att vidarebefordra ett segment

för att identifiera vilka switchportar som ska ta emot eller vidarebefordra segmentet

för att bestämma vilket lager 3-protokoll som ska användas för att inkapsla data

för att möjliggöra för en mottagande värd att vidarebefordra data till lämplig applikation

för att tillåta den mottagande värden att montera paketet i rätt ordning

3. Vad är två egenskaper hos ett skalbart nätverk? (Välj två.)

lätt överbelastad med ökad trafik

växer i storlek utan att påverka befintliga användare

är inte lika pålitlig som ett litet nätverk

lämplig för modulära enheter som möjliggör expansion

erbjuder begränsat antal applikationer

4. Vilka tre uttalanden beskriver funktioner eller funktioner i media access control? (Välj tre.)

kontrollerad mediaåtkomst innebär kollisionshantering.

det är ansvarigt för att upptäcka överföringsfel i överförda data.

den använder stridighetsbaserad åtkomst, även känd som deterministisk åtkomst.

802.11 använder CSMA / CD.

datalänklagerprotokoll definierar reglerna för åtkomst till olika medier.

Ethernet använder CSMA / CD.

5. En användare försöker göra en http://www.cisco.com/ utan framgång. Vilka två konfigurationsvärden måste ställas in på värden för att tillåta denna åtkomst? (Välj två.)

DNS-server

WINS-server

HTTP-server

standardgateway

Netbios

6. Vilka två funktioner är primära funktioner hos en router? (Välj två.)

paketbyte

mikrosegmentering

domännamnsupplösning

sökväg

flödeskontroll

7. Öppna PT-aktiviteten. Utför uppgifterna i aktivitetsinstruktionerna och svara sedan på frågan.

vilken information erhålls från denna kommandoutgång?

10.20.20.3, auktoritativt svar

10.20.20.3, icke-auktoritativt svar

10.20.20.4, auktoritativt svar

8. En dator som kommunicerar med en webbserver använder en fönsterstorlek på 6000 byte när du skickar data och en paketstorlek på 1500 byte. Vilken byte av information kommer webbservern att bekräfta efter att den har fått fyra paket med data från datorn?

1,500

1,501

6,000

6,001

9. Varför är de parade ledningarna vridna i en CAT5-kabel?

för att underlätta kabelavslutning i kontakten

för att förlänga signallängden

för att förbättra den mekaniska hållfastheten

för att ge eletromagnetisk brusreducering

10. Vilka är två sätt som TCP använder sekvensnumren i ett segment? (Välj två.)

för att identifiera saknade segment på destinationen

för att återmontera segmenten på fjärrplatsen

för att ange i vilken ordning segmenten reser från källa till destination

för att begränsa antalet segment som kan skickas ut ur ett gränssnitt på en gång

för att avgöra om paketet ändras under transitering

rätt svar:

12. Administratören för ett filialkontor får ett IPv6-prefix 2001:db8: 3000::/52 från företagets nätverkshanterare. Hur många subnät kan administratören skapa?

13. Vad gör fiber att föredra framför kopparkablar för sammankoppling av byggnader? (Välj tre.)

större avstånd per kabelkörning

lägre installationskostnad

begränsad känslighet för EMI/RFI

hållbara anslutningar

större bandbredd potential

lätt avslutas

14. Vilken är en funktion av visa ip-ruttkommandot när det används som ett verktyg för felsökning av nätverksanslutning?

anger felpunkten i anslutningen

visar IP-adressen för nästa hop-router för varje rutt

listar IP-adresserna för alla humle som trafiken kommer att passera för att nå destinationsnätverket

visar inkommande och utgående gränssnitt som trafiken kommer att gå igenom för att nå destinationsnätverket

15. Vilken tjänst översätter privata interna IP-adresser till Internet-dirigerbara offentliga IP-adresser?

ARP

DHCP

DNS

NAT

16. Vilka två uttalanden är korrekta i en jämförelse av IPv4-och IPv6-pakethuvuden? (Välj två.)

fältet Header Checksum från IPv4 sparas i IPv6.

fältet destinationsadress är nytt i IPv6.

källadressfältets namn från IPv4 sparas i IPv6.

Versionsfältet från IPv4 sparas inte i IPv6.

fältet Time-to-Live från IPv4 har ersatts av fältet Hop Limit i IPv6.

17. Vilket uttalande beskriver en egenskap hos traceroute-verktyget?

den skickar fyra Echo begäran meddelanden.

den använder ICMP källa släcka meddelanden.

det används främst för att testa anslutning mellan två värdar.

det identifierar routrarna i sökvägen från en källvärd till en destinationsvärd.

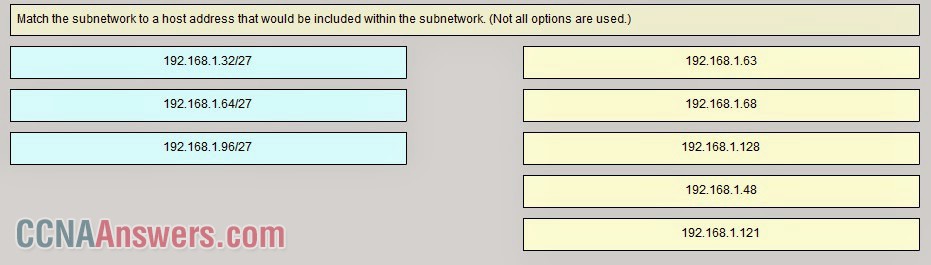

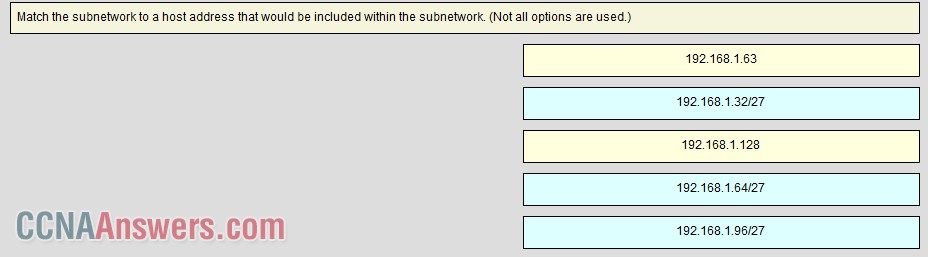

se utställningen. Med hjälp av VLSM, vad är den största och minsta nätmask som krävs i detta nätverk för att minimera adressavfall?

255.255.254.0 och 255.255.255.224

255.255.254.0 och 255.255.255.252

255.255.255.128 och 255.255.255.224

255.255.255.0 och 255.255.255.252

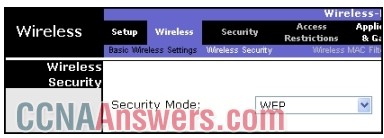

se grafiken. Vad är effekten av att ställa in säkerhetsläget till WEP på den integrerade routern Linksys?

det identifierar det trådlösa nätverket.

det gör det möjligt för åtkomstpunkten att informera kunder om sin närvaro.

det översätter IP-adresser till lätt att komma ihåg domännamn.

den krypterar data mellan den trådlösa klienten och åtkomstpunkten.

det översätter en intern adress eller grupp av adresser till en extern, offentlig adress.

se utställningen. Från global konfigurationsläge, är en administratör försöker skapa ett meddelande-of-the-day banner med hjälp av kommandot banner motd V auktoriserad tillgång endast! Överträdare kommer att åtalas! V när användare loggar in med Telnet visas inte bannern korrekt. Vad är problemet?

bannermeddelandet är för långt.

avgränsningstecknet visas i bannermeddelandet.

symbolen”!”signalerar slutet på ett bannermeddelande.

meddelande-of-the-day banners visas bara när en användare loggar in via konsolporten.

21. Vilka två typer av applikationer är beroende av att deras trafik har prioritet över andra trafiktyper via nätverket? (Välj två.)

e-post

filöverföring

snabbmeddelanden

video

röst

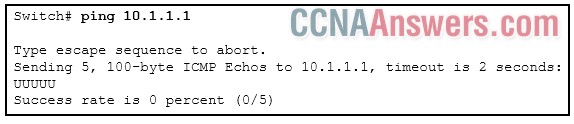

se utställningen. En administratör testar anslutning till en fjärrenhet med IP-adressen 10.1.1.1. Vad indikerar utmatningen av det här kommandot?

anslutning till fjärrenheten lyckades.

en router längs vägen hade ingen rutt till destinationen.

ett ping-paket blockeras av en säkerhetsenhet längs vägen.

anslutningen tog slut medan du väntade på ett svar från fjärrenheten.

23. Fyll i det tomma.

en nibble består av………….lite.

Rätt Svar: 4

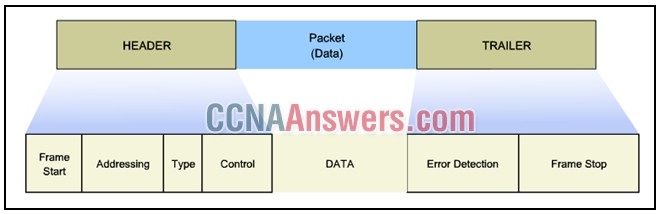

24. Vilka tre primära funktioner ger inkapsling av datalänkskikt? (Välj tre.)

adressering

feldetektering

ramavgränsning

portidentifiering

vägbestämning

IP-adressupplösning

25. Ett litet satellitkontor har fått det totala nätverksnumret 192.168.99.0 / 24 och nätverksteknikern kan dela upp nätverksadresserna efter behov. Kontoret behöver nätverksåtkomst för både trådbundna och trådlösa enheter. På grund av säkerhetsövervägandet bör dessa två nätverk dock vara separata. Det trådbundna nätverket kommer att ha 20 enheter. Det trådlösa nätverket har en potentiell anslutning av 45 enheter. Vilket adresseringssystem skulle vara mest effektivt för dessa två nätverk?

192.168.99.0/26

192.168.99.64/27

192.168.99.0/27

192.168.99.32/26

192.168.99.0/27

192.168.99.32/28

192.168.99.0/28

192.168.99.16/28

192.168.99.0/28

192.168.99.64/26

26. Med standardinställningarna, vad är nästa steg i routerns startsekvens efter att IOS laddas från flash?

utför POSTRUTINEN.

Sök efter en backup IOS i ROM.

ladda bootstrap-programmet från ROM.

ladda körkonfigurationsfilen från RAM.

leta upp och ladda startup-config-filen från NVRAM.

27. Fyll i det tomma. Förkorta inte. Använd gemener.

vilket gränssnittskonfigurationsläge kommando sätter ett Layer 3 switch-gränssnitt i Layer 3-läge?

rätt svar: ingen switchport

28. Vad är en ISP?

det är ett standardorgan som utvecklar kabel-och ledningsstandarder för nätverk.

det är ett protokoll som fastställer hur datorer i ett lokalt nätverk kommunicerar.

det är en organisation som gör det möjligt för privatpersoner och företag att ansluta till Internet.

det är en nätverksenhet som kombinerar funktionaliteten hos flera olika nätverksenheter i en.

29. En nätverksadministratör har utfärdats en nätverksadress 192.31.7.64 / 26. Hur många subnät av samma storlek kan skapas från det tilldelade /26-nätverket med hjälp av ett /28-prefix?

30. Vilka är de tre delarna av en IPv6 global unicast-adress? (Välj tre.)

sändningsadress

global routing prefix

nätmask

nät-ID

gränssnitt-ID

31. Fyll i det tomma.

i prickad decimalnotation, IP-adressen ……………är den sista värdadressen för nätverket 172.25.0.64 / 26.

rätt svar: 172.25.0.126

rätt svar:

se utställningen. HostA försöker kontakta ServerB. Vilka två uttalanden beskriver korrekt adresseringen som HostA kommer att generera i processen? (Välj två.)

ett paket med destinations-IP-adressen för RouterB.

en ram med destinations-MAC-adressen för SwitchA.

ett paket med destinations-IP-adressen för RouterA.

en ram med destinations-MAC-adressen för RouterA.

ett paket med serverb: s destinations-IP-adress.

en ram med mål-MAC-adressen för ServerB.

34. Vad gör en värd i ett Ethernet-nätverk om den får en ram med en destinations-MAC-adress som inte matchar sin egen MAC-adress?

det kommer att kassera ramen.

det kommer att vidarebefordra ramen till nästa värd.

det tar bort ramen från media.

det kommer att ta bort datalänkramen för att kontrollera destinationens IP-adress.

35. En nätverksadministratör går in i kommandot service password-encryption i konfigurationsläget för en router. Vad åstadkommer detta kommando?

detta kommando krypterar lösenord när de överförs över seriella WAN-länkar.

detta kommando hindrar någon från att visa de löpande konfigurationslösenorden.

detta kommando möjliggör en stark krypteringsalgoritm för kommandot Aktivera hemligt lösenord.

detta kommando krypterar automatiskt lösenord i konfigurationsfiler som för närvarande lagras i NVRAM.

detta kommando ger ett exklusivt krypterat lösenord för extern servicepersonal som är skyldiga att göra routerunderhåll.

36. Vad är ett syfte med TCP trevägs handskakning?

skicka echo-förfrågningar från källan till destinationsvärden för att fastställa närvaron av destinationen

bestämma destinationsvärdens IP-adress som förberedelse för dataöverföring

begära destinationen att överföra en binär fil till källan

synkronisera sekvensnummer mellan källa och destination som förberedelse för dataöverföring

37. Av vilka tre skäl användes en paketkopplad anslutningsfri datakommunikationsteknik när man utvecklade Internet? (Välj tre.)

det kan snabbt anpassa sig till förlusten av dataöverföringsanläggningar.

det utnyttjar effektivt nätverksinfrastrukturen för att överföra data.

datapaket kan färdas flera vägar genom nätverket samtidigt.

det möjliggör fakturering av nätverksanvändning med den tid en anslutning upprättas.

det kräver att en datakrets mellan källan och destinationen upprättas innan data kan överföras.

38. Vad är CSMA/CA: s funktion i ett WLAN?

det ger mekanismen för mediaåtkomst.

den beskriver WLAN: s minsta byggsten.

det säkerställer att klienter är anslutna till rätt WLAN.

det tillåter en värd att flytta mellan celler utan förlust av signal.

se utställningen. Vilka två inställningar kan ändras för att förbättra säkerheten i det trådlösa nätverket? (Välj två.)

nätverksläge

SSID

radioband

bred kanal

standardkanal

SSID-sändning

40. Fyll i ämnet med ett nummer.

minsta Ethernet-ramstorlek är…………. byte. Något mindre än det bör betraktas som en ” runt ram.”

rätt svar: 64

se utställningen. En nätverksingenjör försöker ansluta till en ny router för att utföra den ursprungliga konfigurationen. Ingenjören ansluter en rollover-kabel från den seriella porten på en dator till Aux-porten på routern och konfigurerar sedan HyperTerminal som visas. Ingenjören kan inte få en inloggningsprompt i HyperTerminal. Vad skulle lösa problemet?

Anslut till Ethernet-porten på datorn.

ändra anslutningsinställningar till jämn paritet.

flytta kabeln till routerns konsolport.

använd en crossover-kabel istället för en rollover-kabel.

42. En router startar och går in i inställningsläge. Vad är orsaken till detta?

IOS-bilden är skadad.

Cisco IOS saknas i flashminnet.

konfigurationsfilen saknas från NVRAM.

POST-processen har upptäckt maskinvarufel.

rätt svar:

44. En nätverksadministratör utformar en ny nätverksinfrastruktur som innehåller både trådbunden och trådlös anslutning. Under vilken situation skulle en trådlös anslutning rekommenderas?

slutanvändarenheten har endast ett Ethernet-nätverkskort.

slutanvändarenheten kräver en dedikerad anslutning på grund av prestandakrav.

slutanvändarenheten behöver mobilitet vid anslutning till nätverket.

slutanvändarens enhetsområde har en hög koncentration av RFI.

45. Vilka enheter bör säkras för att mildra mot MAC-adress spoofing attacker?

lager 7 enheter

lager 4 enheter

lager 2 enheter

lager 3 enheter

46. För att återgå till en tidigare konfiguration utfärdar en administratör kommandot Kopiera TFTP startup-config på en router och anger värdadressen och filnamnet när du uppmanas. När kommandot är klart, varför förblir den aktuella konfigurationen oförändrad?

kommandot borde ha varit copy startup-config TFTP.

konfigurationen borde ha kopierats till den löpande konfigurationen istället.

konfigurationsändringarna kopierades till RAM och kräver en omstart för att träda i kraft.

en TFTP-server kan bara användas för att återställa Cisco IOS, inte routerkonfigurationen.

47. Ett nätverksteam jämför fysiska Wan-topologier för att ansluta avlägsna platser till en huvudkontorsbyggnad. Vilken topologi ger hög tillgänglighet och ansluter vissa, men inte alla, avlägsna platser?

mesh

partiell mesh

nav och talade

punkt-till-punkt

48. Ett medelstort företag undersöker tillgängliga alternativ för anslutning till Internet. Företaget letar efter ett höghastighetsalternativ med dedikerad, symmetrisk åtkomst. Vilken Anslutningstyp ska företaget välja?

DSL

uppringd

satellit

hyrd linje

kabelmodem

49. Vad är två åtgärder som utförs av en Cisco switch? (Välj två.)

bygga en routingtabell som baseras på den första IP-adressen i ramhuvudet

använda käll-MAC-adresserna för ramar för att bygga och underhålla en MAC-adresstabell

vidarebefordra ramar med okända destinations-IP-adresser till standardgatewayen

använda MAC-adresstabellen för att vidarebefordra ramar via destinations-MAC-adressen

undersöka destinations-MAC-adressen för att lägga till nya poster till Mac-adresstabellen

50. Vilket routerkonfigurationsläge skulle en administratör använda för att konfigurera routern för SSH-eller Telnet-inloggningsåtkomst?

linje

router

global

gränssnitt

privilegierad EXEC

51. Vilken information läggs till under inkapsling vid OSI Layer 3?

källa och destination MAC

källa och destination application protocol

källa och destination portnummer

källa och destination IP-adress

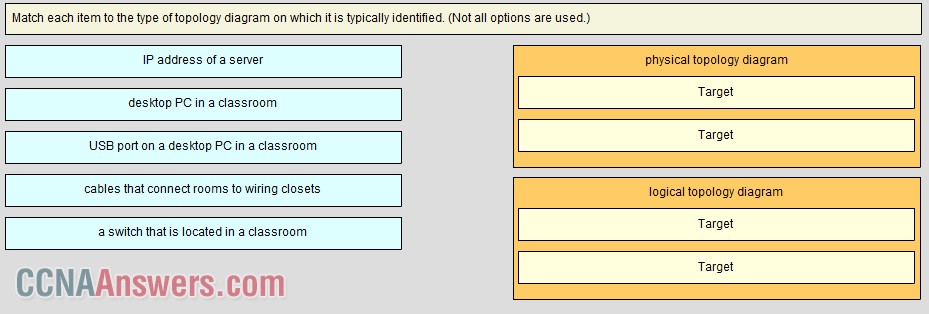

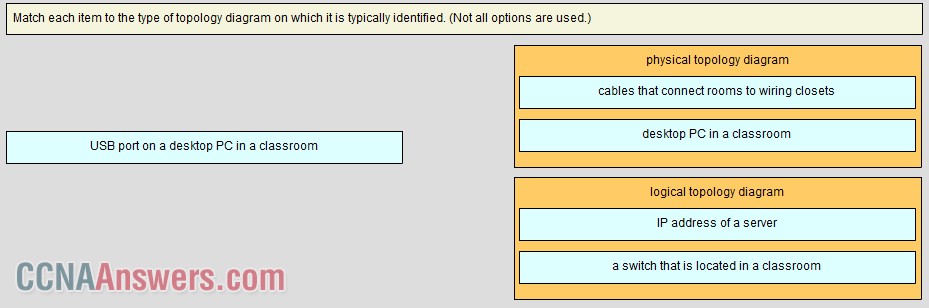

hänvisa till utställningen. Vilket lager av OSI-modellen skulle formatera data på detta sätt?

fysisk

nätverk

datalänk

transport

ansökan

53. Vilken IPv6 – adress notation är giltig?

2001: 0DB8:: ABCD:: 1234

ABCD: 160D:: 4GAB:FFAB

2001: DB8:0:1111::200

2001::ABCD::

54. Öppna PT-aktiviteten. Utför uppgifterna i aktivitetsinstruktionerna och svara sedan på frågan.

Vad är det hemliga nyckelordet som visas på webbsidan?

router

switch

ram

paket

cisco

55. Arp-tabellen i en switch kartlägger vilka två typer av adress tillsammans?

lager 3 adress till ett lager 2 adress

lager 3 adress till ett lager 4 adress

lager 4 adress till ett lager 2 adress

lager 2 adress till ett lager 4 adress

56. En nätverksadministratör felsöker anslutningsproblem på en server. Med hjälp av en tester märker administratören att signalerna som genereras av serverns NIC är förvrängda och inte användbara. I vilket lager av OSI-modellen kategoriseras felet?

presentationslager

nätverkslager

fysiskt lager

datalänklager

57. En användare ringer till helpdesken för att rapportera att en Windows XP-arbetsstation inte kan ansluta till nätverket efter start och att ett popup-fönster säger “den här anslutningen har begränsad eller ingen anslutning.”Teknikern ber användaren att utfärda kommandot ipconfig / all. Användaren rapporterar IP-adressen är 169.254.69.196 med subnätmask av 255.255.0.0 och ingenting visas för DNS-serverns IP-adress. Vad är orsaken till problemet?

NIC för arbetsstationen har inte fungerat.

subnätmasken har konfigurerats felaktigt.

DNS-serverns IP-adress måste konfigureras.

arbetsstationen kan inte hämta en IP-adress från en DHCP-server.

Leave a Reply