CCNA 1 Praxis Abschlussprüfung V5.0 Antworten

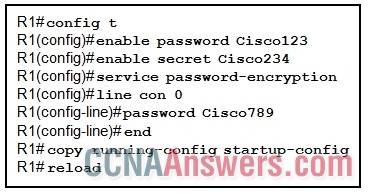

Siehe das Exponat. Was ist das Ergebnis der Eingabe dieser Konfiguration, wenn ein Netzwerkadministrator das nächste Mal ein Konsolenkabel an den Router anschließt und keine zusätzlichen Befehle eingegeben wurden?

Der Administrator muss Cisco123 eingeben.

Der Administrator muss Cisco234 eingeben.

Der Administrator muss Cisco789 eingeben.

Dem Administrator wird die Eingabeaufforderung R1> angezeigt.

2. Warum sind Portnummern im TCP-Header eines Segments enthalten?

um die richtige Router-Schnittstelle anzugeben, die zum Weiterleiten eines Segments verwendet werden soll

um zu identifizieren, welche Switch-Ports das Segment empfangen oder weiterleiten sollen

um zu bestimmen, welches Layer-3-Protokoll zum Kapseln der Daten verwendet werden soll

damit ein empfangender Host die Daten an die entsprechende Anwendung weiterleiten kann

damit der empfangende Host das Paket in der richtigen Reihenfolge zusammenstellen kann

3. Was sind zwei Merkmale eines skalierbaren Netzwerks? (Wählen Sie zwei.)

leicht überlastet mit erhöhtem Datenverkehr

wächst an Größe, ohne bestehende Benutzer zu beeinträchtigen

ist nicht so zuverlässig wie ein kleines Netzwerk

geeignet für modulare Geräte, die eine Erweiterung ermöglichen

bietet eine begrenzte Anzahl von Anwendungen

4. Welche drei Aussagen beschreiben Merkmale oder Funktionen der Medienzugriffskontrolle? (Wählen Sie drei.)

Der kontrollierte Medienzugriff beinhaltet die Kollisionsbehandlung.

Es ist verantwortlich für die Erkennung von Übertragungsfehlern in übertragenen Daten.

Es verwendet einen konfliktbasierten Zugriff, der auch als deterministischer Zugriff bezeichnet wird.

802.11 verwendet CSMA/CD.

Data Link Layer-Protokolle definieren die Regeln für den Zugriff auf verschiedene Medien.

Ethernet verwendet CSMA/CD.

5. Ein Benutzer versucht, einen http://www.cisco.com/ ohne Erfolg auszuführen. Welche zwei Konfigurationswerte müssen auf dem Host festgelegt werden, um diesen Zugriff zu ermöglichen? (Wählen Sie zwei.)

DNS-Server

WINS-Server

HTTP-Server

Standard-Gateway

Netbios

6. Welche zwei Funktionen sind die Hauptfunktionen eines Routers? (Wählen Sie zwei.)

Paketvermittlung

Mikrosegmentierung

Auflösung von Domänennamen

Pfadauswahl

Flusskontrolle

7. Öffnen Sie die PT-Aktivität. Führen Sie die Aufgaben in den Aktivitätsanweisungen aus und beantworten Sie dann die Frage.

Welche Informationen werden von dieser Befehlsausgabe erhalten?

10.20.20.3, maßgebliche Antwort

10.20.20.3, nicht maßgebliche Antwort

10.20.20.4, maßgebliche Antwort

10.20.20.4, nicht maßgebliche Antwort

8. Ein PC, der mit einem Webserver kommuniziert, verwendet beim Senden von Daten eine Fenstergröße von 6.000 Byte und eine Paketgröße von 1.500 Byte. Welches Byte an Informationen bestätigt der Webserver, nachdem er vier Datenpakete vom PC empfangen hat?

1,500

1,501

6,000

6,001

9. Warum sind die gepaarten Drähte in einem CAT5-Kabel verdrillt?

zu erleichtern kabel kündigung in die stecker

zu verlängern die signaling länge

zu verbessern die mechanische festigkeit

Zu bieten eletromagnetic noise cancellation

10. Was sind zwei Möglichkeiten, wie TCP die Sequenznummern in einem Segment verwendet? (Wählen Sie zwei.)

um fehlende Segmente am Zielort zu identifizieren

um die Segmente am entfernten Standort wieder zusammenzusetzen

um die Reihenfolge anzugeben, in der die Segmente von der Quelle zum Ziel gelangen

um die Anzahl der Segmente zu begrenzen, die gleichzeitig von einer Schnittstelle gesendet werden können

um festzustellen, ob sich das Paket während des Transports geändert hat

Richtige Antwort:

12. Der Administrator einer Zweigstelle erhält vom Unternehmensnetzwerkmanager das IPv6-Präfix 2001:db8:3000::/52. Wie viele Subnetze kann der Administrator erstellen?

13. Was macht Glasfaser gegenüber Kupferkabeln für die Verbindung von Gebäuden vorzuziehen? (Wählen Sie drei.)

größere Entfernungen pro Kabelstrecke

geringere Installationskosten

begrenzte Anfälligkeit für EMI/RFI

dauerhafte Verbindungen

größeres Bandbreitenpotenzial

leicht zu beenden

14. Welche Funktion hat der Befehl show ip route, wenn er als Tool zur Fehlerbehebung bei der Netzwerkkonnektivität verwendet wird?

zeigt den Fehlerpunkt der Verbindung an

zeigt die IP-Adresse des nächsten Hop-Routers für jede Route an

listet die IP-Adressen aller Hops auf, die der Datenverkehr durchlaufen wird, um das Zielnetzwerk zu erreichen

zeigt die eingehenden und ausgehenden Schnittstellen an, die der Datenverkehr durchlaufen wird, um das Zielnetzwerk zu erreichen

15. Welcher Dienst übersetzt private interne IP-Adressen in internetfähige öffentliche IP-Adressen?

ARP

DHCP

DNS

NAT

16. Welche beiden Aussagen sind bei einem Vergleich von IPv4- und IPv6-Paketheadern korrekt? (Wählen Sie zwei.)

Der Header-Prüfsummenfeldname von IPv4 wird in IPv6 beibehalten.

Das Zieladressfeld ist neu in IPv6.

Der Feldname der Quelladresse aus IPv4 wird in IPv6 beibehalten.

Das Versionsfeld von IPv4 wird in IPv6 nicht beibehalten.

Das Feld Time-to-Live von IPv4 wurde durch das Feld Hop Limit in IPv6 ersetzt.

17. Welche Anweisung beschreibt ein Merkmal des Traceroute-Dienstprogramms?

Es werden vier Echo-Anforderungsnachrichten gesendet.

Es verwendet die ICMP-Quench-Nachrichten.

Es wird hauptsächlich zum Testen der Konnektivität zwischen zwei Hosts verwendet.

Es identifiziert die Router im Pfad von einem Quellhost zu einem Zielhost.

Siehe das Exponat. Was ist bei Verwendung von VLSM die größte und kleinste Subnetzmaske, die in diesem Netzwerk erforderlich ist, um Adressverschwendung zu minimieren?

255.255.254.0 und 255.255.255.224

255.255.254.0 und 255.255.255.252

255.255.255.128 und 255.255.255.224

255.255.255.0 und 255.255.255.252

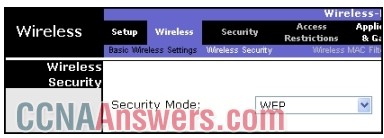

Siehe Grafik. Welche Auswirkungen hat die Einstellung des Sicherheitsmodus auf WEP auf dem Linksys Integrated Router?

Es identifiziert das WLAN.

Ermöglicht es dem Access Point, Clients über seine Anwesenheit zu informieren.

Es übersetzt IP-Adressen in leicht zu merkende Domainnamen.

Es verschlüsselt Daten zwischen dem drahtlosen Client und dem Access Point.

Es übersetzt eine interne Adresse oder eine Gruppe von Adressen in eine externe, öffentliche Adresse.

Siehe das Exponat. Im globalen Konfigurationsmodus versucht ein Administrator, mit dem Befehl banner motd V Authorized access only ein Banner für die Nachricht des Tages zu erstellen! Zuwiderhandlungen werden strafrechtlich verfolgt! V Wenn sich Benutzer über Telnet anmelden, wird das Banner nicht korrekt angezeigt. Was ist los?

Die Bannermeldung ist zu lang.

Das Begrenzungszeichen wird in der Bannermeldung angezeigt.

Das Symbol “!” signalisiert das Ende einer Bannernachricht.

Message-of-the-Day-Banner werden nur angezeigt, wenn sich ein Benutzer über den Konsolenport anmeldet.

21. Welche zwei Arten von Anwendungen verlassen sich darauf, dass ihr Datenverkehr Vorrang vor anderen Datenverkehrstypen über das Netzwerk hat? (Wählen Sie zwei.)

Dateiübertragung

Instant Messaging

Video

Stimme

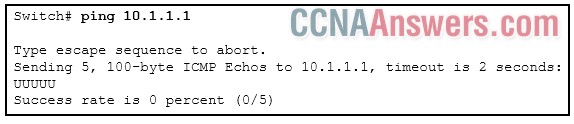

Siehe das Exponat. Ein Administrator testet die Verbindung zu einem Remote-Gerät mit der IP-Adresse 10.1.1.1. Was zeigt die Ausgabe dieses Befehls an?

Die Verbindung zum Remote-Gerät war erfolgreich.

Ein Router entlang des Pfades hatte keine Route zum Ziel.

Ein Ping-Paket wird von einem Sicherheitsgerät entlang des Pfades blockiert.

Die Verbindung ist abgelaufen, während auf eine Antwort vom Remotegerät gewartet wurde.

23. Füllen Sie die Lücke aus.

Ein Knabbern besteht aus………….bisschen.

Richtige Antwort: 4

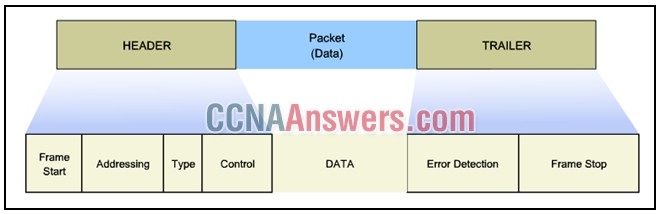

24. Welche drei Hauptfunktionen bietet Data Link Layer Encapsulation? (Wählen Sie drei.)

Adressierung

Fehlererkennung

Rahmenbegrenzung

Port-Identifikation

Pfadbestimmung

IP-Adressauflösung

25. Ein kleines Satellitenbüro hat die Gesamtnetznummer 192.168.99.0 / 24 erhalten, und der Netzwerktechniker kann die Netzwerkadressen nach Bedarf unterteilen. Das Büro benötigt Netzwerkzugriff für kabelgebundene und drahtlose Geräte. Aus Sicherheitsgründen sollten diese beiden Netzwerke jedoch getrennt sein. Das kabelgebundene Netzwerk verfügt über 20 Geräte. Das drahtlose Netzwerk hat eine mögliche Verbindung von 45 Geräten. Welches Adressierungsschema wäre für diese beiden Netzwerke am effizientesten?

192.168.99.0/26

192.168.99.64/27

192.168.99.0/27

192.168.99.32/26

192.168.99.0/27

192.168.99.32/28

192.168.99.0/28

192.168.99.16/28

192.168.99.0/28

192.168.99.64/26

26. Was ist bei Verwendung der Standardeinstellungen der nächste Schritt in der Router-Startsequenz, nachdem das IOS aus dem Flash geladen wurde?

Führen Sie die POST-Routine aus.

Suche nach einem Backup IOS im ROM.

Laden Sie das Bootstrap-Programm vom ROM.

Laden Sie die running-config-Datei aus dem RAM.

Suchen und laden Sie die Startup-config-Datei aus dem NVRAM.

27. Füllen Sie die Lücke aus. Nicht abkürzen. Verwenden Sie Kleinbuchstaben.

Welcher Befehl für den Schnittstellenkonfigurationsmodus versetzt eine Layer-3-Switch-Schnittstelle in den Layer-3-Modus?

Richtige Antwort: kein Switchport

28. Was ist ein ISP?

Es ist ein Normungsgremium, das Verkabelungs- und Verdrahtungsstandards für Netzwerke entwickelt.

Es ist ein Protokoll, das festlegt, wie Computer in einem lokalen Netzwerk kommunizieren.

Es ist eine Organisation, die es Einzelpersonen und Unternehmen ermöglicht, sich mit dem Internet zu verbinden.

Es ist ein Netzwerkgerät, das die Funktionalität mehrerer verschiedener Netzwerkgeräte in einem vereint.

29. Einem Netzwerkadministrator wurde die Netzwerkadresse 192.31.7.64/26 zugewiesen. Wie viele Subnetze gleicher Größe könnten aus dem zugewiesenen / 26-Netzwerk mithilfe eines / 28-Präfixes erstellt werden?

30. Was sind die drei Teile einer globalen IPv6-Unicast-Adresse? (Wählen Sie drei.)

Broadcast-Adresse

globales Routing-Präfix

Subnetzmaske

Subnetz-ID

Schnittstellen-ID

31. Füllen Sie die Lücke aus.

In gepunkteter Dezimalschreibweise wird die IP-Adresse …………… ist die letzte Hostadresse für das Netzwerk 172.25.0.64/26.

Richtige Antwort: 172.25.0.126

Richtige Antwort:

Siehe die Ausstellung. HostA versucht ServerB zu kontaktieren. Welche zwei Aussagen beschreiben die Adressierung, die HostA dabei generiert, richtig? (Wählen Sie zwei.)

Ein Paket mit der Ziel-IP-Adresse von RouterB.

Ein Frame mit der Ziel-MAC-Adresse von SwitchA.

Ein Paket mit der Ziel-IP-Adresse von RouterA.

Ein Frame mit der Ziel-MAC-Adresse von RouterA.

Ein Paket mit der Ziel-IP-Adresse von ServerB.

Ein Frame mit der Ziel-MAC-Adresse von ServerB.

34. Was macht ein Host in einem Ethernet-Netzwerk, wenn er einen Frame mit einer Ziel-MAC-Adresse empfängt, die nicht mit seiner eigenen MAC-Adresse übereinstimmt?

Der Rahmen wird verworfen.

Der Frame wird an den nächsten Host weitergeleitet.

Dadurch wird der Rahmen vom Medium entfernt.

Der Datenverbindungsrahmen wird entfernt, um die Ziel-IP-Adresse zu überprüfen.

35. Ein Netzwerkadministrator gibt den Befehl service password-encryption in den Konfigurationsmodus eines Routers ein. Was bewirkt dieser Befehl?

Dieser Befehl verschlüsselt Kennwörter, wenn sie über serielle WAN-Verbindungen übertragen werden.

Dieser Befehl verhindert, dass jemand die laufenden Konfigurationskennwörter anzeigt.

Dieser Befehl aktiviert einen starken Verschlüsselungsalgorithmus für den Befehl geheimes Kennwort aktivieren.

Dieser Befehl verschlüsselt automatisch Kennwörter in Konfigurationsdateien, die derzeit im NVRAM gespeichert sind.

Dieser Befehl stellt ein exklusives verschlüsseltes Kennwort für externes Servicepersonal bereit, das für die Wartung des Routers erforderlich ist.

36. Was ist ein Zweck des TCP-Drei-Wege-Handshakes?

Senden von Echoanforderungen von der Quelle an den Zielhost, um das Vorhandensein des Ziels festzustellen

Bestimmen der IP-Adresse des Zielhosts zur Vorbereitung der Datenübertragung

Anfordern des Ziels zum Übertragen einer Binärdatei an die Quelle

Synchronisieren von Sequenznummern zwischen Quelle und Ziel zur Vorbereitung der Datenübertragung

37. Aus welchen drei Gründen wurde bei der Entwicklung des Internets eine paketvermittelte verbindungslose Datenkommunikationstechnologie verwendet? (Wählen Sie drei.)

Es kann sich schnell an den Verlust von Datenübertragungseinrichtungen anpassen.

Es nutzt effizient die Netzwerkinfrastruktur, um Daten zu übertragen.

Datenpakete können mehrere Pfade gleichzeitig durch das Netzwerk durchlaufen.

Ermöglicht die Abrechnung der Netzwerknutzung nach der Zeit, in der eine Verbindung hergestellt wird.

Es erfordert, dass eine Datenschaltung zwischen der Quelle und dem Ziel hergestellt wird, bevor Daten übertragen werden können.

38. Welche Funktion hat CSMA/CA in einem WLAN?

Es bietet den Mechanismus für den Medienzugriff.

Es beschreibt den kleinsten Baustein des WLANs.

Es stellt sicher, dass Clients mit dem richtigen WLAN verbunden sind.

Es ermöglicht einem Host, sich ohne Signalverlust zwischen Zellen zu bewegen.

Siehe das Exponat. Welche zwei Einstellungen können geändert werden, um die Sicherheit im drahtlosen Netzwerk zu verbessern? (Wählen Sie zwei.)

netzwerk modus

SSID

radio band

breite kanal

standard kanal

SSID broadcast

40. Füllen Sie die Lücke mit einer Nummer aus.

Die minimale Ethernet-Frame-Größe beträgt…………. Byte. Alles, was kleiner ist, sollte als “Runt” betrachtet werden.”

Richtige Antwort: 64

durchzuführen. Ein Netzwerktechniker versucht, eine Verbindung zu einem neuen Router herzustellen, um die Erstkonfiguration durchzuführen. Der Techniker verbindet ein Rollover-Kabel von der seriellen Schnittstelle eines PCS mit dem Aux-Anschluss des Routers und konfiguriert dann HyperTerminal wie gezeigt. Der Techniker kann in HyperTerminal keine Anmeldeaufforderung erhalten. Was würde das Problem beheben?

Schließen Sie den Ethernet-Port am PC an.

Ändern Sie die Verbindungseinstellungen auf gerade Parität.

Führen Sie das Kabel zum Konsolenanschluss des Routers.

Verwenden Sie ein Crossover-Kabel anstelle eines Rollover-Kabels.

42. Ein Router startet und wechselt in den Setup-Modus. Was ist der Grund dafür?

Das IOS-Image ist beschädigt.

Cisco IOS fehlt im Flash-Speicher.

Die Konfigurationsdatei fehlt im NVRAM.

Der POST-Prozess hat einen Hardwarefehler erkannt.

Richtige Antwort:

44. Ein Netzwerkadministrator entwirft eine neue Netzwerkinfrastruktur, die sowohl kabelgebundene als auch drahtlose Konnektivität umfasst. In welchen Situationen empfiehlt sich eine drahtlose Verbindung?

Das Endgerät verfügt nur über eine Ethernet-Netzwerkkarte.

Das Endbenutzergerät benötigt aufgrund von Leistungsanforderungen eine dedizierte Verbindung.

Das Endgerät benötigt Mobilität, wenn es sich mit dem Netzwerk verbindet.

Der Endbenutzergerätebereich weist eine hohe Konzentration an RFI auf.

45. Welche Geräte sollten gesichert werden, um MAC-Adress-Spoofing-Angriffe abzuwehren?

Geräte der Ebene 7

Geräte der Ebene 4

Geräte der Ebene 2

Geräte der Ebene 3

46. Um zu einer vorherigen Konfiguration zurückzukehren, gibt ein Administrator den Befehl copy tftp startup-config auf einem Router aus und gibt die Hostadresse und den Dateinamen ein, wenn er dazu aufgefordert wird. Warum bleibt die aktuelle Konfiguration nach Abschluss des Befehls unverändert?

Der Befehl sollte copy startup-config tftp gewesen sein.

Die Konfiguration sollte stattdessen in die laufende Konfiguration kopiert worden sein.

Die Konfigurationsänderungen wurden in den Arbeitsspeicher kopiert und erfordern einen Neustart, um wirksam zu werden.

Ein TFTP-Server kann nur zum Wiederherstellen des Cisco IOS verwendet werden, nicht der Routerkonfiguration.

47. Ein Netzwerkteam vergleicht physische WAN-Topologien, um Remote-Standorte mit einem Hauptgebäude zu verbinden. Welche Topologie bietet eine hohe Verfügbarkeit und verbindet einige, aber nicht alle Remote-Standorte?

mesh

teil mesh

hub und speichen

punkt-zu-punkt

48. Ein mittelständisches Unternehmen erforscht die verfügbaren Optionen für die Verbindung zum Internet. Das Unternehmen sucht nach einer Hochgeschwindigkeitsoption mit dediziertem, symmetrischem Zugriff. Welchen Verbindungstyp sollte das Unternehmen wählen?

DSL

Einwahl

Satellit

Standleitung

Kabelmodem

49. Was sind zwei Aktionen, die von einem Cisco Switch ausgeführt werden? (Wählen Sie zwei.)

Erstellen einer Routingtabelle, die auf der ersten IP-Adresse im Frame-Header basiert

Verwenden der Quell-MAC-Adressen von Frames zum Erstellen und Verwalten einer MAC-Adresstabelle

Weiterleiten von Frames mit unbekannten Ziel-IP-Adressen an das Standardgateway

Verwenden der MAC-Adresstabelle zum Weiterleiten von Frames über die Ziel-MAC-Adresse

Untersuchen der Ziel-MAC-Adresse, um neue Einträge zum die MAC-Adresstabelle

50. Welchen Router-Konfigurationsmodus würde ein Administrator verwenden, um den Router für den SSH- oder Telnet-Login-Zugriff zu konfigurieren?

Leitung

Router

global

Schnittstelle

privilegierte AUSFÜHRUNG

51. Welche Informationen werden während der Verkapselung auf OSI Layer 3 hinzugefügt?

Quell- und Ziel-MAC

Quell- und Ziel-Anwendungsprotokoll

Quell- und Ziel-Portnummer

Quell- und Ziel-IP-Adresse

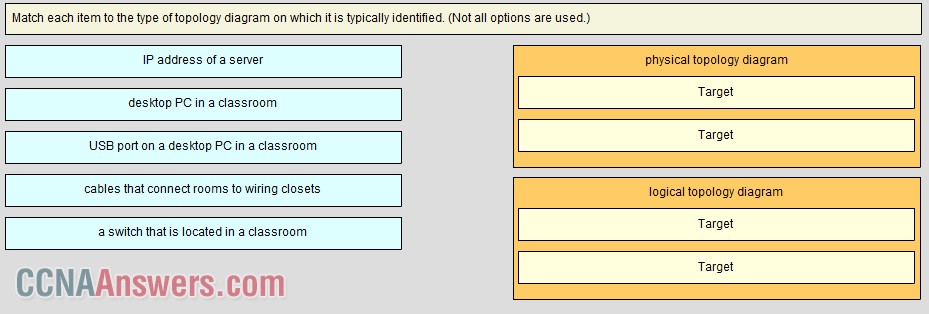

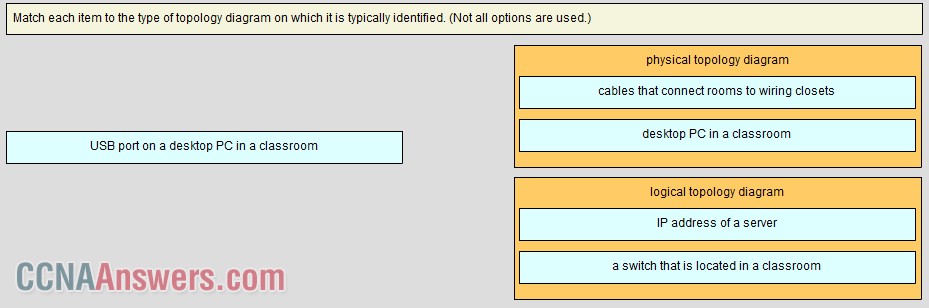

Siehe das Exponat. Welche Schicht des OSI-Modells würde Daten auf diese Weise formatieren?

physisch

Netzwerk

Datenverbindung

Transport

Anwendung

53. Welche IPv6-Adressnotation ist gültig?

2001:0DB8::ABCD::1234

ABCD:160D::4GAB:FFAB

2001:DB8:0:1111::200

2001:: ABCD::

54. Öffnen Sie die PT-Aktivität. Führen Sie die Aufgaben in den Aktivitätsanweisungen aus und beantworten Sie dann die Frage.

Was ist das geheime Schlüsselwort, das auf der Webseite angezeigt wird?

Router

Schalter

Rahmen

Paket

cisco

55. Die ARP-Tabelle in einem Switch ordnet welche zwei Adresstypen zu?

Layer-3-Adresse an eine Layer-2-Adresse

Layer-3-Adresse an eine Layer-4-Adresse

Layer-4-Adresse an eine Layer-2-Adresse

Layer-2-Adresse an eine Layer-4-Adresse

56. Ein Netzwerkadministrator behebt Verbindungsprobleme auf einem Server. Mit einem Tester stellt der Administrator fest, dass die von der Server-Netzwerkkarte erzeugten Signale verzerrt und nicht verwendbar sind. In welcher Schicht des OSI-Modells wird der Fehler kategorisiert?

Präsentationsschicht

Netzwerkschicht

physikalische Schicht

Datenverbindungsschicht

57. Ein Benutzer ruft den Helpdesk an, um zu melden, dass eine Windows XP-Workstation nach dem Start keine Verbindung zum Netzwerk herstellen kann und dass in einem Popup-Fenster die Meldung “Diese Verbindung ist eingeschränkt oder nicht verbunden” angezeigt wird.” Der Techniker fordert den Benutzer auf, den Befehl ipconfig /all auszugeben. Der Benutzer meldet, dass die IP-Adresse 169.254.69.196 mit der Subnetzmaske 255.255.0.0 lautet und für die IP-Adresse des DNS-Servers nichts angezeigt wird. Was ist die Ursache des Problems?

Die Workstation-Netzwerkkarte hat eine Fehlfunktion.

Die Subnetzmaske wurde falsch konfiguriert.

Die IP-Adresse des DNS-Servers muss konfiguriert werden.

Die Workstation kann keine IP-Adresse von einem DHCP-Server beziehen.

Leave a Reply