Réponses à l’Examen Final de la Pratique CCNA 1 V5.0

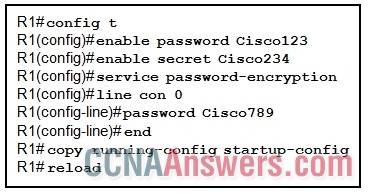

Reportez-vous à l’exposition. Quel sera le résultat de l’entrée de cette configuration la prochaine fois qu’un administrateur réseau connecte un câble de console au routeur et qu’aucune commande supplémentaire n’a été entrée ?

L’administrateur devra entrer Cisco123.

L’administrateur devra entrer Cisco234.

L’administrateur devra entrer Cisco789.

L’administrateur recevra l’invite R1 >.

2. Pourquoi les numéros de port sont-ils inclus dans l’en-tête TCP d’un segment ?

pour indiquer l’interface de routeur correcte qui doit être utilisée pour transférer un segment

pour identifier les ports de commutateur devant recevoir ou transférer le segment

pour déterminer quel protocole de couche 3 doit être utilisé pour encapsuler les données

pour permettre à un hôte récepteur de transmettre les données à l’application appropriée

pour permettre à l’hôte récepteur d’assembler le paquet dans le bon ordre

3. Quelles sont les deux caractéristiques d’un réseau évolutif ? (Choisissez deux.)

facilement surchargé avec un trafic accru

grossit sans affecter les utilisateurs existants

n’est pas aussi fiable qu’un petit réseau

convient aux périphériques modulaires permettant une extension

offre un nombre limité d’applications

4. Quelles sont les trois déclarations décrivant les caractéristiques ou les fonctions du contrôle d’accès aux médias? (Choisissez trois.)

L’accès contrôlé au support implique la gestion des collisions.

Il est chargé de détecter les erreurs de transmission dans les données transmises.

Il utilise un accès basé sur la contention, également appelé accès déterministe.

802.11 utilise CSMA/CD.

Les protocoles de couche de liaison de données définissent les règles d’accès aux différents supports.

Ethernet utilise CSMA/CD.

5. Un utilisateur tente de faire un http://www.cisco.com/ sans succès. Quelles deux valeurs de configuration doivent être définies sur l’hôte pour autoriser cet accès ? (Choisissez deux.)

Serveur DNS

Serveur WINS

Serveur HTTP

passerelle par défaut

Netbios

6. Quelles sont les deux fonctions principales d’un routeur? (Choisissez deux.)

commutation de paquets

microsegmentation

résolution de nom de domaine

sélection de chemin

contrôle de flux

7. Ouvrez l’activité PT. Effectuez les tâches dans les instructions d’activité, puis répondez à la question.

Quelles informations sont obtenues à partir de cette sortie de commande ?

10.20.20.3, réponse faisant autorité

10.20.20.3, réponse non faisant autorité

10.20.20.4, réponse faisant autorité

10.20.20.4, réponse non faisant autorité

8. Un PC qui communique avec un serveur Web utilise une taille de fenêtre de 6 000 octets lors de l’envoi de données et une taille de paquet de 1 500 octets. Quel octet d’informations le serveur Web reconnaîtra-t-il après avoir reçu quatre paquets de données du PC?

1,500

1,501

6,000

6,001

9. Pourquoi les fils appariés sont-ils torsadés dans un câble CAT5?

pour faciliter la terminaison de câble dans le connecteur

pour prolonger la longueur de signalisation

pour améliorer la résistance mécanique

pour fournir une annulation de bruit électromagnétique

10. De quelles deux façons TCP utilise-t-il les numéros de séquence dans un segment? (Choisissez deux.)

pour identifier les segments manquants à la destination

pour réassembler les segments à l’emplacement distant

pour spécifier l’ordre dans lequel les segments se déplacent de la source à la destination

pour limiter le nombre de segments pouvant être envoyés à partir d’une interface en même temps

pour déterminer si le paquet a changé pendant le transit

Bonne réponse:

12. L’administrateur d’une succursale reçoit un préfixe IPv6 de 2001:db8:3000::/52 du gestionnaire de réseau d’entreprise. Combien de sous-réseaux l’administrateur peut-il créer ?

13. Qu’est-ce qui rend la fibre préférable au câblage en cuivre pour l’interconnexion des bâtiments? (Choisissez trois.)

plus grandes distances par câble

coût d’installation inférieur

sensibilité limitée aux IEM/IFR

connexions durables

plus grand potentiel de bande passante

facilement terminé

14. Quelle est la fonction de la commande show ip route lorsqu’elle est utilisée comme outil de dépannage de la connectivité réseau ?

indique le point de défaillance de la connexion

indique l’adresse IP du routeur de saut suivant pour chaque route

répertorie les adresses IP de tous les sauts que le trafic traversera pour atteindre le réseau de destination

indique les interfaces entrantes et sortantes que le trafic passera pour atteindre le réseau de destination

15. Quel service traduira les adresses IP internes privées en adresses IP publiques routables sur Internet ?

ARP

DHCP

DNS

NAT

16. Quelles sont les deux instructions correctes dans une comparaison des en-têtes de paquets IPv4 et IPv6 ? (Choisissez deux.)

Le nom du champ de somme de contrôle d’en-tête d’IPv4 est conservé en IPv6.

Le champ Adresse de destination est nouveau en IPv6.

Le nom du champ d’adresse source d’IPv4 est conservé en IPv6.

Le champ Version d’IPv4 n’est pas conservé en IPv6.

Le champ Time-to-Live d’IPv4 a été remplacé par le champ Limite de saut d’IPv6.

17. Quelle déclaration décrit une caractéristique de l’utilitaire traceroute?

Il envoie quatre messages de demande d’écho.

Il utilise les messages d’extinction source ICMP.

Il est principalement utilisé pour tester la connectivité entre deux hôtes.

Il identifie les routeurs dans le chemin d’accès d’un hôte source à un hôte de destination.

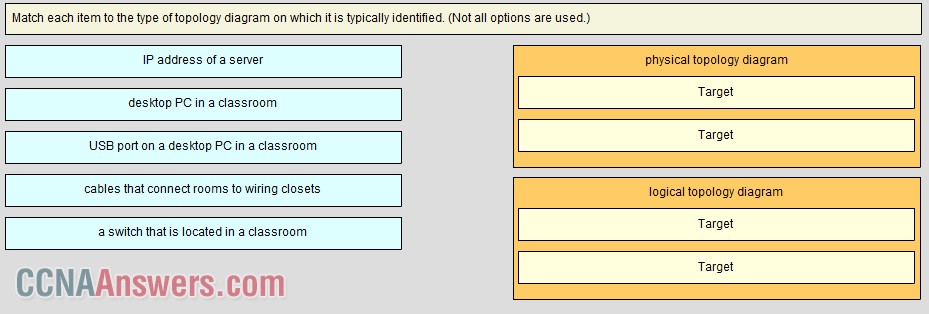

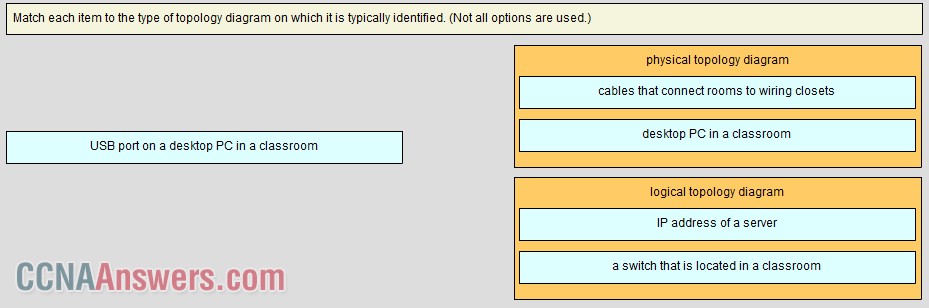

Reportez-vous à l’exposition. En utilisant VLSM, quel est le masque de sous-réseau le plus grand et le plus petit requis sur ce réseau afin de minimiser le gaspillage d’adresses ?

255.255.254.0 et 255.255.255.224

255.255.254.0 et 255.255.255.252

255.255.255.128 et 255.255.255.224

255.255.255.0 et 255.255.255.252

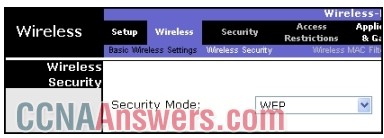

Reportez-vous au graphique. Quel est l’effet de la définition du mode de sécurité sur WEP sur le routeur intégré Linksys?

Il identifie le réseau local sans fil.

Il permet au point d’accès d’informer les clients de sa présence.

Il traduit les adresses IP en noms de domaine faciles à mémoriser.

Il chiffre les données entre le client sans fil et le point d’accès.

Il traduit une adresse interne ou un groupe d’adresses en une adresse publique extérieure.

, Reportez-vous à l’exposition. En mode de configuration globale, un administrateur tente de créer une bannière de message du jour en utilisant uniquement la bannière de commande motd V Accès autorisé ! Les contrevenants seront poursuivis! V Lorsque les utilisateurs se connectent à l’aide de Telnet, la bannière n’apparaît pas correctement. Quel est le problème?

Le message de la bannière est trop long.

Le caractère de délimitation apparaît dans le message de bannière.

Le symbole “!” signale la fin d’un message de bannière.

Les bannières du message du jour n’apparaîtront que lorsqu’un utilisateur se connecte via le port de la console.

21. Quels sont les deux types d’applications dont le trafic est prioritaire par rapport aux autres types de trafic via le réseau ? (Choisissez deux.)

courriel

transfert de fichiers

messagerie instantanée

vidéo

voix

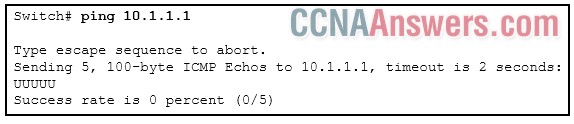

Reportez-vous à la pièce. Un administrateur teste la connectivité à un périphérique distant avec l’adresse IP 10.1.1.1. Qu’indique la sortie de cette commande ?

La connectivité au périphérique distant a réussi.

Un routeur le long du chemin n’avait pas de route vers la destination.

Un paquet ping est bloqué par un dispositif de sécurité le long du chemin.

La connexion a expiré en attendant une réponse de l’appareil distant.

23. Remplissez le blanc.

Un grignotage consiste en………….bit.

Bonne réponse: 4

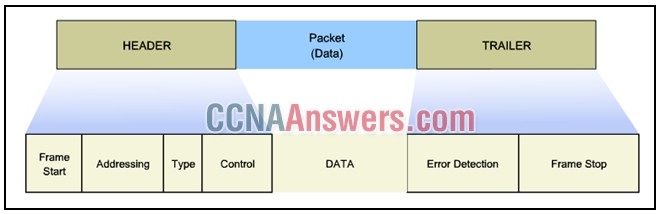

24. Quelles sont les trois fonctions principales de l’encapsulation de la couche de liaison de données? (Choisissez trois.)

adressage

détection d’erreur

délimitation de trame

identification de port

détermination de chemin

Résolution d’adresse IP

25. Un petit bureau satellite a reçu le numéro de réseau global de 192.168.99.0 /24 et le technicien réseau peut subdiviser les adresses réseau selon les besoins. Le bureau a besoin d’un accès réseau pour les appareils filaires et sans fil. Cependant, en raison des considérations de sécurité, ces deux réseaux devraient être séparés. Le réseau filaire aura 20 appareils. Le réseau sans fil a une connexion potentielle de 45 appareils. Quel schéma d’adressage serait le plus efficace pour ces deux réseaux ?

192.168.99.0/26

192.168.99.64/27

192.168.99.0/27

192.168.99.32/26

192.168.99.0/27

192.168.99.32/28

192.168.99.0/28

192.168.99.16/28

192.168.99.0/28

192.168.99.64/26

26. En utilisant les paramètres par défaut, quelle est la prochaine étape de la séquence de démarrage du routeur après le chargement d’IOS à partir de flash?

Effectuez la routine POST.

Recherchez un IOS de sauvegarde dans la ROM.

Chargez le programme d’amorçage à partir de la ROM.

Chargez le fichier de configuration en cours d’exécution à partir de la RAM.

Localisez et chargez le fichier de configuration de démarrage à partir de NVRAM.

27. Remplissez le blanc. Ne pas abréger. Utilisez des minuscules.

Quelle commande de mode de configuration d’interface met une interface de commutateur de couche 3 en mode de couche 3 ?

Bonne réponse: pas de switchport

28. Qu’est-ce qu’un FAI ?

C’est un organisme de normalisation qui développe des normes de câblage et de câblage pour la mise en réseau.

C’est un protocole qui établit la façon dont les ordinateurs d’un réseau local communiquent.

C’est une organisation qui permet aux particuliers et aux entreprises de se connecter à Internet.

C’est un périphérique réseau qui combine les fonctionnalités de plusieurs périphériques réseau différents en un seul.

29. Un administrateur réseau a reçu une adresse réseau de 192.31.7.64/26. Combien de sous-réseaux de taille égale pourraient être créés à partir du réseau /26 attribué en utilisant un préfixe /28 ?

30. Quelles sont les trois parties d’une adresse unicast globale IPv6 ? (Choisissez trois.)

adresse de diffusion

préfixe de routage global

masque de sous-réseau

ID de sous-réseau

ID d’interface

31. Remplissez le blanc.

En notation décimale pointillée, l’adresse IP …………… est la dernière adresse d’hôte pour le réseau 172.25.0.64/26.

Bonne réponse: 172.25.0.126

Bonne réponse:

Reportez-vous à l’exposition. HostA tente de contacter ServerB. Quelles sont les deux déclarations qui décrivent correctement l’adressage que HostA générera dans le processus? (Choisissez deux.)

Un paquet avec l’adresse IP de destination de RouterB.

Une trame avec l’adresse MAC de destination de SwitchA.

Un paquet avec l’adresse IP de destination de RouterA.

Une trame avec l’adresse MAC de destination de RouterA.

Un paquet avec l’adresse IP de destination de ServerB.

Une trame avec l’adresse MAC de destination de ServerB.

34. Que fera un hôte sur un réseau Ethernet s’il reçoit une trame avec une adresse MAC de destination qui ne correspond pas à sa propre adresse MAC ?

Il se débarrassera du cadre.

Il transmettra la trame à l’hôte suivant.

Il supprimera le cadre du support.

Il supprimera la trame de liaison de données pour vérifier l’adresse IP de destination.

35. Un administrateur réseau entre la commande de chiffrement de mot de passe de service dans le mode de configuration d’un routeur. Qu’accomplit cette commande ?

Cette commande chiffre les mots de passe lorsqu’ils sont transmis sur des liaisons WAN série.

Cette commande empêche quelqu’un d’afficher les mots de passe de configuration en cours d’exécution.

Cette commande active un algorithme de chiffrement puissant pour la commande activer le mot de passe secret.

Cette commande chiffre automatiquement les mots de passe dans les fichiers de configuration actuellement stockés dans NVRAM.

Cette commande fournit un mot de passe crypté exclusif pour le personnel de service externe qui doit effectuer la maintenance du routeur.

36. Quel est l’un des objectifs de la poignée de main à trois voies TCP?

envoyer des demandes d’écho de la source à l’hôte de destination pour établir la présence de la destination

déterminer l’adresse IP de l’hôte de destination en préparation du transfert de données

demander à la destination de transférer un fichier binaire à la source

synchroniser des numéros de séquence entre la source et la destination en préparation du transfert de données

37. Pour quelles trois raisons une technologie de communication de données sans connexion à commutation de paquets a-t-elle été utilisée lors du développement d’Internet? (Choisissez trois.)

Il peut s’adapter rapidement à la perte d’installations de transmission de données.

Il utilise efficacement l’infrastructure réseau pour transférer des données.

Les paquets de données peuvent parcourir simultanément plusieurs chemins à travers le réseau.

Il permet de facturer l’utilisation du réseau en fonction de la durée d’établissement d’une connexion.

Il nécessite qu’un circuit de données entre la source et la destination soit établi avant que les données puissent être transférées.

38. Quelle est la fonction de CSMA/CA dans un WLAN ?

Il fournit le mécanisme d’accès aux médias.

Il décrit le plus petit bloc de construction du WLAN.

Il assure que les clients sont connectés au bon WLAN.

Il permet à un hôte de se déplacer entre les cellules sans perte de signal.

Reportez-vous à l’exposition. Quels sont les deux paramètres qui pourraient être modifiés pour améliorer la sécurité sur le réseau sans fil? (Choisissez deux.)

mode réseau

SSID

bande radio

canal large

canal standard

Diffusion SSID

40. Remplissez le blanc à l’aide d’un nombre.

La taille de trame Ethernet minimale est de…………. octet. Tout ce qui est plus petit que cela devrait être considéré comme un “cadre runt.”

Bonne réponse: 64

Reportez-vous à l’exposition. Un ingénieur réseau tente de se connecter à un nouveau routeur pour effectuer la configuration initiale. L’ingénieur connecte un câble de basculement du port série d’un PC au port auxiliaire du routeur, puis configure HyperTerminal comme indiqué. L’ingénieur ne peut pas obtenir d’invite de connexion dans HyperTerminal. Qu’est-ce qui réglerait le problème?

Connectez-vous au port Ethernet du PC.

Modifiez les paramètres de connexion à parité égale.

Déplacez le câble sur le port de la console du routeur.

Utilisez un câble croisé au lieu d’un câble de retournement.

42. Un routeur démarre et passe en mode de configuration. Quelle en est la raison ?

L’image IOS est corrompue.

Cisco IOS est absent de la mémoire flash.

Le fichier de configuration est manquant dans la NVRAM.

Le POST-processus a détecté une défaillance matérielle.

Bonne réponse:

44. Un administrateur réseau conçoit une nouvelle infrastructure réseau qui inclut une connectivité filaire et sans fil. Dans quelle situation une connexion sans fil serait-elle recommandée?

Le périphérique utilisateur final dispose uniquement d’une carte réseau Ethernet.

Le périphérique utilisateur final nécessite une connexion dédiée en raison des exigences de performances.

L’appareil de l’utilisateur final a besoin de mobilité lors de la connexion au réseau.

La zone de l’appareil de l’utilisateur final a une forte concentration de RFI.

45. Quels appareils doivent être sécurisés pour lutter contre les attaques d’usurpation d’adresse MAC ?

Dispositifs de la couche 7

Dispositifs de la couche 4

Dispositifs de la couche 2

Dispositifs de la couche 3

46. Pour revenir à une configuration précédente, un administrateur émet la commande copy tftp startup-config sur un routeur et entre l’adresse de l’hôte et le nom du fichier lorsque vous y êtes invité. Une fois la commande terminée, pourquoi la configuration actuelle reste-t-elle inchangée ?

La commande aurait dû être copy startup-config tftp.

La configuration aurait dû être copiée dans la configuration en cours d’exécution à la place.

Les modifications de configuration ont été copiées dans la RAM et nécessitent un redémarrage pour prendre effet.

Un serveur TFTP ne peut être utilisé que pour restaurer le Cisco IOS, pas la configuration du routeur.

47. Une équipe réseau compare les topologies WAN physiques pour connecter des sites distants à un bâtiment du siège. Quelle topologie fournit une haute disponibilité et connecte certains sites distants, mais pas tous ?

maille

maille partielle

moyeu et rayons

point à point

48. Une entreprise de taille moyenne recherche les options disponibles pour se connecter à Internet. L’entreprise recherche une option haute vitesse avec un accès symétrique dédié. Quel type de connexion l’entreprise doit-elle choisir ?

DSL

dialup

satellite

ligne louée

modem câble

49. Quelles sont deux actions effectuées par un commutateur Cisco ? (Choisissez deux.)

création d’une table de routage basée sur la première adresse IP dans l’en-tête de trame

utilisation des adresses MAC sources des trames pour créer et gérer une table d’adresses MAC

transfert de trames avec des adresses IP de destination inconnues vers la passerelle par défaut

utilisation de la table d’adresses MAC pour transférer des trames via l’adresse MAC de destination

examen de l’adresse MAC de destination pour ajouter de nouvelles entrées à la table d’adresses MAC

50. Quel mode de configuration de routeur un administrateur utiliserait-il pour configurer le routeur pour l’accès de connexion SSH ou Telnet ?

ligne

routeur

global

interface

EXEC privilégié

51. Quelles informations sont ajoutées lors de l’encapsulation au niveau de la couche OSI 3 ?

MAC source et destination

protocole d’application source et destination

numéro de port source et destination

adresse IP source et destination

Se référer à la pièce. Quelle couche du modèle OSI formaterait les données de cette manière?

physique

réseau

liaison de données

transport

application

53. Quelle notation d’adresse IPv6 est valide ?

2001:0DB8::ABCD::1234

ABCD:160D::4GAB:FFAB

2001: DB8:0:1111::200

2001:: ABCD::

54. Ouvrez l’activité PT. Effectuez les tâches dans les instructions d’activité, puis répondez à la question.

Quel est le mot clé secret affiché sur la page Web?

routeur

commutateur

trame

paquet

cisco

55. La table ARP dans un commutateur mappe quels deux types d’adresses ensemble?

Adresse de la couche 3 à une adresse de la Couche 2

Adresse de la couche 3 à une adresse de la Couche 4

Adresse de la Couche 4 à une adresse de la Couche 2

Adresse de la Couche 2 à une adresse de la Couche 4

56. Un administrateur réseau résout les problèmes de connectivité sur un serveur. À l’aide d’un testeur, l’administrateur remarque que les signaux générés par la carte réseau du serveur sont déformés et non utilisables. Dans quelle couche du modèle OSI l’erreur est-elle catégorisée ?

couche de présentation

couche réseau

couche physique

couche de liaison de données

57. Un utilisateur appelle le service d’assistance pour signaler qu’un poste de travail Windows XP ne peut pas se connecter au réseau après le démarrage et qu’une fenêtre contextuelle indique ” Cette connexion a une connectivité limitée ou nulle.” Le technicien demande à l’utilisateur d’émettre la commande ipconfig/all. L’utilisateur signale que l’adresse IP est 169.254.69.196 avec un masque de sous-réseau de 255.255.0.0 et que rien n’est affiché pour l’adresse IP du serveur DNS. Quelle est la cause du problème?

La carte réseau du poste de travail a mal fonctionné.

Le masque de sous-réseau n’a pas été configuré correctement.

L’adresse IP du serveur DNS doit être configurée.

Le poste de travail ne parvient pas à obtenir une adresse IP à partir d’un serveur DHCP.

Leave a Reply