ataque activo

¿Qué es un ataque activo?

Un ataque activo es un exploit de red en el que un hacker intenta realizar cambios en los datos del objetivo o en los datos en ruta al objetivo.

Hay varios tipos diferentes de ataques activos. Sin embargo, en todos los casos, el agente de amenaza realiza algún tipo de acción sobre los datos del sistema o los dispositivos en los que residen los datos. Los atacantes pueden intentar insertar datos en el sistema o cambiar o controlar datos que ya están en el sistema.

Tipos de ataques activos

Los siguientes son algunos de los tipos de ataques activos más comunes.

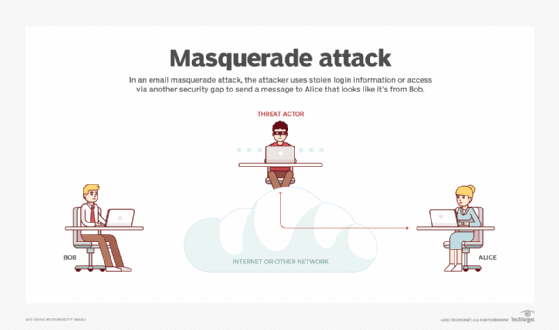

Ataque enmascarado

En un ataque enmascarado, el intruso pretende ser un usuario particular de un sistema para obtener acceso o obtener mayores privilegios de los autorizados. Los ataques de mascarada se llevan a cabo de varias maneras diferentes, incluidas las siguientes:

- uso de identificaciones de inicio de sesión (ID) y contraseñas robadas;

- búsqueda de brechas de seguridad en los programas; y

- omitir la autenticación

Un intento puede provenir de un empleado dentro de una organización o de un agente de amenazas externo que utiliza una conexión a la red pública. La autenticación débil puede proporcionar un punto de entrada para un ataque de mascarada y facilitar la entrada a un atacante. Si los atacantes reciben autorización e ingresan a la red con éxito, según su nivel de privilegios, es posible que puedan modificar o eliminar los datos de la organización. O pueden hacer cambios en la configuración de la red y en la información de enrutamiento.

Por ejemplo, un atacante externo puede usar direcciones de Protocolo de Internet (IP) falsificadas para eludir el firewall de la víctima y obtener acceso desde una fuente no autorizada. Para hacer esto, el atacante puede usar un rastreador de red para capturar paquetes IP de la máquina de destino. Se utiliza otro dispositivo para enviar un mensaje al firewall con la dirección IP falsificada. El cortafuegos permite el acceso a la máquina de la víctima.

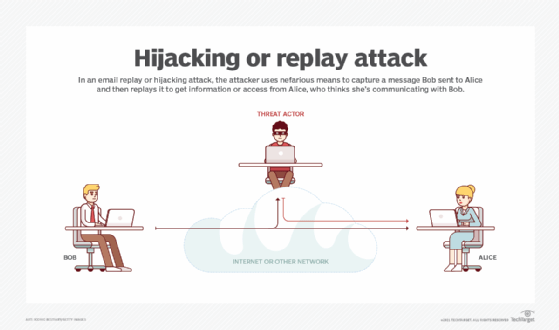

Ataque de secuestro de sesión

Un ataque de secuestro de sesión también se denomina ataque de repetición de sesión. En él, el atacante se aprovecha de una vulnerabilidad en una red o sistema informático y reproduce la información de sesión de un sistema o usuario previamente autorizado. El atacante roba el ID de sesión de un usuario autorizado para obtener la información de inicio de sesión de ese usuario. El atacante puede usar esa información para hacerse pasar por el usuario autorizado.

Un ataque de secuestro de sesión se produce comúnmente a través de aplicaciones web y software que utilizan cookies para la autenticación. Con el uso del ID de sesión, el atacante puede acceder a cualquier sitio y a cualquier dato que esté disponible para el sistema o para el usuario que se suplanta.

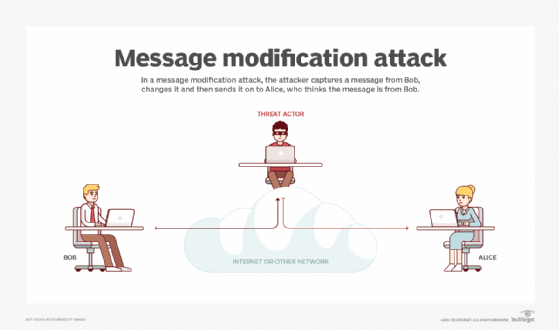

Ataque de modificación de mensajes

En un ataque de modificación de mensajes, un intruso altera las direcciones de encabezado de paquete para dirigir un mensaje a un destino diferente o para modificar los datos en una máquina de destino. Los ataques de modificación de mensajes suelen estar basados en correos electrónicos. El atacante aprovecha las debilidades de seguridad de los protocolos de correo electrónico para inyectar contenido malicioso en el mensaje de correo electrónico. El atacante puede insertar contenido malicioso en el cuerpo del mensaje o en los campos de encabezado.

Ataque DoS

En un ataque de denegación de servicio (DoS), los atacantes abruman el sistema, la red o el sitio web de la víctima con tráfico de red, lo que dificulta el acceso de los usuarios legítimos a esos recursos. Dos formas en que puede ocurrir un ataque DoS incluyen:

- Inundaciones. El atacante inunda el equipo de destino con tráfico de Internet hasta el punto de que el tráfico abruma el sistema de destino. El sistema de destino no puede responder a ninguna solicitud ni procesar ningún dato, por lo que no está disponible para los usuarios legítimos.

- Datos mal formados. En lugar de sobrecargar un sistema con solicitudes, un atacante puede enviar estratégicamente datos que el sistema de una víctima no puede manejar. Por ejemplo, un ataque DoS podría dañar la memoria del sistema, manipular campos en los paquetes de protocolo de red o explotar servidores.

En un exploit de DOS distribuido (DDoS), un gran número de sistemas comprometidos, también conocidos como botnet o ejército zombi, atacan a un solo objetivo con un ataque DoS. Un DDoS utiliza varios dispositivos y ubicaciones para iniciar solicitudes y sobrecargar el sistema de una víctima de la misma manera que lo hace un ataque DoS.

¿Qué son los ataques pasivos?

Los ataques activos contrastan con los ataques pasivos, en los que una parte no autorizada supervisa las redes y, a veces, busca puertos abiertos y vulnerabilidades. Los atacantes pasivos tienen como objetivo recopilar información sobre el objetivo; no roban ni cambian datos. Sin embargo, los ataques pasivos a menudo son parte de los pasos que toma un atacante en preparación para un ataque activo.

Los ejemplos de ataques pasivos incluyen:

- Manejo de guerra. Este es un método de reconocimiento de redes inalámbricas que implica conducir o caminar con una computadora portátil y una tarjeta Ethernet inalámbrica habilitada para Wi-Fi portátil para encontrar redes inalámbricas no seguras. Una vez encontrados, estos atacantes utilizan estas redes para acceder ilegalmente a computadoras y robar información confidencial.

- Buceo en basurero. Este ataque pasivo involucra a intrusos que buscan información en dispositivos descartados o notas que contienen contraseñas en contenedores de basura. Por ejemplo, el atacante puede recuperar información de discos duros u otros medios de almacenamiento que no se hayan borrado correctamente.

Cómo prevenir un ataque activo

Hay varias formas de contrarrestar un ataque activo, incluidas las siguientes técnicas:

- Cortafuegos y sistemas de prevención de intrusiones (IPSes). Los cortafuegos e IPSE son sistemas de seguridad diseñados para bloquear el acceso no autorizado a una red. Un firewall es parte de la infraestructura de seguridad de la red. Supervisa todo el tráfico de red en busca de actividad sospechosa y bloquea cualquier actividad que identifique. También tiene una lista de remitentes y receptores de confianza. De manera similar, una IPS monitorea el tráfico de red en busca de actividad maliciosa y actúa cuando se detecta un ataque.

- Claves de sesión aleatorias. Una clave de sesión es una clave temporal creada durante una sesión de comunicación que se utiliza para cifrar los datos pasados entre dos partes. Una vez finalizada la sesión, se descarta la clave. Esto proporciona seguridad porque las claves solo son válidas durante un período de tiempo específico, lo que significa que nadie más puede usarlas para acceder a los datos una vez finalizada la sesión.

- Contraseñas de un solo uso (OTP). Estas contraseñas se generan automáticamente cadenas numéricas o alfanuméricas de caracteres que autentican a los usuarios. Solo son válidos para un uso. Las OTP a menudo se usan en combinación con un nombre de usuario y una contraseña para proporcionar autenticación de dos factores.

- Protocolo de autenticación Kerberos. Este protocolo de autenticación es un sistema para autenticar usuarios de servicios de red basados en terceros de confianza. Fue desarrollado en el Instituto Tecnológico de Massachusetts a finales de la década de 1980. La autenticación Kerberos es una forma de demostrar a un servicio de red que un usuario es quien dice ser. Proporciona un servicio de inicio de sesión único que permite a los usuarios utilizar las mismas credenciales de inicio de sesión (nombre de usuario y contraseña) para acceder a varias aplicaciones.

Aprenda a crear una estrategia de ciberseguridad para prevenir ataques activos y de otro tipo en esta guía de planificación de ciberseguridad.

Leave a Reply