attaque active

Qu’est-ce qu’une attaque active ?

Une attaque active est un exploit de réseau dans lequel un pirate tente d’apporter des modifications aux données sur la cible ou aux données en route vers la cible.

Il existe plusieurs types d’attaques actives. Cependant, dans tous les cas, l’acteur de la menace prend une sorte d’action sur les données du système ou sur les appareils sur lesquels les données résident. Les attaquants peuvent tenter d’insérer des données dans le système ou de modifier ou de contrôler des données qui se trouvent déjà dans le système.

Types d’attaques actives

Voici quelques-uns des types d’attaques actives les plus courants.

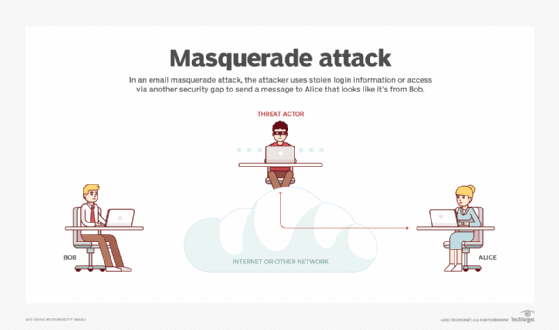

Attaque de mascarade

Dans une attaque de mascarade, l’intrus se fait passer pour un utilisateur particulier d’un système afin d’y accéder ou d’obtenir des privilèges supérieurs à ce pour quoi il est autorisé. Les attaques de mascarade sont menées de plusieurs manières différentes, notamment les suivantes:

- utiliser des identifiants de connexion (ID) et des mots de passe volés ;

- trouver des failles de sécurité dans les programmes; et

- en contournant l’authentification

Une tentative peut provenir d’un employé au sein d’une organisation ou d’un acteur de menace extérieur utilisant une connexion au réseau public. Une authentification faible peut fournir un point d’entrée pour une attaque de mascarade et faciliter l’entrée d’un attaquant. Si les attaquants reçoivent avec succès l’autorisation et pénètrent sur le réseau, en fonction de leur niveau de privilège, ils peuvent être en mesure de modifier ou de supprimer les données de l’organisation. Ou ils peuvent apporter des modifications à la configuration du réseau et aux informations de routage.

Par exemple, un attaquant externe peut utiliser des adresses IP (Internet Protocol) usurpées pour contourner le pare-feu de la victime et accéder à une source non autorisée. Pour ce faire, l’attaquant peut utiliser un renifleur de réseau pour capturer des paquets IP de la machine cible. Un autre appareil est utilisé pour envoyer un message au pare-feu avec l’adresse IP falsifiée. Le pare-feu permet alors d’accéder à la machine de la victime.

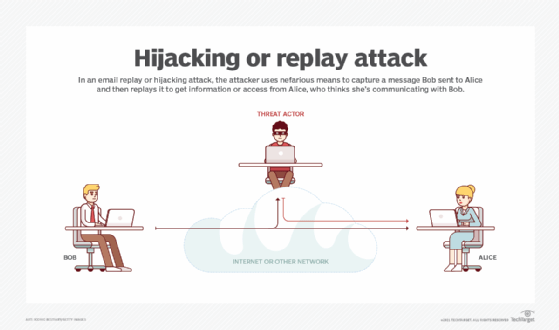

Attaque de détournement de session

Une attaque de détournement de session est également appelée attaque de rediffusion de session. Dans celui-ci, l’attaquant tire parti d’une vulnérabilité dans un réseau ou un système informatique et rejoue les informations de session d’un système ou d’un utilisateur précédemment autorisé. L’attaquant vole l’ID de session d’un utilisateur autorisé pour obtenir les informations de connexion de cet utilisateur. L’attaquant peut ensuite utiliser ces informations pour se faire passer pour l’utilisateur autorisé.

Une attaque de détournement de session se produit généralement sur des applications Web et des logiciels qui utilisent des cookies pour l’authentification. Avec l’utilisation de l’ID de session, l’attaquant peut accéder à n’importe quel site et à toutes les données disponibles pour le système ou l’utilisateur usurpé.

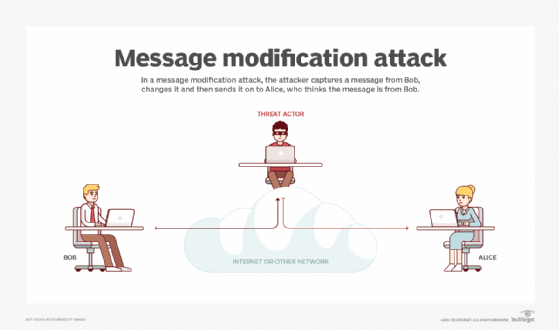

Attaque de modification de message

Dans une attaque de modification de message, un intrus modifie les adresses d’en-tête de paquet pour diriger un message vers une destination différente ou pour modifier les données sur une machine cible. Les attaques de modification de message sont généralement des attaques basées sur des e-mails. L’attaquant tire parti des faiblesses de sécurité des protocoles de messagerie pour injecter du contenu malveillant dans le message électronique. L’attaquant peut insérer du contenu malveillant dans le corps du message ou les champs d’en-tête.

Attaque DoS

Dans une attaque par déni de service (DoS), les attaquants submergent le système, le réseau ou le site Web de la victime avec du trafic réseau, ce qui rend difficile l’accès à ces ressources pour les utilisateurs légitimes. Une attaque DoS peut se produire de deux manières ::

- Inondations. L’attaquant inonde l’ordinateur cible avec du trafic Internet au point que le trafic submerge le système cible. Le système cible est incapable de répondre à des demandes ou de traiter des données, ce qui les rend indisponibles pour les utilisateurs légitimes.

- Données malformées. Plutôt que de surcharger un système de requêtes, un attaquant peut envoyer de manière stratégique des données que le système d’une victime ne peut pas gérer. Par exemple, une attaque DoS pourrait corrompre la mémoire système, manipuler des champs dans les paquets de protocole réseau ou exploiter des serveurs.

Dans un exploit DoS distribué (DDoS), un grand nombre de systèmes compromis – également appelés botnet ou armée de zombies – attaquent une seule cible avec une attaque DoS. Un DDoS utilise plusieurs périphériques et emplacements pour lancer des requêtes et submerger le système d’une victime de la même manière qu’une attaque DoS.

Que sont les attaques passives ?

Les attaques actives contrastent avec les attaques passives, dans lesquelles une partie non autorisée surveille les réseaux et recherche parfois les ports ouverts et les vulnérabilités. Les attaquants passifs visent à collecter des informations sur la cible; ils ne volent ni ne modifient les données. Cependant, les attaques passives font souvent partie des étapes qu’un attaquant prend pour se préparer à une attaque active.

Exemples d’attaques passives ::

- Conduite de guerre. Il s’agit d’une méthode de reconnaissance de réseau sans fil qui consiste à conduire ou à se promener avec un ordinateur portable et une carte Ethernet sans fil Wi-Fi portable pour trouver des réseaux sans fil non sécurisés. Une fois trouvés, ces attaquants utilisent ces réseaux pour accéder illégalement à des ordinateurs et voler des informations confidentielles.

- Plongée dans les bennes à ordures. Cette attaque passive implique des intrus à la recherche d’informations sur des appareils mis au rebut ou de notes contenant des mots de passe dans les poubelles. Par exemple, l’attaquant peut récupérer des informations à partir de disques durs ou d’autres supports de stockage qui n’ont pas été correctement effacés.

Comment prévenir une attaque active

Il existe plusieurs façons de contrer une attaque active, notamment les techniques suivantes:

- Pare-feu et systèmes de prévention des intrusions (IPSE). Les pare-feu et les IPSE sont des systèmes de sécurité conçus pour bloquer l’accès non autorisé à un réseau. Un pare-feu fait partie de l’infrastructure de sécurité du réseau. Il surveille tout le trafic réseau pour détecter les activités suspectes et bloque tout ce qu’il identifie. Il contient également une liste d’expéditeurs et de destinataires de confiance. De même, un IPS surveille le trafic réseau pour détecter toute activité malveillante et agit lorsqu’une attaque est détectée.

- Clés de session aléatoires. Une clé de session est une clé temporaire créée pendant une session de communication qui est utilisée pour chiffrer les données transmises entre deux parties. Une fois la session terminée, la clé est supprimée. Cela garantit la sécurité car les clés ne sont valides que pour une période spécifique, ce qui signifie que personne d’autre ne peut les utiliser pour accéder aux données après la fin de la session.

- Mots de passe à usage unique (OTP). Ces mots de passe sont des chaînes de caractères numériques ou alphanumériques générées automatiquement qui authentifient les utilisateurs. Ils ne sont valables que pour une seule utilisation. Les OTP sont souvent utilisés en combinaison avec un nom d’utilisateur et un mot de passe pour fournir une authentification à deux facteurs.

- Protocole d’authentification Kerberos. Ce protocole d’authentification est un système d’authentification des utilisateurs pour des services réseau basés sur des tiers de confiance. Il a été développé au Massachusetts Institute of Technology à la fin des années 1980. L’authentification Kerberos est un moyen de prouver à un service réseau qu’un utilisateur est ce qu’il dit être. Il fournit un service d’authentification unique qui permet aux utilisateurs d’utiliser les mêmes informations de connexion (nom d’utilisateur et mot de passe) pour accéder à plusieurs applications.

Découvrez comment créer une stratégie de cybersécurité pour prévenir les attaques actives et d’autres types d’attaques dans ce guide de planification de la cybersécurité.

Leave a Reply