aktiv attack

vad är en aktiv attack?

en aktiv attack är ett nätverksutnyttjande där en hacker försöker göra ändringar i data på målet eller data på väg till målet.

det finns flera olika typer av aktiva attacker. Men i alla fall tar hotskådespelaren någon form av åtgärd på data i systemet eller de enheter som data finns på. Angripare kan försöka infoga data i systemet eller ändra eller kontrollera data som redan finns i systemet.

typer av aktiva attacker

följande är några av de vanligaste typerna av aktiva attacker.

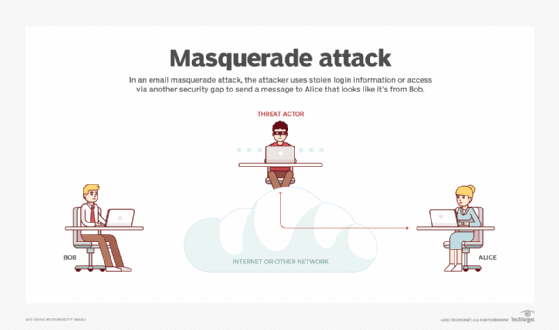

maskerad attack

i en maskerad attack låtsas inkräktaren vara en viss användare av ett system för att få åtkomst eller för att få större privilegier än de är auktoriserade för. Maskeradattacker utförs på flera olika sätt, inklusive följande:

- använda stulna inloggningsidentifieringar (ID) och lösenord;

- hitta säkerhetsgap i program; och

- kringgå autentiseringen

ett försök kan komma från en anställd inom en organisation eller från en extern hotaktör som använder en anslutning till det offentliga nätverket. Svag autentisering kan ge en ingångspunkt för en maskerad attack och göra det enkelt för en angripare att få inträde. Om angripare framgångsrikt får behörighet och går in i nätverket, beroende på deras behörighetsnivå, kan de kanske ändra eller ta bort organisationens data. Eller de kan göra ändringar i nätverkskonfiguration och routinginformation.

till exempel kan en utomstående angripare använda falska IP-adresser (Internet Protocol) för att kringgå offrets brandvägg och få åtkomst från en obehörig källa. För att göra detta kan angriparen använda en nätverkssniffer för att fånga IP-paket från målmaskinen. En annan enhet används för att skicka ett meddelande till brandväggen med den smidda IP-adressen. Brandväggen tillåter sedan åtkomst till offrets maskin.

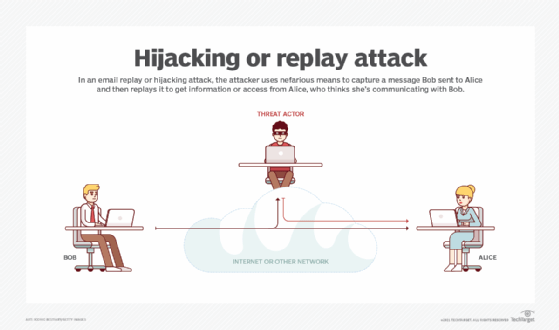

Session kapning attack

en session kapning attack kallas också en session replay attack. I det utnyttjar angriparen en sårbarhet i ett nätverks-eller datorsystem och spelar upp sessionsinformationen för ett tidigare auktoriserat system eller en användare. Angriparen stjäl en auktoriserad användares sessions-ID för att få användarens inloggningsinformation. Angriparen kan sedan använda den informationen för att efterlikna den auktoriserade användaren.

en session kapning attack sker vanligen över webbapplikationer och programvara som använder cookies för autentisering. Med hjälp av sessions-ID kan angriparen komma åt vilken webbplats som helst och alla data som är tillgängliga för systemet eller användaren som imiteras.

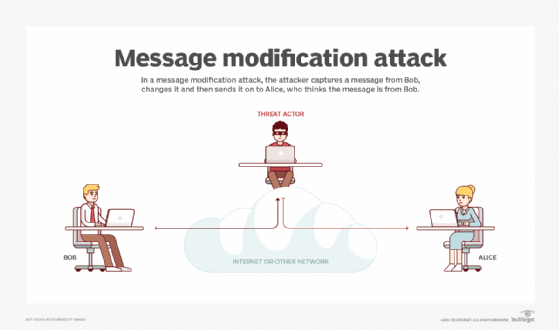

meddelandemodifieringsattack

i en meddelandemodifieringsattack ändrar en inkräktare pakethuvudadresser för att rikta ett meddelande till en annan destination eller för att ändra data på en målmaskin. Meddelandemodifieringsattacker är vanligtvis e-postbaserade attacker. Angriparen utnyttjar säkerhetssvagheter i e-postprotokoll för att injicera skadligt innehåll i e-postmeddelandet. Angriparen kan infoga skadligt innehåll i meddelandekroppen eller rubrikfälten.

DoS-attack

i en DoS-attack (dos) överbelastar angriparna offrets system, nätverk eller webbplats med nätverkstrafik, vilket gör det svårt för legitima användare att komma åt dessa resurser. Två sätt en DoS-attack kan inträffa inkluderar:

- översvämning. Angriparen översvämmer måldatorn med internettrafik till den punkt som trafiken överväldigar målsystemet. Målsystemet kan inte svara på några förfrågningar eller bearbeta data, vilket gör det otillgängligt för legitima användare.

- felaktiga data. I stället för att överbelasta ett system med förfrågningar kan en angripare strategiskt skicka data som ett offers system inte kan hantera. Till exempel kan en DoS-attack korrumpera systemminnet, manipulera fält i nätverksprotokollpaketen eller utnyttja servrar.

i en distribuerad DoS (DDoS) utnyttja, ett stort antal komprometterade system-även kallad botnet eller zombie army-attackera ett enda mål med en DoS-attack. En DDoS använder flera enheter och platser för att starta förfrågningar och överväldiga ett offers system på samma sätt som en DoS-attack gör.

vad är passiva attacker?

aktiva attacker står i kontrast till passiva attacker, där en obehörig part övervakar nätverk och ibland söker efter öppna portar och sårbarheter. Passiva angripare syftar till att samla in information om målet; de stjäl inte eller ändrar data. Passiva attacker är dock ofta en del av de steg som en angripare tar för att förbereda sig för en aktiv attack.

exempel på passiva attacker inkluderar:

- krig körning. Detta är ett trådlöst nätverk spaningsmetod som innebär att köra eller gå runt med en bärbar dator och bärbara Wi-Fi-aktiverat trådlöst Ethernet-kort för att hitta oprioriterade trådlösa nätverk. När de väl hittats använder dessa angripare dessa nätverk för att olagligt komma åt datorer och stjäla konfidentiell information.

- Dumpster dykning. Denna passiva attack involverar inkräktare som söker efter information om kasserade enheter eller efter anteckningar som innehåller lösenord i papperskorgen. Till exempel kan angriparen hämta information från hårddiskar eller andra lagringsmedier som inte har raderats korrekt.

hur man förhindrar en aktiv attack

det finns flera sätt att motverka en aktiv attack, inklusive följande tekniker:

- brandväggar och intrångsskyddssystem (IPSes). Brandväggar och ipse är säkerhetssystem som är utformade för att blockera obehörig åtkomst till ett nätverk. En brandvägg är en del av nätverkssäkerhetsinfrastrukturen. Den övervakar all nätverkstrafik för misstänkt aktivitet och blockerar alla som den identifierar. Den har också en lista över betrodda avsändare och mottagare. På samma sätt övervakar en IPS nätverkstrafik för skadlig aktivitet och fungerar när en attack upptäcks.

- slumpmässiga sessionstangenter. En sessionsnyckel är en tillfällig nyckel som skapas under en kommunikationssession som används för att kryptera data som skickas mellan två parter. När sessionen är slut kasseras nyckeln. Detta ger säkerhet eftersom nycklarna endast är giltiga under en viss tidsperiod, vilket innebär att ingen annan kan använda dem för att komma åt data efter att sessionen har avslutats.

- engångslösenord (OTP). Dessa lösenord genereras automatiskt numeriska eller alfanumeriska teckensträngar som autentiserar användare. De är endast giltiga för en användning. OTP: er används ofta i kombination med ett användarnamn och lösenord för att ge tvåfaktorsautentisering.

- Kerberos autentiseringsprotokoll. Detta autentiseringsprotokoll är ett system för autentisering av användare för nätverkstjänster baserat på betrodda tredje parter. Det utvecklades vid Massachusetts Institute of Technology i slutet av 1980-talet. Kerberos autentisering är ett sätt att bevisa för en nättjänst att en användare är den de säger att de är. Det ger en enda inloggningstjänst som gör det möjligt för användare att använda samma inloggningsuppgifter (användarnamn och lösenord) för att komma åt flera applikationer.

lär dig hur du skapar en cybersäkerhetsstrategi för att förhindra aktiva och andra typer av attacker i den här planeringsguiden för cybersäkerhet.

Leave a Reply