aktív támadás

mi az aktív támadás?

az aktív támadás olyan hálózati kihasználás, amelyben a hacker megkísérli módosítani a cél vagy a cél felé vezető adatok adatait.

számos különböző típusú aktív támadás létezik. Azonban minden esetben a fenyegetés szereplője valamilyen műveletet hajt végre a rendszerben lévő adatokon vagy azokon az eszközökön, amelyeken az adatok találhatók. A támadók megpróbálhatnak adatokat beilleszteni a rendszerbe, vagy megváltoztathatják vagy vezérelhetik a rendszerben már meglévő adatokat.

az aktív támadások típusai

az alábbiakban bemutatjuk az aktív támadások leggyakoribb típusait.

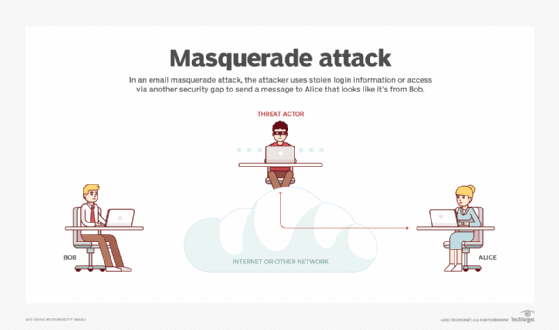

álarcos támadás

álarcos támadás esetén a betolakodó úgy tesz, mintha a rendszer egy bizonyos felhasználója lenne, hogy hozzáférjen vagy nagyobb jogosultságokat szerezzen, mint amire jogosult. A Masquerade támadásokat többféle módon hajtják végre, beleértve a következőket:

- lopott bejelentkezési azonosítók (ID-k) és jelszavak használata;

- biztonsági hiányosságok keresése a programokban; és

- a hitelesítés megkerülése

a kísérlet egy szervezeten belüli alkalmazotttól vagy egy külső fenyegetőtől származhat, aki a nyilvános hálózathoz csatlakozik. A gyenge hitelesítés belépési pontot biztosíthat egy álarcos támadáshoz, és megkönnyítheti a támadó számára a belépést. Ha a támadók sikeresen megkapják az engedélyt, és belépnek a hálózatba, a jogosultsági szinttől függően módosíthatják vagy törölhetik a szervezet adatait. Vagy módosíthatják a hálózati konfigurációt és az útválasztási információkat.

például egy külső támadó hamisított internetprotokoll (IP) címeket használhat az áldozat tűzfalának megkerülésére és jogosulatlan forrásból történő hozzáférésre. Ehhez a támadó hálózati szippantót használhat az IP-csomagok rögzítésére a célgépről. Egy másik eszköz arra szolgál, hogy üzenetet küldjön a tűzfalnak a hamisított IP-címmel. A tűzfal ezután hozzáférést biztosít az áldozat gépéhez.

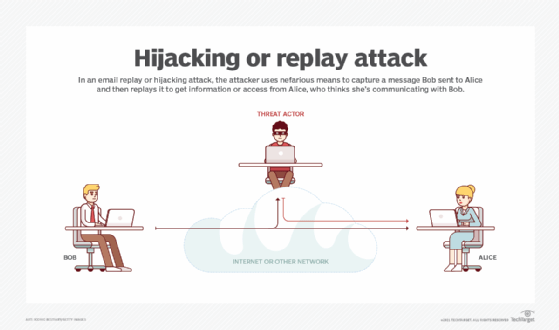

munkamenet-eltérítő támadás

a munkamenet-eltérítő támadást munkamenet-visszajátszási támadásnak is nevezik. Ebben a támadó kihasználja a hálózati vagy számítógépes rendszer sebezhetőségét, és visszajátszja egy korábban engedélyezett rendszer vagy felhasználó munkamenet-adatait. A támadó ellopja egy engedélyezett felhasználó munkamenet-azonosítóját, hogy megkapja a felhasználó bejelentkezési adatait. A támadó ezután felhasználhatja ezeket az információkat az engedélyezett felhasználó megszemélyesítésére.

munkamenet-eltérítő támadás gyakran fordul elő olyan webes alkalmazások és szoftverek felett, amelyek cookie-kat használnak a hitelesítéshez. A munkamenet-azonosító használatával a támadó hozzáférhet bármely webhelyhez és minden olyan adathoz, amely elérhető a rendszer vagy a megszemélyesített felhasználó számára.

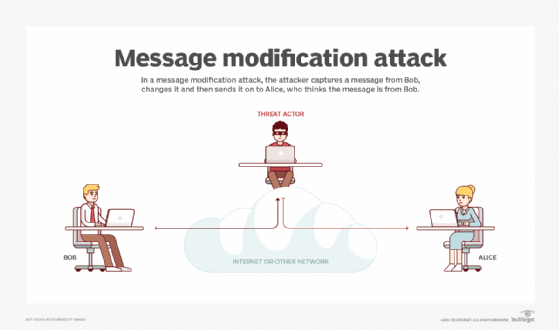

Üzenetmódosítási támadás

üzenetmódosítási támadás esetén a betolakodó megváltoztatja a csomag fejlécének címeit, hogy az üzenetet egy másik rendeltetési helyre irányítsa, vagy módosítsa a célgép adatait. Az üzenetmódosítási támadások általában e-mail alapú támadások. A támadó kihasználja az e-mail protokollok biztonsági gyengeségeit, hogy rosszindulatú tartalmat injektáljon az e-mail üzenetbe. A támadó rosszindulatú tartalmat szúrhat be az üzenet törzsébe vagy fejlécébe.

DoS támadás

szolgáltatásmegtagadási (DoS) támadás esetén a támadók túlterhelik az áldozat rendszerét, hálózatát vagy webhelyét hálózati forgalommal, ami megnehezíti a törvényes felhasználók számára az erőforrások elérését. A DoS támadás kétféle módon fordulhat elő:

- árvíz. A támadó elárasztja a célszámítógépet internetes forgalommal addig a pontig, hogy a forgalom elárasztja a célrendszert. A célrendszer nem képes válaszolni a kérésekre vagy feldolgozni az adatokat, így azok nem érhetők el a törvényes felhasználók számára.

- Hibás adatok. Ahelyett, hogy túlterhelné a rendszert kérésekkel, a támadó stratégiailag olyan adatokat küldhet, amelyeket az áldozat rendszere nem tud kezelni. Például egy DoS támadás megrongálhatja a rendszer memóriáját, manipulálhatja a hálózati protokollcsomagok mezőit vagy kihasználhatja a szervereket.

egy elosztott DoS (DDoS) exploit, nagyszámú veszélyeztetett rendszerek-is nevezik a botnet vagy zombi hadsereg-támadás egyetlen cél egy DoS támadás. A DDoS több eszközt és helyet használ a kérések elindításához és az áldozat rendszerének túlterheléséhez, ugyanúgy, mint egy DoS támadás.

mik azok a passzív támadások?

az aktív támadások ellentétben állnak a passzív támadásokkal, amelyekben egy illetéktelen fél figyeli a hálózatokat, és néha nyitott portokat és sebezhetőségeket keres. A passzív támadók célja, hogy információkat gyűjtsenek a célpontról; nem lopnak vagy módosítanak adatokat. A passzív támadások azonban gyakran részét képezik azoknak a lépéseknek, amelyeket a támadó megtesz az aktív támadás előkészítése során.

példák a passzív támadásokra:

- háborús vezetés. Ez egy vezeték nélküli hálózati felderítési módszer, amely magában foglalja a vezetést vagy a járást egy laptop számítógéppel és hordozható Wi-Fi-kompatibilis vezeték nélküli Ethernet kártyával a nem biztonságos vezeték nélküli hálózatok megtalálásához. Miután megtalálták, ezek a támadók ezeket a hálózatokat arra használják, hogy illegálisan hozzáférjenek a számítógépekhez és bizalmas információkat lopjanak el.

- kukabúvárkodás. Ez a passzív támadás magában foglalja a betolakodókat, akik információkat keresnek az eldobott eszközökről vagy a jelszavakat tartalmazó jegyzetekről a kukákban. Például a támadó információkat szerezhet be a merevlemezekről vagy más, nem megfelelően törölt adathordozókról.

hogyan lehet megakadályozni az aktív támadást

az aktív támadás elleni védekezésnek számos módja van, beleértve a következő technikákat:

- tűzfalak és Behatolásmegelőző rendszerek (IPSes). A tűzfalak és az IPSes olyan biztonsági rendszerek, amelyek megakadályozzák a hálózathoz való jogosulatlan hozzáférést. A tűzfal a hálózati biztonsági infrastruktúra része. Figyeli az összes hálózati forgalmat a gyanús tevékenységekre, és blokkolja az általa azonosítottakat. Ez is egy listát a Megbízható feladók és címzettek. Hasonlóképpen, az IPS figyeli a hálózati forgalmat rosszindulatú tevékenységekre, és támadás észlelésekor cselekszik.

- véletlenszerű munkamenet kulcsok. A munkamenetkulcs egy kommunikációs munkamenet során létrehozott ideiglenes kulcs, amelyet két fél között átadott adatok titkosítására használnak. A munkamenet befejezése után a kulcs eldobásra kerül. Ez biztonságot nyújt, mivel a kulcsok csak egy meghatározott ideig érvényesek, ami azt jelenti, hogy senki más nem használhatja őket az adatok elérésére a munkamenet befejezése után.

- egyszeri jelszavak (OTP-K). Ezek a jelszavak automatikusan generált numerikus vagy alfanumerikus karakterláncok, amelyek hitelesítik a felhasználókat. Ezek csak egy használatra érvényesek. Az OTP-ket gyakran felhasználónévvel és jelszóval kombinálva használják a kétfaktoros hitelesítés biztosítására.

- Kerberos hitelesítési protokoll. Ez a hitelesítési protokoll a megbízható harmadik feleken alapuló hálózati szolgáltatások felhasználóinak hitelesítésére szolgáló rendszer. A Massachusetts Institute of Technology-ban fejlesztették ki az 1980-as évek végén. a Kerberos-hitelesítés egy módja annak, hogy bebizonyítsa egy hálózati szolgáltatásnak, hogy a felhasználó az, akinek mondja magát. Egyetlen bejelentkezési szolgáltatást nyújt, amely lehetővé teszi a felhasználók számára, hogy ugyanazokat a bejelentkezési adatokat (felhasználónév és jelszó) használják több alkalmazás eléréséhez.

ebben a kiberbiztonsági tervezési útmutatóban megtudhatja, hogyan hozhat létre kiberbiztonsági stratégiát az aktív és más típusú támadások megelőzésére.

Leave a Reply