aktivt angrep

hva er et aktivt angrep?

et aktivt angrep er en nettverksutnyttelse der en hacker forsøker å gjøre endringer i data på målet eller data på vei til målet.

det finnes flere forskjellige typer aktive angrep. Men i alle tilfeller tar trusselaktøren en slags handling på dataene i systemet eller enhetene dataene ligger på. Angripere kan forsøke å sette inn data i systemet eller endre eller kontrollere data som allerede er i systemet.

Typer aktive angrep

det følgende er noen av de vanligste typene aktive angrep.

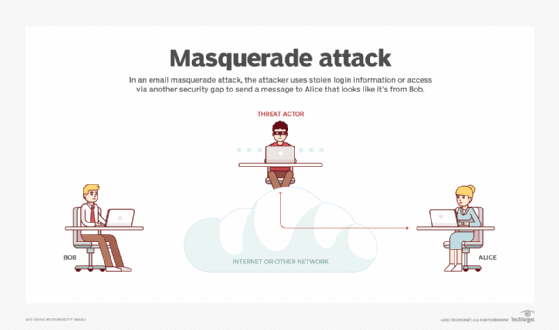

Maskeradeangrep

i et maskeradeangrep later inntrengeren til å være en bestemt bruker av et system for å få tilgang eller for å få større privilegier enn de er autorisert for. Maskerade angrep utføres på flere forskjellige måter, inkludert følgende:

- bruke stjålne påloggingsidentifikasjoner (Id-Er) og passord;

- finne sikkerhetshull i programmer; og

- omgå autentiseringen

et forsøk kan komme fra en ansatt i en organisasjon eller fra en ekstern trusselaktør som bruker en tilkobling til det offentlige nettverket. Svak autentisering kan gi et inngangspunkt for et maskeradangrep og gjøre det enkelt for en angriper å få oppføring. Hvis angripere mottar autorisasjon og går inn i nettverket, avhengig av tilgangsnivået, kan de kanskje endre eller slette organisasjonens data. Eller de kan gjøre endringer i nettverkskonfigurasjon og rutingsinformasjon.

en ekstern angriper kan for eksempel bruke falske Ip-adresser (Internet Protocol) til å omgå offerets brannmur og få tilgang fra en uautorisert kilde. For å gjøre dette kan angriperen bruke en nettverkssniffer til å fange IP-pakker fra målmaskinen. En annen enhet brukes til å sende en melding til brannmuren med den smidde IP-adressen. Brannmuren tillater deretter tilgang til offerets maskin.

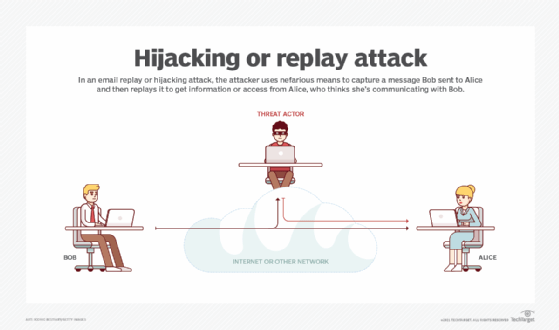

Angrep For øktkapring

et angrep for øktkapring kalles også et angrep for øktkapring. I den utnytter angriperen et sårbarhet i et nettverk eller datasystem og spiller øktinformasjonen til et tidligere autorisert system eller bruker. Angriperen stjeler en autorisert brukers økt-ID for å hente brukerens påloggingsinformasjon. Angriperen kan deretter bruke denne informasjonen til å etterligne den autoriserte brukeren.

et øktkapringsangrep skjer vanligvis over webapplikasjoner og programvare som bruker informasjonskapsler for godkjenning. Ved bruk av økt-ID-en kan angriperen få tilgang til et hvilket som helst nettsted og alle data som er tilgjengelige for systemet eller brukeren som blir etterlignet.

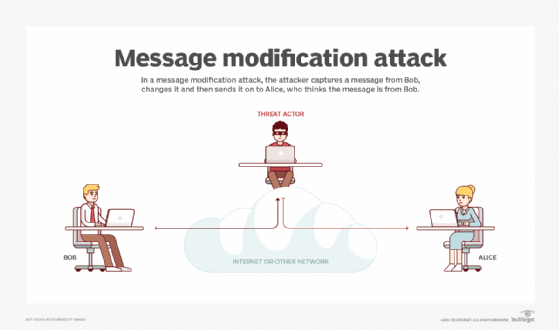

Angrep For Meldingsendring

i et angrep for meldingsendring endrer en inntrenger pakkehodeadresser for å lede en melding til et annet mål eller for å endre dataene på en målmaskin. Meldingsendringsangrep er vanligvis e-postbaserte angrep. Angriperen utnytter sikkerhetssvakheter i e-postprotokoller for å injisere skadelig innhold i e-postmeldingen. Angriperen kan sette inn skadelig innhold i meldingsteksten eller topptekstfeltene.

DoS-angrep

i Et DoS-angrep overvelder angriperne offerets system, nettverk eller nettsted med nettverkstrafikk, noe som gjør det vanskelig for legitime brukere å få tilgang til disse ressursene. To måter Et DoS-angrep kan oppstå inkluderer:

- Flom. Angriperen oversvømmer måldatamaskinen med internett-trafikk til det punktet at trafikken overvelder målsystemet. Målsystemet kan ikke svare på forespørsler eller behandle data, noe som gjør det utilgjengelig for legitime brukere.

- Misformede data. I stedet for å overbelaste et system med forespørsler, kan en angriper strategisk sende data som et offerets system ikke kan håndtere. For Eksempel kan Et DoS-angrep ødelegge systemminne, manipulere felt i nettverksprotokollpakker eller utnytte servere.

i en distribuert DoS (DDoS) utnytte, et stort antall kompromitterte systemer-også referert til som en botnet eller zombie hær-angripe et enkelt mål Med En DoS angrep. En DDoS bruker flere enheter og steder for å starte forespørsler og overvelde et offers system på samme måte Som Et DoS-angrep gjør.

hva er passive angrep?

Aktive angrep står i kontrast til passive angrep, der en uautorisert part overvåker nettverk og noen ganger søker etter åpne porter og sårbarheter. Passive angripere tar sikte på å samle inn informasjon om målet; de stjeler ikke eller endrer data. Passive angrep er imidlertid ofte en del av trinnene en angriper tar i forberedelse til et aktivt angrep.

Eksempler på passive angrep inkluderer:

- Krig kjøring. Dette er et trådløst nettverk rekognosering metode som innebærer kjøring eller vandre rundt med en bærbar datamaskin og bærbar Wi-Fi-aktivert trådløst Ethernet-kort for å finne usikrede trådløse nettverk. Når de er funnet, bruker disse angriperne disse nettverkene for å få ulovlig tilgang til datamaskiner og stjele konfidensiell informasjon.

- Dumpster dykking. Dette passive angrepet involverer inntrengere som søker etter informasjon om kasserte enheter eller for notater som inneholder passord i søppelkasser. Angriperen kan for eksempel hente informasjon fra harddisker eller andre lagringsmedier som ikke er riktig slettet.

slik forhindrer du et aktivt angrep

det er flere måter å motvirke et aktivt angrep på, inkludert følgende teknikker:

- Brannmurer og inntrengingsforebyggende systemer (IPSes). Brannmurer og IPSes er sikkerhetssystemer designet for å blokkere uautorisert tilgang til et nettverk. En brannmur er en del av nettverkssikkerhetsinfrastrukturen. Den overvåker all nettverkstrafikk for mistenkelig aktivitet og blokkerer noen den identifiserer. Den har også en liste over pålitelige avsendere og mottakere. På samme måte overvåker EN IPS nettverkstrafikk for ondsinnet aktivitet og virker når et angrep oppdages.

- Tilfeldige øktnøkler. En øktnøkkel er en midlertidig nøkkel opprettet under en kommunikasjonsøkt som brukes til å kryptere dataene som sendes mellom to parter. Når økten er ferdig, kasseres nøkkelen. Dette gir sikkerhet fordi nøklene bare er gyldige i en bestemt tidsperiode, noe som betyr at ingen andre kan bruke dem til å få tilgang til dataene etter at økten er avsluttet.

- engangspassord (OTPs). Disse passordene genereres automatisk numeriske eller alfanumeriske strenger av tegn som godkjenner brukere. De er bare gyldige for en bruk. OTPs ofte brukes i kombinasjon med et brukernavn og passord for å gi to-faktor autentisering.

- Kerberos-godkjenningsprotokoll. Denne godkjenningsprotokollen er et system for godkjenning av brukere for nettverkstjenester basert på betrodde tredjeparter. Det ble utviklet Ved Massachusetts Institute Of Technology på slutten Av 1980-tallet. Kerberos-godkjenning er En måte å bevise for en nettverkstjeneste at en bruker er som de sier de er. Det gir en single sign-on tjeneste som lar brukerne bruke samme påloggingsinformasjon (brukernavn og passord) for å få tilgang til flere programmer.

Lær hvordan du lager en strategi for cybersikkerhet for å forhindre aktive og andre typer angrep i denne veiledningen for planlegging av cybersikkerhet.

Leave a Reply