aktiivinen hyökkäys

mikä on aktiivinen hyökkäys?

aktiivinen hyökkäys on verkkohyökkäys, jossa hakkeri yrittää tehdä muutoksia kohteen tietoihin tai kohteeseen matkalla oleviin tietoihin.

aktiivisia hyökkäyksiä on useita eri tyyppejä. Kaikissa tapauksissa uhkaaja kuitenkin ryhtyy jonkinlaisiin toimiin järjestelmässä tai laitteissa olevien tietojen suhteen. Hyökkääjät voivat yrittää lisätä järjestelmään tietoja tai muuttaa tai hallita järjestelmässä jo olevia tietoja.

aktiivisten hyökkäysten tyypit

Seuraavassa on joitakin yleisimpiä aktiivisten hyökkäysten tyyppejä.

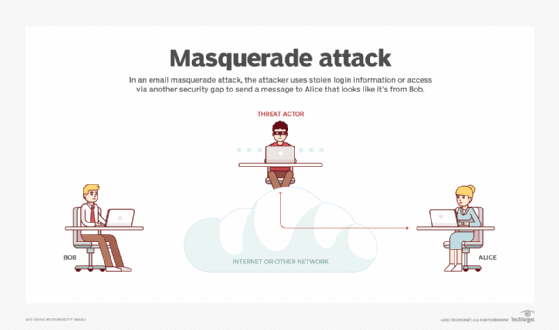

Naamiaishyökkäys

naamiaishyökkäyksessä tunkeutuja teeskentelee olevansa tietyn järjestelmän käyttäjä saadakseen pääsyn tai suurempia etuoikeuksia kuin mihin hänellä on lupa. Naamiaishyökkäyksiä tehdään useilla eri tavoilla, muun muassa seuraavilla:

- varastettujen kirjautumistunnusten (IDs) ja salasanojen käyttäminen;

- ohjelmien tietoturva-aukkojen löytäminen; ja

- tunnistautumisen ohittaminen

yritys voi tulla työntekijältä organisaation sisällä tai ulkopuoliselta uhkaajalta, joka käyttää yhteyttä julkiseen verkkoon. Heikko tunnistautuminen voi tarjota sisäänpääsypisteen naamiohyökkäykselle ja helpottaa hyökkääjän pääsyä sisään. Jos hyökkääjät saavat valtuutuksen ja pääsevät verkkoon käyttöoikeustasostaan riippuen, he saattavat pystyä muokkaamaan tai poistamaan organisaation tietoja. Tai ne voivat tehdä muutoksia verkon konfigurointi-ja reititystietoihin.

esimerkiksi ulkopuolinen hyökkääjä voi käyttää spoofed Internet Protocol (IP) – osoitteita ohittaakseen uhrin palomuurin ja päästäkseen luvattomasta lähteestä. Tätä varten hyökkääjä voi käyttää verkon nuuskijaa napatakseen IP-paketteja kohdekoneesta. Toisella laitteella lähetetään viesti palomuuriin väärennetyllä IP-osoitteella. Tämän jälkeen palomuuri sallii pääsyn uhrin koneelle.

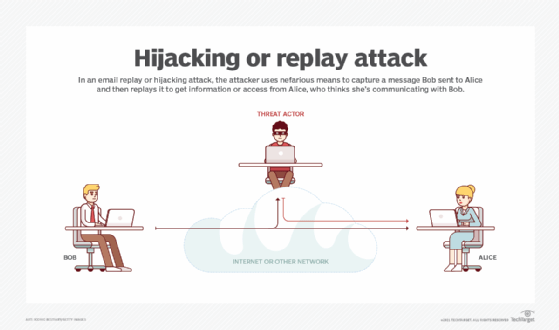

Session kaappaushyökkäys

session kaappaushyökkäystä kutsutaan myös session replay-hyökkäykseksi. Siinä hyökkääjä hyödyntää verkko-tai tietokonejärjestelmässä olevaa haavoittuvuutta ja toistaa aiemmin valtuutetun järjestelmän tai käyttäjän istuntotiedot. Hyökkääjä varastaa valtuutetun käyttäjän istuntotunnuksen saadakseen kyseisen käyttäjän kirjautumistiedot. Hyökkääjä voi sitten käyttää näitä tietoja esiintyäkseen valtuutettuna käyttäjänä.

istuntokaappaushyökkäys tapahtuu yleisesti verkkosovelluksissa ja ohjelmissa, jotka käyttävät evästeitä todennukseen. Istuntotunnuksen avulla hyökkääjä voi käyttää mitä tahansa sivustoa ja tietoja, jotka ovat järjestelmän tai tekeytyvän käyttäjän käytettävissä.

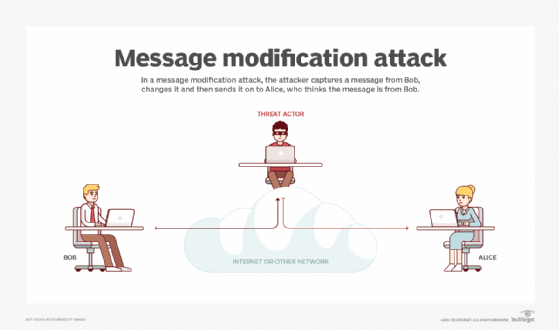

Message modification attack

in message modification attack, an tunkeilija changes packet header addresses to direct a message to a different destination or to modifying the data on a target machine. Viestien muokkaushyökkäykset ovat yleisesti sähköpostipohjaisia hyökkäyksiä. Hyökkääjä hyödyntää sähköpostiprotokollien tietoturvaheikkouksia ruiskuttaakseen sähköpostiviestiin haitallista sisältöä. Hyökkääjä voi lisätä haitallista sisältöä viestin runko-tai otsikkokenttään.

DoS-hyökkäys

palvelunestohyökkäyksessä (dos) hyökkääjät hukuttavat uhrin järjestelmän, verkon tai verkkosivuston verkkoliikenteeseen, mikä vaikeuttaa laillisten käyttäjien pääsyä näihin resursseihin. Kaksi tapaa dos hyökkäys voi tapahtua ovat:

- tulvii. Hyökkääjä tulvii kohdetietokoneeseen internet-liikennettä siinä määrin, että liikenne hukuttaa kohdejärjestelmän. Target-järjestelmä ei pysty vastaamaan mihinkään pyyntöihin tai käsittelemään mitään tietoja, jolloin se ei ole laillisten käyttäjien käytettävissä.

- epämuodostuneet tiedot. Sen sijaan, että hyökkääjä ylikuormittaisi järjestelmän pyynnöillä, hän saattaa strategisesti lähettää tietoja, joita uhrin järjestelmä ei pysty käsittelemään. DoS-hyökkäys voi esimerkiksi turmella järjestelmän muistia, manipuloida verkkoprotokollapakettien kenttiä tai hyödyntää palvelimia.

distributed DoS (DDoS) – hyväksikäytössä suuret määrät vaarantuneita järjestelmiä — joita kutsutaan myös botnetiksi tai zombiarmeijaksi — hyökkäävät yhteen kohteeseen DoS-hyökkäyksellä. Palvelunestohyökkäys käyttää useita laitteita ja sijainteja pyyntöjen käynnistämiseen ja hukuttaa uhrin järjestelmän samalla tavalla kuin DoS-hyökkäys.

mitä passiiviset hyökkäykset ovat?

aktiiviset hyökkäykset ovat ristiriidassa passiivisten hyökkäysten kanssa, joissa luvaton osapuoli tarkkailee verkkoja ja joskus etsii avoimia portteja ja haavoittuvuuksia. Passiiviset hyökkääjät pyrkivät keräämään tietoa kohteesta; he eivät varasta tai muuta tietoja. Passiiviset hyökkäykset ovat kuitenkin usein osa askeleita, jotka hyökkääjä ottaa valmistautuessaan aktiiviseen hyökkäykseen.

esimerkkejä passiivisista hyökkäyksistä ovat:

- sota-ajo. Tämä on langattoman verkon tiedustelumenetelmä, johon kuuluu ajaminen tai kävely kannettavan tietokoneen ja kannettavan Wi-Fi-yhteensopivan langattoman Ethernet-kortin avulla suojaamattomien langattomien verkkojen löytämiseksi. Löydettyään hyökkääjät käyttävät näitä verkkoja päästäkseen laittomasti käsiksi tietokoneisiin ja varastaakseen luottamuksellista tietoa.

- Roskasukellus. Tässä passiivisessa hyökkäyksessä tunkeilijat etsivät tietoa käytöstä poistetuista laitteista tai muistiinpanoja, jotka sisältävät salasanoja roskalaatikoista. Hyökkääjä voi esimerkiksi hakea kovalevyiltä tai muilta tallennusvälineiltä tietoja, joita ei ole kunnolla poistettu.

miten estää aktiivinen hyökkäys

on olemassa useita tapoja torjua aktiivinen hyökkäys, mukaan lukien seuraavat tekniikat:

- palomuurit ja tunkeutumisen ehkäisyjärjestelmät (IPSes). Palomuurit ja IPSes ovat turvajärjestelmiä, jotka on suunniteltu estämään luvaton pääsy verkkoon. Palomuuri on osa verkon turvallisuusinfrastruktuuria. Se tarkkailee kaikkea verkkoliikennettä epäilyttävän toiminnan varalta ja estää kaiken havaitsemansa. Siinä on myös lista luotetuista lähettäjistä ja vastaanottajista. Vastaavasti IPS valvoo verkkoliikennettä haitallisen toiminnan varalta ja toimii, kun hyökkäys havaitaan.

- satunnaiset istuntoavaimet. Istuntoavain on viestintäistunnon aikana luotu väliaikainen avain, jota käytetään salaamaan kahden osapuolen välillä kulkeva data. Kun istunto päättyy, avain hylätään. Tämä takaa turvallisuuden, koska avaimet ovat voimassa vain tietyn ajan, mikä tarkoittaa, että kukaan muu ei voi käyttää niitä tietoihin istunnon päätyttyä.

- kertaluonteiset salasanat (OTPs). Nämä salasanat luodaan automaattisesti numeerisia tai aakkosnumeerisia merkkijonoja, jotka todentavat käyttäjät. Ne ovat voimassa vain yhteen käyttöön. OTP: tä käytetään usein yhdessä käyttäjätunnuksen ja salasanan kanssa kaksivaiheisen todennuksen antamiseksi.

- Kerberos-todennusprotokolla. Tämä todennusprotokolla on järjestelmä, jolla käyttäjät todennetaan verkkopalveluihin, jotka perustuvat luotettaviin kolmansiin osapuoliin. Massachusetts Institute of Technologyssa 1980-luvun lopulla kehitetty Kerberos-tunnistautuminen on tapa todistaa verkkopalvelulle, että käyttäjä on se, kuka hän sanoo olevansa. Se tarjoaa yhden kirjautumispalvelun, jonka avulla käyttäjät voivat käyttää samoja kirjautumistunnuksia (käyttäjätunnus ja salasana) useiden sovellusten käyttämiseen.

Opi luomaan kyberturvallisuusstrategia aktiivisten ja muuntyyppisten hyökkäysten estämiseksi tässä kyberturvallisuuden suunnitteluoppaassa.

Leave a Reply