attacco attivo

Che cos’è un attacco attivo?

Un attacco attivo è un exploit di rete in cui un hacker tenta di apportare modifiche ai dati sul bersaglio o dati in rotta verso il bersaglio.

Esistono diversi tipi di attacchi attivi. Tuttavia, in tutti i casi, l’attore delle minacce esegue una sorta di azione sui dati nel sistema o sui dispositivi su cui risiedono i dati. Gli aggressori possono tentare di inserire dati nel sistema o modificare o controllare i dati già presenti nel sistema.

Tipi di attacchi attivi

Di seguito sono riportati alcuni dei tipi più comuni di attacchi attivi.

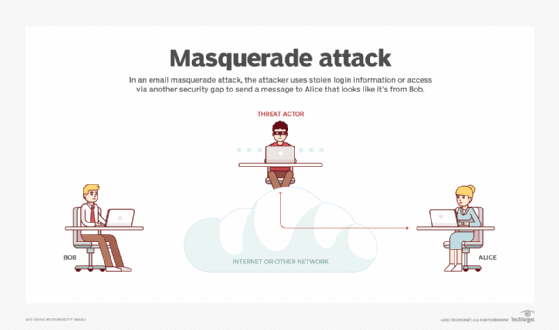

Attacco Masquerade

In un attacco masquerade, l’intruso finge di essere un particolare utente di un sistema per ottenere l’accesso o per ottenere privilegi maggiori di quelli autorizzati. Gli attacchi Masquerade sono condotti in diversi modi, tra cui i seguenti:

- utilizzo di identificativi di accesso rubati (ID) e password;

- ricerca di lacune di sicurezza nei programmi; e

- bypassando l’autenticazione

Un tentativo può provenire da un dipendente all’interno di un’organizzazione o da un attore esterno di minacce che utilizza una connessione alla rete pubblica. L’autenticazione debole può fornire un punto di ingresso per un attacco mascherato e rendere più facile per un utente malintenzionato ottenere l’ingresso. Se gli aggressori ricevono correttamente l’autorizzazione e entrano nella rete, a seconda del loro livello di privilegio, potrebbero essere in grado di modificare o eliminare i dati dell’organizzazione. Oppure possono apportare modifiche alla configurazione di rete e alle informazioni di routing.

Ad esempio, un utente malintenzionato esterno può utilizzare indirizzi IP (Internet Protocol) contraffatti per bypassare il firewall della vittima e ottenere l’accesso da una fonte non autorizzata. Per fare ciò, l’utente malintenzionato può utilizzare uno sniffer di rete per acquisire pacchetti IP dalla macchina di destinazione. Un altro dispositivo viene utilizzato per inviare un messaggio al firewall con l’indirizzo IP falsificato. Il firewall consente quindi l’accesso alla macchina della vittima.

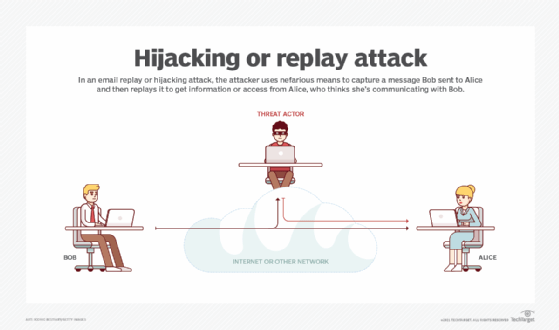

Attacco di dirottamento di sessione

Un attacco di dirottamento di sessione è anche chiamato attacco di replay di sessione. In esso, l’attaccante sfrutta una vulnerabilità in una rete o in un sistema informatico e riproduce le informazioni sulla sessione di un sistema o utente precedentemente autorizzato. L’utente malintenzionato ruba l’ID di sessione di un utente autorizzato per ottenere le informazioni di accesso dell’utente. L’utente malintenzionato può quindi utilizzare tali informazioni per impersonare l’utente autorizzato.

Un attacco di dirottamento di sessione si verifica comunemente su applicazioni Web e software che utilizzano i cookie per l’autenticazione. Con l’uso dell’ID di sessione, l’utente malintenzionato può accedere a qualsiasi sito e a qualsiasi dato disponibile al sistema o all’utente che viene impersonato.

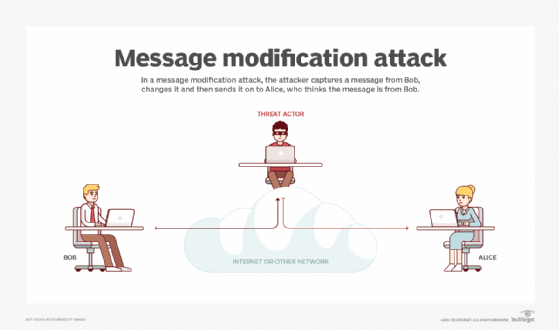

Attacco di modifica dei messaggi

In un attacco di modifica dei messaggi, un intruso altera gli indirizzi di intestazione dei pacchetti per indirizzare un messaggio a una destinazione diversa o per modificare i dati su una macchina di destinazione. Gli attacchi di modifica dei messaggi sono comunemente attacchi basati su e-mail. L’attaccante sfrutta i punti deboli di sicurezza nei protocolli di posta elettronica per iniettare contenuti dannosi nel messaggio di posta elettronica. L’utente malintenzionato può inserire contenuti dannosi nel corpo del messaggio o nei campi di intestazione.

Attacco DoS

In un attacco DOS (Denial-of-Service), gli aggressori sopraffanno il sistema, la rete o il sito Web della vittima con traffico di rete, rendendo difficile per gli utenti legittimi l’accesso a tali risorse. Due modi in cui un attacco DoS può verificarsi includono:

- Inondazioni. L’attaccante inonda il computer di destinazione con traffico Internet al punto che il traffico travolge il sistema di destinazione. Il sistema di destinazione non è in grado di rispondere a richieste o elaborare dati, rendendoli non disponibili agli utenti legittimi.

- Dati malformati. Invece di sovraccaricare un sistema con richieste, un utente malintenzionato può inviare strategicamente dati che il sistema di una vittima non può gestire. Ad esempio, un attacco DoS potrebbe danneggiare la memoria di sistema, manipolare i campi nei pacchetti del protocollo di rete o sfruttare i server.

In un exploit distribuito DoS (DDoS), un gran numero di sistemi compromessi-noto anche come botnet o esercito di zombi-attaccano un singolo bersaglio con un attacco DoS. Un DDoS utilizza più dispositivi e posizioni per lanciare richieste e sopraffare il sistema di una vittima nello stesso modo in cui un attacco DoS fa.

Cosa sono gli attacchi passivi?

Gli attacchi attivi contrastano con gli attacchi passivi, in cui una parte non autorizzata monitora le reti e talvolta esegue la scansione di porte aperte e vulnerabilità. Gli aggressori passivi mirano a raccogliere informazioni sull’obiettivo; non rubano o modificano i dati. Tuttavia, gli attacchi passivi sono spesso parte dei passi che un attaccante prende in preparazione per un attacco attivo.

Esempi di attacchi passivi includono:

- Guerra di guida. Si tratta di un metodo di ricognizione di rete wireless che comporta la guida o in giro con un computer portatile e scheda Ethernet wireless Wi-Fi-enabled portatile per trovare reti wireless non protette. Una volta trovati, questi aggressori usano queste reti per accedere illegalmente ai computer e rubare informazioni riservate.

- Immersione nel cassonetto. Questo attacco passivo coinvolge gli intrusi alla ricerca di informazioni sui dispositivi scartati o per le note contenenti password in bidoni della spazzatura. Ad esempio, l’utente malintenzionato può recuperare informazioni da dischi rigidi o altri supporti di memorizzazione che non sono stati correttamente cancellati.

Come prevenire un attacco attivo

Esistono diversi modi per contrastare un attacco attivo, incluse le seguenti tecniche:

- Firewall e sistemi di prevenzione delle intrusioni (IPSes). Firewall e IPSes sono sistemi di sicurezza progettati per bloccare l’accesso non autorizzato a una rete. Un firewall fa parte dell’infrastruttura di sicurezza della rete. Controlla tutto il traffico di rete per attività sospette e blocca qualsiasi identificazione. Ha anche un elenco di mittenti e ricevitori attendibili. Allo stesso modo, un IPS monitora il traffico di rete per attività dannose e agisce quando viene rilevato un attacco.

- Chiavi di sessione casuali. Una chiave di sessione è una chiave temporanea creata durante una sessione di comunicazione che viene utilizzata per crittografare i dati passati tra due parti. Al termine della sessione, la chiave viene scartata. Ciò fornisce sicurezza perché le chiavi sono valide solo per un periodo di tempo specifico, il che significa che nessun altro può utilizzarle per accedere ai dati dopo che la sessione è terminata.

- Password monouso (OTP). Queste password vengono generate automaticamente stringhe numeriche o alfanumeriche di caratteri che autenticano gli utenti. Sono validi solo per un uso. OTP spesso vengono utilizzati in combinazione con un nome utente e una password per fornire l’autenticazione a due fattori.

- Protocollo di autenticazione Kerberos. Questo protocollo di autenticazione è un sistema per l’autenticazione degli utenti per i servizi di rete basato su terze parti attendibili. E ‘ stato sviluppato presso il Massachusetts Institute of Technology alla fine del 1980. Autenticazione Kerberos è un modo per dimostrare a un servizio di rete che un utente è chi dicono di essere. Fornisce un servizio Single Sign-on che consente agli utenti di utilizzare le stesse credenziali di accesso (nome utente e password) per accedere a più applicazioni.

Scopri come creare una strategia di sicurezza informatica per prevenire attacchi attivi e di altro tipo in questa guida alla pianificazione della sicurezza informatica.

Leave a Reply