ataque ativo

o que é um ataque ativo?

um ataque ativo é uma exploração de rede na qual um hacker tenta fazer alterações nos dados no alvo ou nos dados a caminho do alvo.

existem vários tipos diferentes de ataques ativos. No entanto, em todos os casos, o ator de ameaça toma algum tipo de ação sobre os dados no sistema ou os dispositivos em que os dados residem. Os invasores podem tentar inserir dados no sistema ou alterar ou controlar dados que já estão no sistema.

Tipos de ataques ativos

o Que se segue são alguns dos tipos mais comuns de ataques ativos.

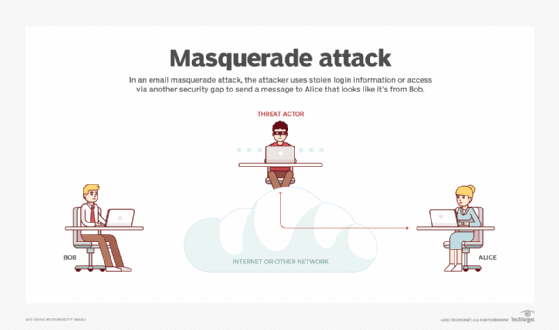

ataque de máscaras

em um ataque de máscaras, o intruso finge ser um usuário específico de um sistema para obter acesso ou obter privilégios maiores do que os autorizados. Os ataques de máscaras são realizados de várias maneiras diferentes, incluindo o seguinte:

- usando identificações de login roubadas (IDs) e senhas;

- encontrando lacunas de segurança em programas; e

- ignorando a autenticação

uma tentativa pode vir de um funcionário dentro de uma organização ou de um ator de ameaça externo usando uma conexão com a rede pública. A autenticação fraca pode fornecer um ponto de entrada para um ataque de máscaras e facilitar a entrada de um invasor. Se os invasores receberem autorização e entrarem na rede, dependendo do nível de privilégio, poderão modificar ou excluir os dados da organização. Ou eles podem fazer alterações na configuração de rede e informações de roteamento.

por exemplo, um invasor externo pode usar endereços IP (spoofed Internet Protocol) para contornar o firewall da vítima e obter acesso de uma fonte não autorizada. Para fazer isso, o invasor pode usar um sniffer de rede para capturar pacotes IP da máquina de destino. Outro dispositivo é usado para enviar uma mensagem ao firewall com o endereço IP forjado. O firewall permite o acesso à máquina da vítima.

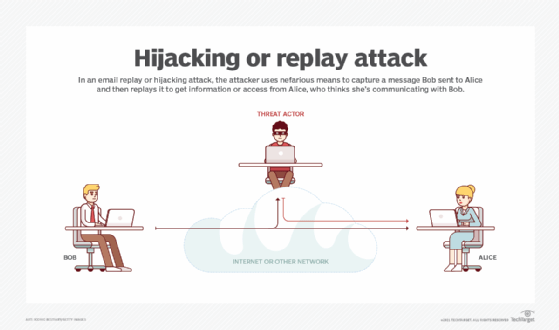

ataque de sequestro de sessão

um ataque de sequestro de sessão também é chamado de ataque de repetição de sessão. Nele, o invasor aproveita uma vulnerabilidade em uma rede ou sistema de computador e reproduz as informações de sessão de um sistema ou usuário autorizado anteriormente. O invasor rouba o ID de sessão de um usuário autorizado para obter as informações de login desse usuário. O invasor pode então usar essas informações para se passar pelo usuário autorizado.

um ataque de sequestro de sessão geralmente ocorre em aplicativos da web e software que usam cookies para Autenticação. Com o uso do ID da sessão, o invasor pode acessar qualquer site e quaisquer dados disponíveis para o sistema ou o usuário que está sendo representado.

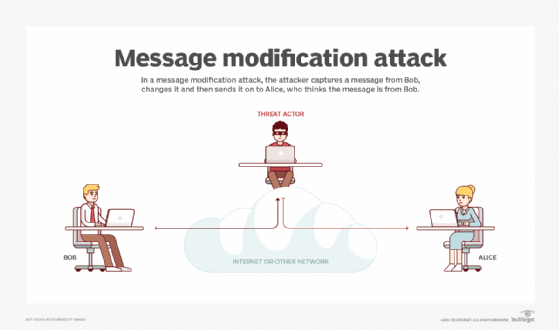

ataque de modificação de mensagem

em um ataque de modificação de mensagem, um intruso altera os endereços do cabeçalho do pacote para direcionar uma mensagem para um destino diferente ou para modificar os dados em uma máquina de destino. Os ataques de modificação de mensagens são comumente ataques baseados em E-mail. O invasor aproveita os pontos fracos de segurança nos protocolos de E-mail para injetar conteúdo malicioso na mensagem de E-mail. O invasor pode inserir conteúdo malicioso nos campos corpo ou cabeçalho da mensagem.

ataque DoS

em um ataque de negação de serviço (DoS), os invasores sobrecarregam o sistema, a rede ou o site da vítima com tráfego de rede, dificultando o acesso desses recursos aos usuários legítimos. Duas maneiras pelas quais um ataque DoS pode ocorrer incluem:

- inundações. O invasor inunda o computador de destino com tráfego na internet a ponto de o tráfego sobrecarregar o sistema de destino. O sistema de destino é incapaz de responder a quaisquer solicitações ou processar quaisquer dados, tornando-os indisponíveis para usuários legítimos.

- dados malformados. Em vez de sobrecarregar um sistema com solicitações, um invasor pode enviar estrategicamente dados que o sistema da vítima não pode lidar. Por exemplo, um ataque DoS pode corromper a memória do sistema, manipular campos nos pacotes de Protocolo de rede ou explorar servidores.

em uma exploração distribuída DoS (DDoS), um grande número de sistemas comprometidos-também chamados de botnet ou exército de zumbis-atacam um único alvo com um ataque DoS. Um DDoS usa vários dispositivos e locais para iniciar solicitações e sobrecarregar o sistema de uma vítima da mesma forma que um ataque DoS.

o que são ataques passivos?

ataques ativos contrastam com ataques passivos, nos quais uma parte não autorizada monitora redes e, às vezes, verifica portas e vulnerabilidades abertas. Os invasores passivos visam coletar informações sobre o alvo; eles não roubam ou alteram dados. No entanto, os ataques passivos geralmente fazem parte das etapas que um invasor toma na preparação para um ataque ativo.

exemplos de ataques passivos incluem:

- condução de guerra. Este é um método de reconhecimento de rede sem fio que envolve dirigir ou andar com um laptop e uma placa Ethernet sem fio Portátil habilitada para Wi-Fi para encontrar redes sem fio não seguras. Uma vez encontrados, esses invasores usam essas redes para acessar ilegalmente computadores e roubar informações confidenciais.

- Dumpster diving. Esse ataque passivo envolve intrusos que buscam informações em dispositivos descartados ou notas contendo senhas em lixeiras. Por exemplo, o invasor pode recuperar informações de discos rígidos ou outras mídias de armazenamento que não foram apagadas corretamente.

Como evitar um ataque ativo

Existem várias maneiras para combater um ataque ativo, incluindo as seguintes técnicas:

- Firewalls e sistemas de prevenção de intrusões (IPSes). Firewalls e IPSes são sistemas de segurança projetados para bloquear o acesso não autorizado a uma rede. Um firewall faz parte da infraestrutura de segurança de rede. Ele monitora todo o tráfego de rede em busca de atividades suspeitas e bloqueia qualquer identificação. Ele também tem uma lista de remetentes e receptores confiáveis. Da mesma forma, um IPS monitora o tráfego da rede em busca de atividades maliciosas e atua quando um ataque é detectado.

- chaves de sessão aleatórias. Uma chave de sessão é uma chave temporária criada durante uma sessão de comunicação que é usada para criptografar os dados passados entre duas partes. Uma vez que a sessão termina, a chave é descartada. Isso fornece segurança porque as chaves são válidas apenas por um período de tempo específico, o que significa que ninguém mais pode usá-las para acessar os dados após o término da sessão.

- senhas únicas (OTPs). Essas senhas são automaticamente geradas cadeias numéricas ou alfanuméricas de caracteres que autenticam os usuários. Eles são válidos apenas para um uso. OTPs geralmente são usados em combinação com um nome de usuário e senha para fornecer autenticação de dois fatores.

- Protocolo de autenticação Kerberos. Este protocolo de autenticação é um sistema para autenticar usuários para serviços de rede com base em terceiros confiáveis. Foi desenvolvido no Instituto de tecnologia de Massachusetts no final dos anos 1980. a autenticação Kerberos é uma maneira de provar a um serviço de rede que um usuário é quem eles dizem ser. Ele fornece um único serviço de logon que permite aos usuários usar as mesmas credenciais de login (nome de usuário e senha) para acessar vários aplicativos.

Saiba como criar uma estratégia de cibersegurança para prevenir ataques ativos e outros tipos de ataques neste guia de planejamento de cibersegurança.

Leave a Reply