aktywny atak

co to jest aktywny atak?

aktywny atak to exploit sieciowy, w którym haker próbuje wprowadzić zmiany w danych na celu lub danych w drodze do celu.

istnieje kilka różnych typów aktywnych ataków. Jednak we wszystkich przypadkach podmiot zagrożenia podejmuje pewne działania na danych w systemie lub urządzeniach, na których dane znajdują się. Atakujący mogą próbować wstawić dane do systemu lub zmienić lub kontrolować dane, które już są w systemie.

rodzaje aktywnych ataków

Oto niektóre z najczęstszych typów aktywnych ataków.

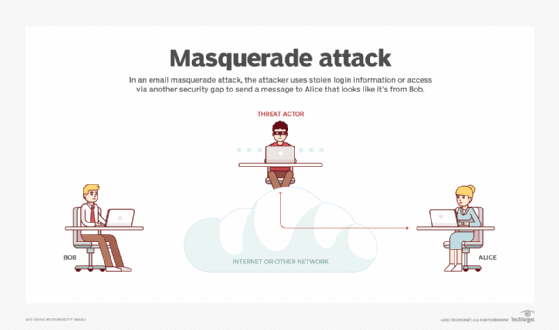

atak Maskaradowy

w ataku maskaradowym Intruz udaje konkretnego użytkownika systemu, aby uzyskać dostęp lub uzyskać większe uprawnienia niż są upoważnione. Ataki maskaradowe są przeprowadzane na kilka różnych sposobów, w tym następujące:

- używanie skradzionych identyfikatorów logowania (IDs) i haseł;

- znajdowanie luk bezpieczeństwa w programach; i

- omijanie uwierzytelniania

próba może pochodzić od pracownika wewnątrz organizacji lub od zewnętrznego podmiotu zagrożonego za pomocą połączenia z siecią publiczną. Słabe uwierzytelnianie może stanowić punkt wejścia do ataku maskarady i ułatwić atakującemu uzyskanie dostępu. Jeśli atakujący pomyślnie uzyskają autoryzację i wejdą do sieci, w zależności od poziomu uprawnień mogą być w stanie zmodyfikować lub usunąć dane organizacji. Mogą też wprowadzać zmiany do informacji o konfiguracji sieci i routingu.

na przykład zewnętrzny atakujący może używać fałszywych adresów protokołu internetowego (IP), aby ominąć zaporę sieciową ofiary i uzyskać dostęp od nieautoryzowanego źródła. Aby to zrobić, atakujący może użyć sniffera sieciowego do przechwytywania pakietów IP z komputera docelowego. Inne urządzenie służy do wysyłania wiadomości do zapory z podrobionym adresem IP. Firewall umożliwia dostęp do maszyny ofiary.

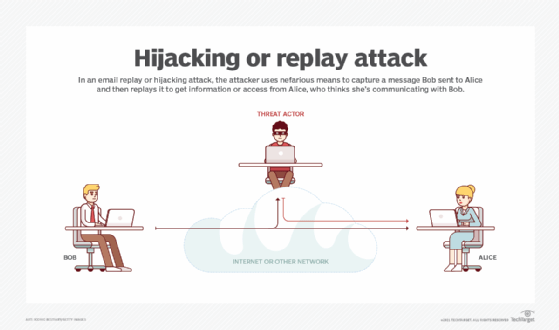

atak przejęcia sesji

atak przejęcia sesji jest również nazywany atakiem powtórki sesji. W nim atakujący wykorzystuje lukę w sieci lub systemie komputerowym i odtwarza informacje o sesji wcześniej autoryzowanego systemu lub użytkownika. Atakujący kradnie identyfikator sesji autoryzowanego użytkownika, aby uzyskać informacje logowania tego użytkownika. Atakujący może następnie użyć tych informacji do podszywania się pod autoryzowanego użytkownika.

atak przejęcia sesji często występuje w aplikacjach internetowych i oprogramowaniu, które używają plików cookie do uwierzytelniania. Korzystając z identyfikatora sesji, atakujący może uzyskać dostęp do dowolnej witryny i wszelkich danych dostępnych dla systemu lub podszywającego się użytkownika.

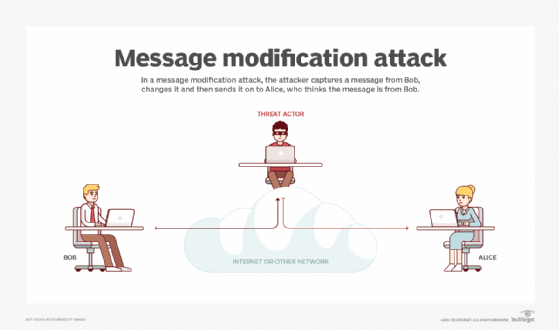

atak modyfikacji wiadomości

w ataku modyfikacji wiadomości Intruz zmienia adresy nagłówków pakietów, aby skierować wiadomość do innego miejsca docelowego lub zmodyfikować dane na komputerze docelowym. Ataki modyfikacji wiadomości są zwykle atakami e-mailowymi. Atakujący wykorzystuje słabości zabezpieczeń protokołów e-mail, aby wstrzyknąć złośliwą zawartość do wiadomości e-mail. Atakujący może wstawić złośliwą zawartość do treści wiadomości lub pól nagłówka.

atak DoS

W przypadku ataku typu denial-of-service (DoS) atakujący przytłaczają system, sieć lub witrynę ofiary ruchem sieciowym, co utrudnia legalnym użytkownikom dostęp do tych zasobów. Dwa sposoby ataku DoS to:

- Powódź. Atakujący zalewa komputer docelowy ruchem internetowym do tego stopnia, że ruch przytłacza system docelowy. System docelowy nie jest w stanie odpowiedzieć na żadne żądania ani przetwarzać żadnych danych, co czyni je niedostępnymi dla uprawnionych użytkowników.

- Zamiast przeciążać system żądaniami, atakujący może strategicznie wysyłać dane, z którymi system ofiary nie może sobie poradzić. Na przykład atak DoS może uszkodzić pamięć systemową, manipulować polami w pakietach protokołu sieciowego lub wykorzystywać serwery.

w rozproszonym exploicie DoS (DDoS), duża liczba skompromitowanych systemów-określanych również jako botnet lub armia zombie-atakuje pojedynczy cel atakiem DoS. DDoS wykorzystuje wiele urządzeń i lokalizacji do uruchamiania żądań i przytłaczania systemu ofiary w taki sam sposób, jak atak DoS.

czym są ataki pasywne?

aktywne ataki kontrastują z atakami pasywnymi, w których nieautoryzowana strona monitoruje sieci i czasami skanuje w poszukiwaniu otwartych portów i luk w zabezpieczeniach. Pasywni napastnicy dążą do zbierania informacji o celu; nie kradną ani nie zmieniają danych. Jednak ataki pasywne są często częścią kroków, które atakujący podejmuje w celu przygotowania do aktywnego ataku.

przykładami ataków pasywnych są:

- Jazda wojenna. Jest to metoda rozpoznania sieci bezprzewodowej, która polega na jeździe lub chodzeniu z laptopem i przenośną kartą bezprzewodową Ethernet z obsługą Wi-Fi w celu znalezienia niezabezpieczonych sieci bezprzewodowych. Po znalezieniu, Ci napastnicy używają tych sieci do nielegalnego dostępu do komputerów i kradzieży poufnych informacji.

- nurkowanie na śmietniku. Ten pasywny atak polega na tym, że intruzi szukają informacji o porzuconych urządzeniach lub notatek zawierających hasła w koszach na śmieci. Na przykład atakujący może pobrać informacje z dysków twardych lub innych nośników pamięci, które nie zostały prawidłowo usunięte.

jak zapobiec aktywnemu atakowi

istnieje kilka sposobów przeciwdziałania aktywnemu atakowi, w tym następujące techniki:

- zapory sieciowe i systemy zapobiegania włamaniom (IPSes). Firewalle i ipsy to Systemy bezpieczeństwa zaprojektowane w celu blokowania nieautoryzowanego dostępu do sieci. Firewall jest częścią infrastruktury bezpieczeństwa sieci. Monitoruje cały ruch sieciowy pod kątem podejrzanej aktywności i blokuje wszelkie zidentyfikowane. Posiada również listę zaufanych nadawców i odbiorców. Podobnie, IPS monitoruje ruch sieciowy pod kątem złośliwej aktywności i działa w przypadku wykrycia ataku.

- losowe klucze sesji. Klucz sesji jest tymczasowym kluczem utworzonym podczas sesji komunikacyjnej, który służy do szyfrowania danych przekazywanych między dwiema stronami. Po zakończeniu sesji klucz jest odrzucany. Zapewnia to bezpieczeństwo, ponieważ klucze są ważne tylko przez określony czas, co oznacza, że nikt inny nie może ich użyć, aby uzyskać dostęp do danych po zakończeniu sesji.

- hasła jednorazowe (OTP). Hasła te są automatycznie generowane numeryczne lub alfanumeryczne ciągi znaków, które uwierzytelniają użytkowników. Są one ważne tylko do jednego użycia. OTP są często używane w połączeniu z nazwą użytkownika i hasłem w celu zapewnienia uwierzytelniania dwuskładnikowego.

- protokół uwierzytelniania Kerberos. Ten protokół uwierzytelniania jest systemem uwierzytelniania użytkowników usług sieciowych opartych na zaufanych firmach trzecich. Został opracowany w Massachusetts Institute of Technology pod koniec lat 80. uwierzytelnianie Kerberos jest sposobem udowodnienia serwisowi sieciowemu, że użytkownik jest tym, za kogo się podaje. Zapewnia pojedynczą usługę logowania, która umożliwia użytkownikom korzystanie z tych samych danych logowania (nazwy użytkownika i hasła) w celu uzyskania dostępu do wielu aplikacji.

dowiedz się, jak stworzyć strategię bezpieczeństwa cybernetycznego, aby zapobiec aktywnym i innym rodzajom ataków, w tym przewodniku planowania bezpieczeństwa cybernetycznego.

Leave a Reply