활성 공격

활성 공격이란 무엇입니까?

활성 공격은 해커가 대상의 데이터 또는 대상으로가는 도중에 데이터를 변경하려고 시도하는 네트워크 악용입니다.

다양한 유형의 활성 공격이 있습니다. 그러나 모든 경우에 위협 행위자는 시스템의 데이터나 데이터가 상주하는 장치에 대해 일종의 조치를 취합니다. 공격자는 시스템에 데이터를 삽입하거나 시스템에 이미 있는 데이터를 변경하거나 제어하려고 시도할 수 있습니다.

활성 공격 유형

다음은 가장 일반적인 활성 공격 유형입니다.

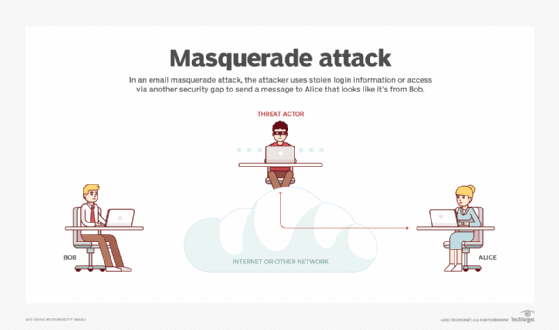

가장 무도회 공격

가장 무도회 공격에서 침입자는 액세스 권한을 얻거나 권한이 부여 된 것보다 더 큰 권한을 얻기 위해 시스템의 특정 사용자 인 척합니다. 가장 무도회 공격은 다음을 포함하여 여러 가지 방법으로 수행됩니다:

- 도난당한 로그인 식별 및 암호 사용;

- 프로그램의 보안 격차 찾기; 그리고

- 인증을 우회

시도는 조직 내부의 직원 또는 공용 네트워크에 대한 연결을 사용하는 외부 위협 행위자로부터 발생할 수 있습니다. 약한 인증은 가장 무도회 공격에 대한 진입 지점을 제공하고 공격자가 쉽게 진입 할 수 있도록합니다. 공격자가 권한 수준에 따라 권한 부여를 성공적으로 받고 네트워크에 진입하면 조직의 데이터를 수정하거나 삭제할 수 있습니다. 또는 네트워크 구성 및 라우팅 정보를 변경할 수 있습니다.

예를 들어,외부 공격자는 스푸핑된 인터넷 프로토콜 주소를 사용하여 피해자의 방화벽을 우회하여 권한 없는 소스에서 액세스할 수 있습니다. 이렇게 하려면 공격자는 네트워크 스니퍼를 사용하여 대상 컴퓨터에서 패킷을 캡처할 수 있습니다. 다른 장치는 위조된 아이피 주소를 가진 방호벽에 메시지를 보내기 위하여 이용됩니다. 방화벽은 피해자의 컴퓨터에 대한 액세스를 허용합니다.

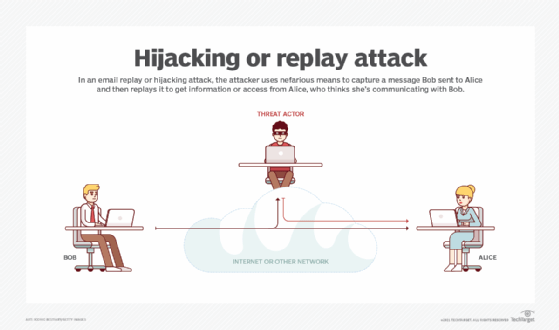

세션 하이재킹 공격

세션 하이재킹 공격은 세션 재생 공격이라고도 합니다. 공격자는 네트워크 또는 컴퓨터 시스템의 취약점을 활용하고 이전에 승인된 시스템 또는 사용자의 세션 정보를 재생합니다. 공격자는 인증된 사용자의 세션 아이디를 훔쳐 해당 사용자의 로그인 정보를 가져옵니다. 그런 다음 공격자는 해당 정보를 사용하여 권한이 있는 사용자를 가장할 수 있습니다.

세션 하이재킹 공격은 일반적으로 인증을 위해 쿠키를 사용하는 웹 응용 프로그램 및 소프트웨어에서 발생합니다. 공격자는 세션 아이디를 사용하여 시스템 또는 가장 중인 사용자가 사용할 수 있는 모든 사이트 및 데이터에 액세스할 수 있습니다.

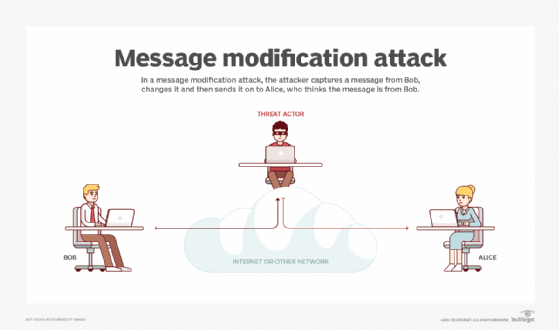

메시지 수정 공격

메시지 수정 공격에서 침입자는 패킷 헤더 주소를 변경하여 메시지를 다른 대상으로 전송하거나 대상 컴퓨터의 데이터를 수정합니다. 메시지 수정 공격은 일반적으로 이메일 기반 공격입니다. 공격자는 전자 메일 프로토콜의 보안 약점을 활용하여 전자 메일 메시지에 악성 콘텐츠를 삽입합니다. 공격자는 메시지 본문이나 헤더 필드에 악성 콘텐츠를 삽입할 수 있습니다.

도스 공격

서비스 거부 공격에서 공격자는 피해자의 시스템,네트워크 또는 웹 사이트를 네트워크 트래픽으로 압도하여 합법적 인 사용자가 이러한 리소스에 액세스하기 어렵게 만듭니다. 도스 공격이 발생할 수있는 두 가지 방법은 다음과 같습니다:

- 홍수. 공격자는 트래픽이 대상 시스템을 압도하는 지점까지 대상 컴퓨터에 인터넷 트래픽을 범람시킵니다. 대상 시스템은 모든 요청에 응답하거나 데이터를 처리 할 수 없으므로 합법적 인 사용자가 사용할 수 없습니다.

- 잘못된 데이터. 공격자는 요청으로 시스템을 오버로드하는 대신 피해자의 시스템이 처리할 수 없는 데이터를 전략적으로 보낼 수 있습니다. 예를 들어,도스 공격은 시스템 메모리를 손상 시키거나 네트워크 프로토콜 패킷의 필드를 조작하거나 서버를 악용 할 수 있습니다.

분산 도스(디도스)익스플로잇에서는 봇넷 또는 좀비 군대라고도 하는 많은 수의 손상된 시스템이 도스 공격으로 단일 대상을 공격합니다. 디도스는 여러 장치와 위치를 사용하여 요청을 시작하고 도스 공격과 같은 방식으로 피해자의 시스템을 압도합니다.

수동 공격이란 무엇입니까?

능동 공격은 수동 공격과 대조되며,권한 없는 당사자가 네트워크를 모니터링하고 때로는 열린 포트 및 취약점을 검색합니다. 수동적 공격자는 대상에 대한 정보를 수집하는 것을 목표로하며 데이터를 훔치거나 변경하지 않습니다. 그러나 수동 공격은 종종 공격자가 적극적인 공격에 대비하는 단계의 일부입니다.

수동 공격의 예는 다음과 같습니다:

- 전쟁 운전. 이 운전 또는 보안되지 않은 무선 네트워크를 찾기 위해 노트북 컴퓨터와 휴대용 와이파이 지원 무선 이더넷 카드와 함께 산책 포함하는 무선 네트워크 정찰 방법이다. 일단 발견되면 이러한 공격자는 이러한 네트워크를 사용하여 컴퓨터에 불법적으로 액세스하고 기밀 정보를 훔칩니다.

- 쓰레기통 다이빙. 이 수동 공격에는 침입자가 폐기 된 장치에 대한 정보 또는 휴지통에 암호가 포함 된 메모를 검색하는 것이 포함됩니다. 예를 들어 공격자는 제대로 지워지지 않은 하드 드라이브 또는 기타 저장 매체에서 정보를 검색 할 수 있습니다.

활성 공격을 방지하는 방법

다음 기술을 포함하여 활성 공격에 대응하는 방법에는 여러 가지가 있습니다:

- 방화벽 및 침입 방지 시스템 방화벽과 입력은 네트워크에 대한 무단 액세스를 차단하도록 설계된 보안 시스템입니다. 방화벽은 네트워크 보안 인프라의 일부입니다. 의심스러운 활동에 대한 모든 네트워크 트래픽을 모니터링하고 식별 한 모든 것을 차단합니다. 또한 신뢰할 수있는 보낸 사람 및 수신자의 목록이 있습니다. 마찬가지로,인공 지능은 악의적 인 활동에 대한 네트워크 트래픽을 모니터링하고 공격이 감지 될 때 작동합니다.

- 무작위 세션 키. 세션 키는 두 당사자 간에 전달된 데이터를 암호화하는 데 사용되는 통신 세션 중에 생성된 임시 키입니다. 세션이 종료되면 키가 삭제됩니다. 즉,세션이 종료된 후에는 아무도 키를 사용하여 데이터에 액세스할 수 없습니다.2435>일회성 암호. 이러한 암호는 사용자를 인증하는 문자의 숫자 또는 영숫자 문자열로 자동으로 생성됩니다. 그들은 하나의 사용에 대해서만 유효합니다. 2 단계 인증을 제공하기 위해 사용자 이름과 암호를 조합하여 사용하는 경우가 많습니다.

- 커베로스 인증 프로토콜. 이 인증 프로토콜은 신뢰할 수있는 제 3 자를 기반으로 네트워크 서비스에 대한 사용자를 인증하는 시스템입니다. 그것은 1980 년대 후반에 매사 추세 츠 공과 대학에서 개발 되었다. 사용자가 동일한 로그인 자격 증명(사용자 이름 및 암호)을 사용하여 여러 응용 프로그램에 액세스 할 수있는 단일 사인온 서비스를 제공합니다.

이 사이버 보안 계획 가이드에서 활성 및 기타 유형의 공격을 방지하기 위한 사이버 보안 전략을 수립하는 방법을 알아봅니다.

Leave a Reply