actieve aanval

Wat is een actieve aanval?

een actieve aanval is een netwerkexploitatie waarbij een hacker probeert wijzigingen aan te brengen in de gegevens op het doel of op weg naar het doel.

er zijn verschillende soorten actieve aanvallen. Echter, in alle gevallen, de dreiging acteur neemt een soort van actie op de gegevens in het systeem of de apparaten de gegevens zich op. Aanvallers kunnen proberen om gegevens in het systeem in te voegen of te wijzigen of te controleren gegevens die al in het systeem.

soorten actieve aanvallen

hieronder volgen enkele van de meest voorkomende soorten actieve aanvallen.

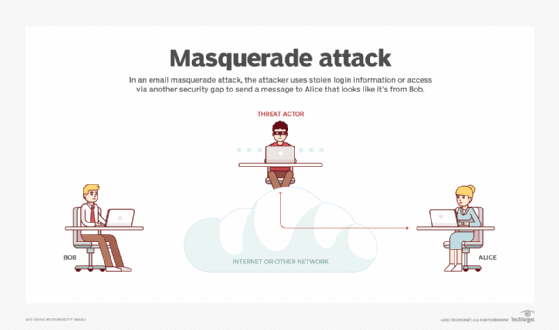

Masquerade attack

bij een masquerade attack doet de indringer zich voor een bepaalde gebruiker van een systeem te zijn om toegang te krijgen of om grotere privileges te krijgen dan waarvoor ze geautoriseerd zijn. Masquerade aanvallen worden uitgevoerd op verschillende manieren, waaronder de volgende:

- met behulp van gestolen login identificaties (ID ‘s) en wachtwoorden;

- beveiligingslacunes in programma’ s vinden; en

- het omzeilen van de authenticatie

een poging kan komen van een werknemer binnen een organisatie of van een externe bedreiging actor die gebruik maakt van een verbinding met het openbare netwerk. Zwakke authenticatie kan een toegangspunt bieden voor een gemaskerde aanval en het gemakkelijk maken voor een aanvaller om toegang te krijgen. Als aanvallers met succes autorisatie ontvangen en voer het netwerk, afhankelijk van hun privilege niveau, ze kunnen in staat zijn om de gegevens van de organisatie te wijzigen of te verwijderen. Of ze kunnen wijzigingen aanbrengen in de netwerkconfiguratie en routeringsinformatie.

een externe aanvaller kan bijvoorbeeld IP-adressen (spoofed Internet Protocol) gebruiken om de firewall van het slachtoffer te omzeilen en toegang te krijgen van een onbevoegde bron. Om dit te doen, kan de aanvaller een Netwerk sniffer gebruiken om IP-pakketten van de doelmachine vast te leggen. Een ander apparaat wordt gebruikt om een bericht naar de firewall te sturen met het vervalste IP-adres. De firewall geeft dan toegang tot de machine van het slachtoffer.

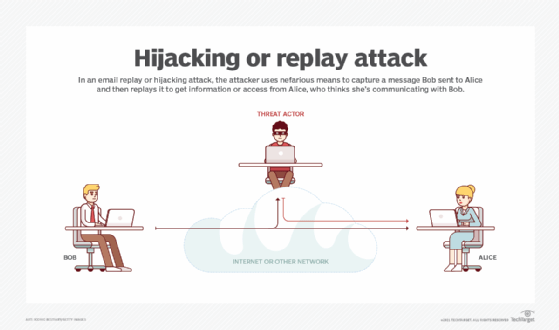

Session hijacking attack

een session hijacking attack wordt ook wel een session replay attack genoemd. Daarin, de aanvaller maakt gebruik van een kwetsbaarheid in een netwerk of computersysteem en herhaalt de sessie-informatie van een eerder geautoriseerd systeem of gebruiker. De aanvaller steelt sessie-ID van een geautoriseerde gebruiker om de login-informatie van die gebruiker te krijgen. De aanvaller kan die informatie vervolgens gebruiken om de geautoriseerde gebruiker te imiteren.

een aanval op sessiekaping vindt gewoonlijk plaats via webapplicaties en software die cookies gebruiken voor authenticatie. Met het gebruik van de sessie-ID, kan de aanvaller toegang krijgen tot elke site en alle gegevens die beschikbaar zijn voor het systeem of de gebruiker die wordt geïmiteerd.

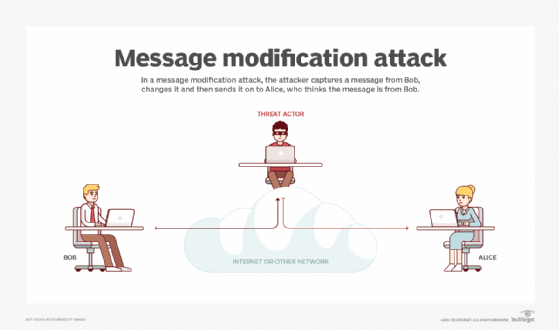

bericht modificatieaanval

bij een bericht modificatieaanval verandert een indringer pakketheaderadressen om een bericht naar een andere bestemming te leiden of om de gegevens op een doelmachine te wijzigen. Bericht modificatie aanvallen zijn meestal e-mail gebaseerde aanvallen. De aanvaller maakt gebruik van beveiligingsproblemen in e-mailprotocollen om kwaadaardige inhoud in het e-mailbericht te injecteren. De aanvaller kan schadelijke inhoud invoegen in de berichttekst of header velden.

DoS aanval

bij een denial-of-service (DoS) aanval, overweldigen de aanvallers het systeem, het netwerk of de website van het slachtoffer met netwerkverkeer, waardoor het voor legitieme gebruikers moeilijk is om toegang te krijgen tot deze bronnen. Twee manieren waarop een DoS aanval kan optreden zijn::

- overstroming. De aanvaller overstroomt de doelcomputer met internetverkeer tot het punt dat het verkeer het doelsysteem overweldigt. Het doelsysteem kan niet reageren op verzoeken of gegevens verwerken, waardoor het niet beschikbaar is voor legitieme gebruikers.

- onjuiste gegevens. In plaats van een systeem te overbelasten met verzoeken, kan een aanvaller strategisch gegevens verzenden die het systeem van een slachtoffer niet aankan. Een DoS-aanval kan bijvoorbeeld het systeemgeheugen beschadigen, velden in de netwerkprotocolpakketten manipuleren of servers exploiteren.

in een distributed DoS (DDoS) exploit vallen grote aantallen gecompromitteerde systemen — ook wel een botnet of zombie leger genoemd — een enkel doel aan met een DoS aanval. Een DDoS maakt gebruik van meerdere apparaten en locaties om verzoeken te starten en overweldigen systeem van een slachtoffer op dezelfde manier een DoS-aanval doet.

wat zijn passieve aanvallen?

actieve aanvallen contrasteren met passieve aanvallen, waarbij een onbevoegde partij netwerken controleert en soms scant op open poorten en kwetsbaarheden. Passieve aanvallers streven ernaar om informatie te verzamelen over het doel; ze niet stelen of gegevens te wijzigen. Echter, passieve aanvallen zijn vaak onderdeel van de stappen die een aanvaller neemt ter voorbereiding op een actieve aanval.

voorbeelden van passieve aanvallen zijn::

- oorlog rijden. Dit is een draadloze netwerkverkenningsmethode waarbij u met een laptopcomputer en een draagbare Wi-Fi-enabled draadloze Ethernet-kaart rijdt of rondloopt om onbeveiligde draadloze netwerken te vinden. Eenmaal gevonden, deze aanvallers gebruiken deze netwerken om illegaal toegang tot computers en stelen vertrouwelijke informatie.

- Afvalcontainerduiken. Deze passieve aanval gaat indringers zoeken naar informatie op afgedankte apparaten of voor notities met wachtwoorden in Prullenbakken. De aanvaller kan bijvoorbeeld informatie ophalen van harde schijven of andere opslagmedia die niet goed zijn gewist.

hoe een actieve aanval te voorkomen

er zijn verschillende manieren om een actieve aanval tegen te gaan, waaronder de volgende technieken:

- Firewalls en intrusion prevention systems (IPSes). Firewalls en IPSes zijn beveiligingssystemen die ontworpen zijn om onbevoegde toegang tot een netwerk te blokkeren. Een firewall maakt deel uit van de netwerkbeveiligingsinfrastructuur. Het controleert al het netwerkverkeer op verdachte activiteiten en blokkeert elke identificeert. Het heeft ook een lijst met vertrouwde afzenders en ontvangers. Op dezelfde manier controleert een IPS netwerkverkeer op kwaadaardige activiteiten en handelt wanneer een aanval wordt gedetecteerd.

- willekeurige sessiesleutels. Een sessiesleutel is een tijdelijke sleutel die tijdens een communicatiesessie wordt aangemaakt en die wordt gebruikt om de gegevens die tussen twee partijen worden doorgegeven, te versleutelen. Zodra de sessie is beëindigd, wordt de sleutel weggegooid. Dit zorgt voor beveiliging omdat de sleutels alleen geldig zijn voor een bepaalde periode, wat betekent dat niemand anders ze kan gebruiken om toegang te krijgen tot de gegevens nadat de sessie is beëindigd.

- eenmalige wachtwoorden (OTP ‘ s). Deze wachtwoorden worden automatisch gegenereerd numerieke of alfanumerieke tekenreeksen die gebruikers authenticeren. Ze zijn slechts geldig voor één gebruik. OTP ‘ s worden vaak gebruikt in combinatie met een gebruikersnaam en wachtwoord om twee-factor authenticatie te bieden.

- Kerberos-authenticatieprotocol. Dit verificatieprotocol is een systeem voor het verifiëren van gebruikers voor netwerkservices op basis van vertrouwde derden. Het werd ontwikkeld aan het Massachusetts Institute of Technology in de late jaren 1980. Kerberos authenticatie is een manier om te bewijzen aan een netwerk service dat een gebruiker is wie ze zeggen dat ze zijn. Het biedt een eenmalige aanmeldservice waarmee gebruikers dezelfde aanmeldingsreferenties (gebruikersnaam en wachtwoord) kunnen gebruiken om toegang te krijgen tot meerdere toepassingen.

leer hoe u een cybersecurity-strategie kunt ontwikkelen om actieve en andere soorten aanvallen te voorkomen in deze cybersecurity planningsgids.

Leave a Reply