aktivní útok

co je aktivní útok?

aktivní útok je zneužití sítě, při kterém se hacker pokouší provést změny dat o cíli nebo datech na cestě k cíli.

existuje několik různých typů aktivních útoků. Ve všech případech však aktér hrozby podnikne nějakou akci na datech v systému nebo zařízeních, na kterých jsou data uložena. Útočníci se mohou pokusit vložit data do systému nebo změnit nebo ovládat data, která jsou již v systému.

typy aktivních útoků

Následují některé z nejběžnějších typů aktivních útoků.

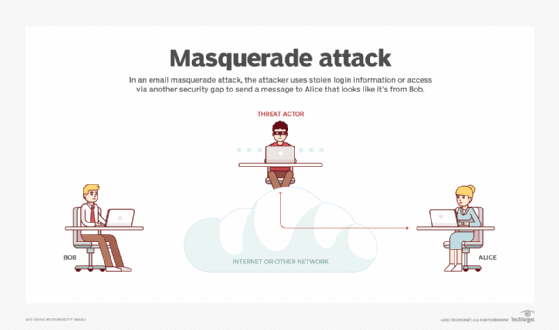

maškarní útok

při maškarním útoku Vetřelec předstírá, že je konkrétním uživatelem systému, aby získal přístup nebo získal větší oprávnění, než jsou oprávněni. Maškarní útoky jsou prováděny několika různými způsoby, včetně následujících:

- používání odcizených identifikačních údajů (ID) a hesel;

- hledání bezpečnostních mezer v programech; a

- obcházení autentizace

pokus může přijít od zaměstnance uvnitř organizace nebo od externího účastníka hrozby pomocí připojení k veřejné síti. Slabá autentizace může poskytnout vstupní bod pro maškarní útok a usnadnit útočníkovi získání vstupu. Pokud útočníci úspěšně obdrží autorizaci a vstoupí do sítě, v závislosti na úrovni oprávnění mohou být schopni upravit nebo odstranit data organizace. Nebo mohou provádět změny konfigurace sítě a směrovacích informací.

například externí útočník může použít falešné adresy IP (IP) k obcházení brány firewall oběti a získání přístupu z neautorizovaného zdroje. K tomu může útočník použít síťový sniffer k zachycení IP paketů z cílového počítače. Jiné zařízení se používá k odeslání zprávy do brány firewall s padělanou adresou IP. Firewall pak umožňuje přístup k počítači oběti.

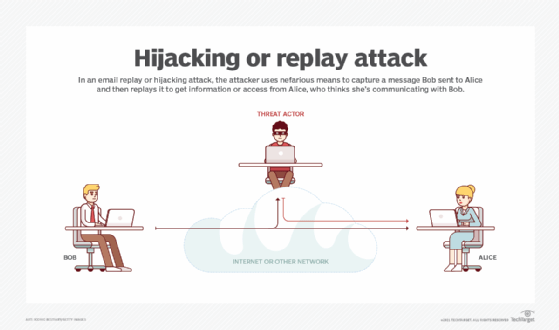

útok na únos relace

útok na únos relace se také nazývá útok na opakování relace. V něm útočník využívá zranitelnosti v síti nebo počítačovém systému a přehrává informace o relaci dříve autorizovaného systému nebo uživatele. Útočník ukradne ID relace autorizovaného uživatele, aby získal přihlašovací údaje uživatele. Útočník pak může tyto informace použít k vydávání se za oprávněného uživatele.

útok na únos relace se běžně vyskytuje u webových aplikací a softwaru, které používají soubory cookie k ověření. S použitím ID relace může útočník přistupovat k jakémukoli webu a jakýmkoli datům, která jsou k dispozici systému nebo uživateli, který se vydává za osobu.

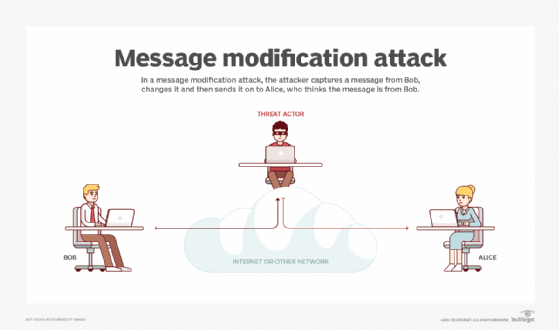

Message modification attack

při útoku na message modification attack Vetřelec mění adresy hlaviček paketů tak, aby směrovaly zprávu na jiné místo určení nebo upravovaly data na cílovém počítači. Útoky na modifikaci zpráv jsou obvykle útoky založené na e-mailu. Útočník využívá bezpečnostních slabin v e-mailových protokolech k vložení škodlivého obsahu do e-mailové zprávy. Útočník může vložit škodlivý obsah do pole těla zprávy nebo záhlaví.

dos attack

při útoku na denial-of-service (DoS) útočníci přemohou systém, síť nebo webovou stránku oběti síťovým provozem, což legitimním uživatelům ztěžuje přístup k těmto zdrojům. Dva způsoby, jak může dojít k útoku DoS, zahrnují:

- záplavy. Útočník zaplaví cílový počítač internetovým provozem do té míry, že provoz přemůže cílový systém. Cílový systém není schopen reagovat na žádné požadavky nebo zpracovávat žádná data, takže je nedostupný legitimním uživatelům.

- chybná data. Spíše než přetížení systému požadavky, útočník může strategicky posílat data, která systém oběti nedokáže zpracovat. Například útok DoS by mohl poškodit systémovou paměť, manipulovat s poli v paketech síťového protokolu nebo zneužívat servery.

v distribuovaném dos (DDoS) exploit, velké množství ohrožených systémů-také označované jako botnet nebo zombie armáda-zaútočit na jeden cíl s DoS útoku. DDoS používá více zařízení a umístění ke spuštění požadavků a přemoci systém oběti stejným způsobem jako útok DoS.

co jsou pasivní útoky?

aktivní útoky kontrastují s pasivními útoky, při nichž neoprávněná strana monitoruje sítě a někdy vyhledává otevřené porty a zranitelnosti. Pasivní útočníci mají za cíl shromažďovat informace o cíli; nekradou ani nemění data. Pasivní útoky jsou však často součástí kroků, které útočník podnikne v rámci přípravy na aktivní útok.

Mezi příklady pasivních útoků patří:

- válečné řízení. Jedná se o metodu průzkumu bezdrátové sítě, která zahrnuje řízení nebo procházky s přenosným počítačem a přenosnou bezdrátovou ethernetovou kartou s podporou Wi-Fi k nalezení nezabezpečených bezdrátových sítí. Jakmile jsou tito útočníci nalezeni, používají tyto sítě k nelegálnímu přístupu k počítačům a krádeži důvěrných informací.

- Dumpster diving. Tento pasivní útok zahrnuje vetřelce hledající informace o vyřazených zařízeních nebo poznámky obsahující hesla v koších. Útočník může například načíst informace z pevných disků nebo jiných paměťových médií, které nebyly správně vymazány.

jak zabránit aktivnímu útoku

existuje několik způsobů, jak čelit aktivnímu útoku, včetně následujících technik:

- Firewally a systémy prevence narušení (ipse). Firewally a ipse jsou bezpečnostní systémy určené k blokování neoprávněného přístupu do sítě. Firewall je součástí síťové bezpečnostní infrastruktury. Monitoruje veškerý síťový provoz na podezřelou aktivitu a blokuje všechny, které identifikuje. Má také seznam důvěryhodných odesílatelů a přijímačů. Podobně IPS monitoruje síťový provoz na škodlivou aktivitu a jedná, když je detekován útok.

- náhodné klíče relace. Klíč relace je dočasný klíč vytvořený během komunikační relace, který se používá k šifrování dat předávaných mezi dvěma stranami. Po ukončení relace je klíč vyřazen. To poskytuje zabezpečení, protože klíče jsou platné pouze po určitou dobu, což znamená, že je nikdo jiný nemůže použít k přístupu k datům po ukončení relace.

- jednorázová hesla (OTP). Tato hesla jsou automaticky generovány číselné nebo alfanumerické řetězce znaků, které ověřují uživatele. Jsou platné pouze pro jedno použití. OTP se často používají v kombinaci s uživatelským jménem a heslem k zajištění dvoufaktorové autentizace.

- autentizační protokol Kerberos. Tento autentizační protokol je systém pro ověřování uživatelů síťových služeb založených na důvěryhodných třetích stranách. Byl vyvinut na Massachusetts Institute of Technology v pozdní 1980. ověřování Kerberos je způsob, jak dokázat síťové službě, že uživatel je tím, kým říkají, že jsou. Poskytuje jednotnou přihlašovací službu, která umožňuje uživatelům používat stejné přihlašovací údaje (uživatelské jméno a heslo) pro přístup k více aplikacím.

v této příručce pro plánování kybernetické bezpečnosti se dozvíte, jak vytvořit strategii kybernetické bezpečnosti, která zabrání aktivním a jiným typům útoků.

Leave a Reply