aktivt angreb

Hvad er et aktivt angreb?

et aktivt angreb er en netværksudnyttelse, hvor en hacker forsøger at foretage ændringer i data om målet eller data på vej til målet.

der er flere forskellige typer aktive angreb. Imidlertid, i alle tilfælde, trusselaktøren tager en slags handling på dataene i systemet eller de enheder, dataene ligger på. Angribere kan forsøge at indsætte data i systemet eller ændre eller kontrollere data, der allerede er i systemet.

typer af aktive angreb

det følgende er nogle af de mest almindelige typer aktive angreb.

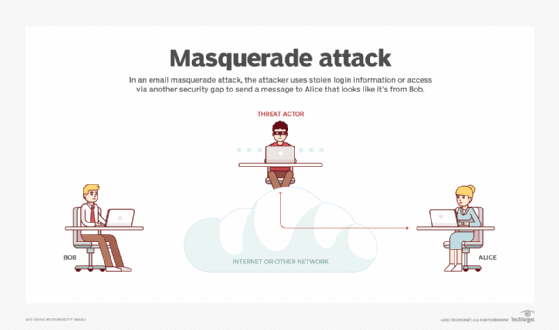

Maskeradeangreb

i et maskeradeangreb foregiver indtrængende at være en bestemt bruger af et system for at få adgang eller få større privilegier, end de er autoriseret til. Maskerade angreb udføres på flere forskellige måder, herunder følgende:

- brug af stjålne login-identifikationer (id ‘ er) og adgangskoder;

- find sikkerhedshuller i programmer; og

- omgåelse af godkendelsen

et forsøg kan komme fra en medarbejder i en organisation eller fra en ekstern trusselaktør, der bruger en forbindelse til det offentlige netværk. Svag godkendelse kan give et indgangspunkt for et maskeradeangreb og gøre det let for en angriber at få adgang. Hvis angribere med succes modtager autorisation og går ind i netværket, afhængigt af deres privilegieniveau, kan de muligvis ændre eller slette organisationens data. Eller de kan foretage ændringer i netværkskonfiguration og routingoplysninger.

en ekstern angriber kan f.eks. bruge falske IP-adresser (Internet Protocol) til at omgå offerets brandmur og få adgang fra en uautoriseret kilde. For at gøre dette kan angriberen bruge en netværkssniffer til at fange IP-pakker fra målmaskinen. En anden enhed bruges til at sende en besked til brandvæggen med den forfalskede IP-adresse. Brandmuren tillader derefter adgang til offerets maskine.

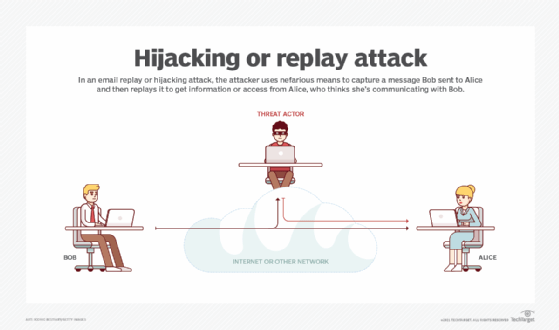

Session kapring angreb

en session kapring angreb kaldes også en session replay angreb. I den drager angriberen fordel af en sårbarhed i et netværk eller computersystem og gentager sessionsoplysningerne fra et tidligere autoriseret system eller bruger. Angriberen stjæler en autoriseret brugers session-ID for at få brugerens loginoplysninger. Angriberen kan derefter bruge disse oplysninger til at efterligne den autoriserede bruger.

et session kapring angreb forekommer almindeligvis over internet applikationer og programmer, der bruger cookies til godkendelse. Ved brug af session-ID ‘ et kan angriberen få adgang til ethvert sted og alle data, der er tilgængelige for systemet eller brugeren, der efterlignes.

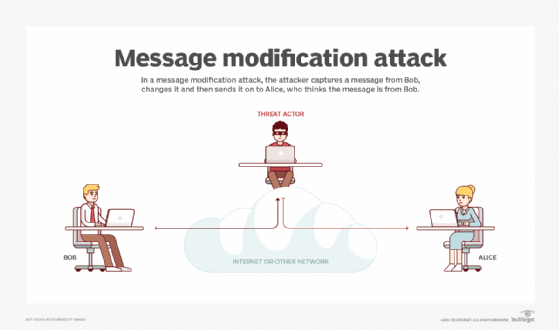

Meddelelsesmodifikationsangreb

i et meddelelsesmodifikationsangreb ændrer en indtrængende pakkehovedadresser for at dirigere en besked til en anden destination eller for at ændre dataene på en målmaskine. Meddelelsesmodifikationsangreb er ofte e-mail-baserede angreb. Angriberen drager fordel af sikkerhedssvagheder i e-mail-protokoller for at injicere ondsindet indhold i e-mailen. Angriberen kan indsætte ondsindet indhold i meddelelsens brødtekst eller overskriftsfelter.

DoS-angreb

i et DoS-angreb (denial-of-service) overvælder angriberne offerets system, netværk eller hjemmeside med netværkstrafik, hvilket gør det vanskeligt for legitime brugere at få adgang til disse ressourcer. To måder et DoS-angreb kan forekomme inkluderer:

- oversvømmelser. Angriberen oversvømmer målcomputeren med internettrafik til det punkt, at trafikken overvælder målsystemet. Målsystemet kan ikke svare på anmodninger eller behandle data, hvilket gør det utilgængeligt for legitime brugere.

- misdannede data. I stedet for at overbelaste et system med anmodninger, kan en angriber strategisk sende data, som et offers system ikke kan håndtere. For eksempel kan et DoS-angreb ødelægge systemhukommelsen, manipulere felter i netværksprotokol-pakkerne eller udnytte servere.

i en distribueret dos (DDoS) udnyttelse angriber et stort antal kompromitterede systemer-også kaldet en botnet eller en hær-et enkelt mål med et DoS-angreb. En DDoS bruger flere enheder og placeringer til at starte anmodninger og overvælde et offers system på samme måde som et DoS-angreb gør.

hvad er passive angreb?

aktive angreb står i kontrast til passive angreb, hvor en uautoriseret part overvåger netværk og undertiden scanner efter åbne porte og sårbarheder. Passive angribere sigter mod at indsamle oplysninger om målet; de stjæler eller ændrer ikke data. Imidlertid er passive angreb ofte en del af de trin, en angriber tager som forberedelse til et aktivt angreb.

eksempler på passive angreb inkluderer:

- krig kørsel. Dette er en metode til rekognoscering af trådløst netværk, der involverer kørsel eller gå rundt med en bærbar computer og bærbart trådløst trådløst Ethernet-kort for at finde usikrede trådløse netværk. Når de er fundet, bruger disse angribere disse netværk til ulovligt at få adgang til computere og stjæle fortrolige oplysninger.

- Dumpster dykning. Dette passive angreb involverer ubudne gæster, der søger efter oplysninger om kasserede enheder eller efter noter, der indeholder adgangskoder i skraldespande. For eksempel kan angriberen hente oplysninger fra harddiske eller andre lagringsmedier, der ikke er blevet slettet korrekt.

Sådan forhindres et aktivt angreb

der er flere måder at imødegå et aktivt angreb på, herunder følgende teknikker:

- brandmure og intrusion prevention systems (IPSes). Brandvægge og Ipse ‘ er er sikkerhedssystemer designet til at blokere uautoriseret adgang til et netværk. En brandvæg er en del af netværkssikkerhedsinfrastrukturen. Den overvåger al netværkstrafik for mistænkelig aktivitet og blokerer enhver, den identificerer. Det har også en liste over betroede afsendere og modtagere. Tilsvarende overvåger en IPS netværkstrafik for ondsindet aktivitet og handler, når der opdages et angreb.

- tilfældige sessionstaster. En sessionsnøgle er en midlertidig nøgle, der oprettes under en kommunikationssession, der bruges til at kryptere de data, der sendes mellem to parter. Når sessionen slutter, kasseres nøglen. Dette giver sikkerhed, fordi nøglerne kun er gyldige i en bestemt tidsperiode, hvilket betyder, at ingen andre kan bruge dem til at få adgang til dataene, når sessionen er afsluttet.

- engangsadgangskoder (OTP ‘ er). Disse adgangskoder genereres automatisk numeriske eller alfanumeriske strenge af tegn, der godkender brugere. De er kun gyldige til en brug. OTP ‘ er bruges ofte i kombination med et brugernavn og en adgangskode til at give tofaktorautentificering.

- Kerberos godkendelsesprotokol. Denne godkendelsesprotokol er et system til godkendelse af brugere til netværkstjenester baseret på betroede tredjeparter. Det blev udviklet på Massachusetts Institute of Technology i slutningen af 1980 ‘ erne. Kerberos-godkendelse er en måde at bevise over for en netværkstjeneste, at en bruger er den, de siger, de er. Det giver en enkelt login-tjeneste, der giver brugerne mulighed for at bruge de samme loginoplysninger (brugernavn og adgangskode) for at få adgang til flere applikationer.

Lær hvordan du opretter en cybersikkerhedsstrategi for at forhindre aktive og andre typer angreb i denne cybersikkerhedsplanlægningsvejledning.

Leave a Reply