aktiver Angriff

Was ist ein aktiver Angriff?

Ein aktiver Angriff ist ein Netzwerk-Exploit, bei dem ein Hacker versucht, Änderungen an Daten auf dem Ziel oder an Daten auf dem Weg zum Ziel vorzunehmen.

Es gibt verschiedene Arten von aktiven Angriffen. In allen Fällen ergreift der Bedrohungsakteur jedoch eine Aktion an den Daten im System oder an den Geräten, auf denen sich die Daten befinden. Angreifer können versuchen, Daten in das System einzufügen oder Daten zu ändern oder zu kontrollieren, die sich bereits im System befinden.

Arten von aktiven Angriffen

Was folgt, sind einige der häufigsten Arten von aktiven Angriffen.

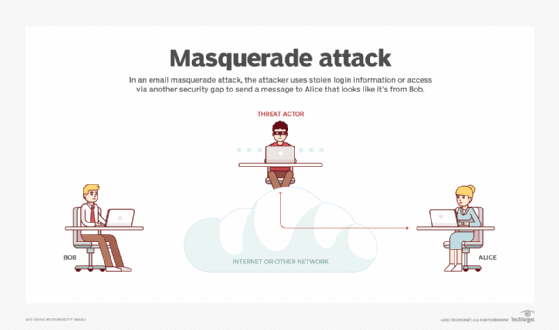

Maskeradenangriff

Bei einem Maskeradenangriff gibt der Eindringling vor, ein bestimmter Benutzer eines Systems zu sein, um Zugriff zu erhalten oder größere Berechtigungen zu erhalten, als er berechtigt ist. Maskeradenangriffe werden auf verschiedene Arten durchgeführt, einschließlich der folgenden:

- verwendung gestohlener Login-Identifikationen (IDs) und Passwörter;

- Auffinden von Sicherheitslücken in Programmen; und

- Umgehen der Authentifizierung

Ein Versuch kann von einem Mitarbeiter innerhalb einer Organisation oder von einem externen Bedrohungsakteur über eine Verbindung zum öffentlichen Netzwerk erfolgen. Eine schwache Authentifizierung kann einen Einstiegspunkt für einen Maskeradenangriff bieten und es einem Angreifer leicht machen, sich Zugang zu verschaffen. Wenn Angreifer erfolgreich eine Autorisierung erhalten und das Netzwerk betreten, können sie je nach Berechtigungsstufe möglicherweise die Daten der Organisation ändern oder löschen. Oder sie nehmen Änderungen an der Netzwerkkonfiguration und den Routinginformationen vor.

Ein externer Angreifer kann beispielsweise gefälschte IP-Adressen (Internet Protocol) verwenden, um die Firewall des Opfers zu umgehen und Zugriff von einer nicht autorisierten Quelle zu erhalten. Zu diesem Zweck kann der Angreifer einen Netzwerk-Sniffer verwenden, um IP-Pakete vom Zielcomputer zu erfassen. Ein anderes Gerät wird verwendet, um eine Nachricht mit der gefälschten IP-Adresse an die Firewall zu senden. Die Firewall erlaubt dann den Zugriff auf den Computer des Opfers.

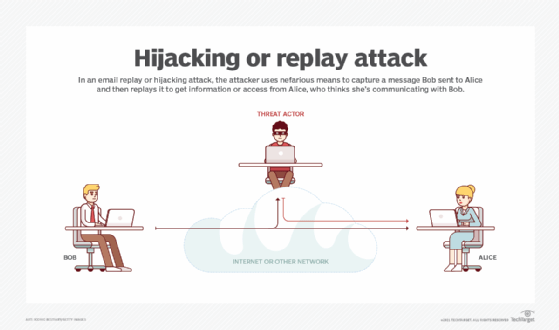

Session-Hijacking-Angriff

Ein Session-Hijacking-Angriff wird auch als Session-Replay-Angriff bezeichnet. Darin nutzt der Angreifer eine Sicherheitsanfälligkeit in einem Netzwerk oder Computersystem aus und wiederholt die Sitzungsinformationen eines zuvor autorisierten Systems oder Benutzers. Der Angreifer stiehlt die Sitzungs-ID eines autorisierten Benutzers, um an die Anmeldeinformationen dieses Benutzers zu gelangen. Der Angreifer kann diese Informationen dann verwenden, um sich als autorisierter Benutzer auszugeben.

Ein Session-Hijacking-Angriff tritt häufig über Webanwendungen und Software auf, die Cookies zur Authentifizierung verwenden. Mit der Verwendung der Sitzungs-ID kann der Angreifer auf jede Site und alle Daten zugreifen, die dem System oder dem Benutzer, der imitiert wird, zur Verfügung stehen.

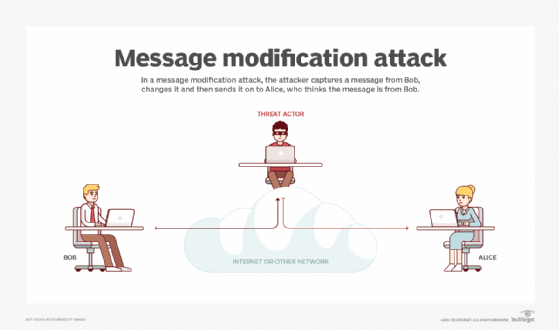

Nachrichtenänderungsangriff

Bei einem Nachrichtenänderungsangriff ändert ein Eindringling Paketkopfadressen, um eine Nachricht an ein anderes Ziel zu leiten oder die Daten auf einem Zielcomputer zu ändern. Nachrichtenmodifizierungsangriffe sind häufig E-Mail-basierte Angriffe. Der Angreifer nutzt Sicherheitslücken in E-Mail-Protokollen aus, um schädliche Inhalte in die E-Mail-Nachricht einzufügen. Der Angreifer kann schädliche Inhalte in den Nachrichtentext oder die Header-Felder einfügen.

DoS-Angriff

Bei einem Denial-of-Service (DoS) -Angriff überwältigen die Angreifer das System, Netzwerk oder die Website des Opfers mit Netzwerkverkehr, was es legitimen Benutzern erschwert, auf diese Ressourcen zuzugreifen. Zwei Möglichkeiten, wie ein DoS-Angriff auftreten kann, umfassen:

- Überschwemmungen. Der Angreifer überflutet den Zielcomputer mit Internetverkehr bis zu dem Punkt, dass der Verkehr das Zielsystem überwältigt. Das Zielsystem ist nicht in der Lage, auf Anfragen zu antworten oder Daten zu verarbeiten, sodass es für legitime Benutzer nicht verfügbar ist.

- Fehlerhafte Daten. Anstatt ein System mit Anforderungen zu überlasten, kann ein Angreifer strategisch Daten senden, die das System eines Opfers nicht verarbeiten kann. Ein DoS-Angriff könnte beispielsweise den Systemspeicher beschädigen, Felder in den Netzwerkprotokollpaketen manipulieren oder Server ausnutzen.

Bei einem verteilten DoS-Exploit (DDoS) greift eine große Anzahl kompromittierter Systeme – auch als Botnetz oder Zombie-Armee bezeichnet – ein einzelnes Ziel mit einem DoS-Angriff an. Ein DDoS verwendet mehrere Geräte und Standorte, um Anforderungen zu starten und das System eines Opfers auf die gleiche Weise zu überwältigen wie ein DoS-Angriff.

Was sind passive Angriffe?

Aktive Angriffe stehen im Gegensatz zu passiven Angriffen, bei denen eine nicht autorisierte Partei Netzwerke überwacht und manchmal nach offenen Ports und Schwachstellen sucht. Passive Angreifer zielen darauf ab, Informationen über das Ziel zu sammeln; Sie stehlen oder ändern keine Daten. Passive Angriffe sind jedoch häufig Teil der Schritte, die ein Angreifer zur Vorbereitung eines aktiven Angriffs unternimmt.

Beispiele für passive Angriffe sind:

- Krieg fahren. Dies ist eine drahtlose Netzwerkaufklärungsmethode, bei der Sie mit einem Laptop und einer tragbaren Wi-Fi-fähigen drahtlosen Ethernet-Karte fahren oder herumlaufen, um ungesicherte drahtlose Netzwerke zu finden. Einmal gefunden, nutzen diese Angreifer diese Netzwerke, um illegal auf Computer zuzugreifen und vertrauliche Informationen zu stehlen.

- Müllcontainer Tauchen. Bei diesem passiven Angriff suchen Eindringlinge nach Informationen auf weggeworfenen Geräten oder nach Notizen mit Passwörtern in Papierkörben. Der Angreifer kann beispielsweise Informationen von Festplatten oder anderen Speichermedien abrufen, die nicht ordnungsgemäß gelöscht wurden.

Verhindern eines aktiven Angriffs

Es gibt verschiedene Möglichkeiten, einem aktiven Angriff entgegenzuwirken, einschließlich der folgenden Techniken:

- Firewalls und Intrusion Prevention Systeme (IPSes). Firewalls und IPSes sind Sicherheitssysteme, die den unbefugten Zugriff auf ein Netzwerk blockieren sollen. Eine Firewall ist Teil der Netzwerksicherheitsinfrastruktur. Es überwacht den gesamten Netzwerkverkehr auf verdächtige Aktivitäten und blockiert alle identifizierten. Es hat auch eine Liste der vertrauenswürdigen Absender und Empfänger. In ähnlicher Weise überwacht ein IPS den Netzwerkverkehr auf schädliche Aktivitäten und handelt, wenn ein Angriff erkannt wird.

- Zufällige Sitzungsschlüssel. Ein Sitzungsschlüssel ist ein temporärer Schlüssel, der während einer Kommunikationssitzung erstellt wird und zum Verschlüsseln der zwischen zwei Parteien übergebenen Daten verwendet wird. Sobald die Sitzung beendet ist, wird der Schlüssel verworfen. Dies bietet Sicherheit, da die Schlüssel nur für einen bestimmten Zeitraum gültig sind, sodass nach Beendigung der Sitzung niemand mehr mit ihnen auf die Daten zugreifen kann.

- Einmalpasswörter (OTPs). Diese Kennwörter sind automatisch generierte numerische oder alphanumerische Zeichenfolgen, die Benutzer authentifizieren. Sie sind nur für eine Verwendung gültig. OTPs werden häufig in Kombination mit einem Benutzernamen und einem Kennwort verwendet, um eine Zwei-Faktor-Authentifizierung bereitzustellen.

- Kerberos-Authentifizierungsprotokoll. Dieses Authentifizierungsprotokoll ist ein System zur Authentifizierung von Benutzern für Netzwerkdienste, die auf vertrauenswürdigen Dritten basieren. Es wurde Ende der 1980er Jahre am Massachusetts Institute of Technology entwickelt. Kerberos-Authentifizierung ist eine Möglichkeit, einem Netzwerkdienst zu beweisen, dass ein Benutzer der ist, für den er sich ausgibt. Es bietet einen Single Sign-On-Dienst, mit dem Benutzer dieselben Anmeldeinformationen (Benutzername und Kennwort) für den Zugriff auf mehrere Anwendungen verwenden können.

In diesem Leitfaden zur Cybersicherheitsplanung erfahren Sie, wie Sie eine Cybersicherheitsstrategie erstellen, um aktive und andere Arten von Angriffen zu verhindern.

Leave a Reply