アクティブ攻撃

アクティブ攻撃とは何ですか?

アクティブ攻撃とは、ハッカーがターゲット上のデータまたはターゲットへの途中のデータに変更を行おうとするネットワークエクスプロイトです。

能動攻撃にはいくつかの異なるタイプがあります。 ただし、すべての場合において、脅威アクターは、システムまたはデータが存在するデバイス内のデータに対して何らかのアクションを実行します。 攻撃者は、システムにデータを挿入したり、システム内に既に存在するデータを変更または制御しようとする可能性があります。

アクティブな攻撃の種類

以下は、アクティブな攻撃の最も一般的なタイプのいくつかです。

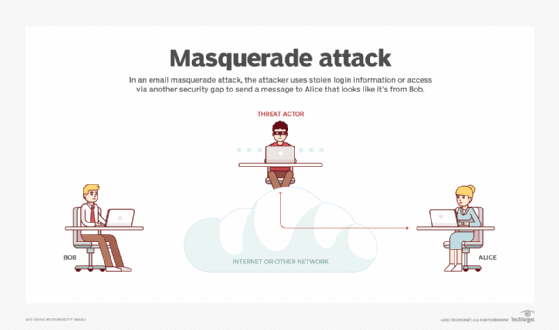

仮面舞踏会攻撃

仮面舞踏会攻撃では、侵入者はシステムの特定のユーザーのふりをして、アクセス権を獲得したり、権限を超えた特権を獲得したりします。 仮面舞踏会攻撃は、次のようないくつかの異なる方法で行われます:

- 盗まれたログインid(Id)とパスワードを使用する;

- プログラムのセキュリティギャップを見つける; また、

- 認証をバイパスする

は、組織内の従業員またはパブリックネットワークへの接続を使用して外部の脅威アクターから試行される可能性があ 弱い認証は、仮面舞踏会攻撃のためのエントリのポイントを提供し、攻撃者がエントリを取得することが容易にすることができます。 攻撃者が正常に承認を受けてネットワークに入ると、権限レベルに応じて、組織のデータを変更または削除できる可能性があります。 または、ネットワーク構成やルーティング情報を変更することもできます。

たとえば、外部の攻撃者は、なりすましたインターネットプロトコル(IP)アドレスを使用して、被害者のファイアウォールをバイパスし、不正なソースからアク これを行うために、攻撃者はネットワークスニファを使用してターゲットマシンからIPパケットをキャプチャする可能性があります。 別のデバイスは、偽造されたIPアドレスでファイアウォールにメッセージを送信するために使用されます。 ファイアウォールは被害者のマシンへのアクセスを許可します。

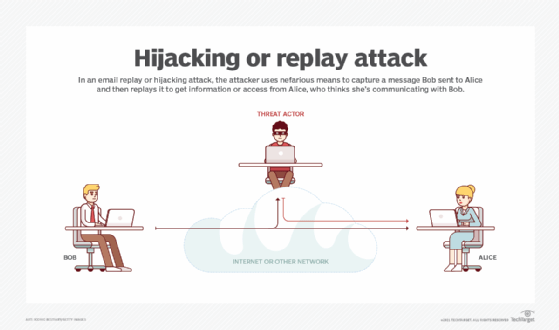

セッションハイジャック攻撃

セッションハイジャック攻撃はセッションリプレイ攻撃とも呼ばれます。 その中で、攻撃者はネットワークまたはコンピュータシステムの脆弱性を利用し、以前に承認されたシステムまたはユーザーのセッション情報を再生しま 攻撃者は、許可されたユーザーのセッションIDを盗み、そのユーザーのログイン情報を取得します。 その後、攻撃者はその情報を使用して、許可されたユーザーになりすますことができます。

認証にcookieを使用するwebアプリケーションやソフトウェアに対して、セッションハイジャック攻撃が一般的に発生します。 セッションIDを使用すると、攻撃者はシステムまたは偽装されているユーザーが利用できる任意のサイトおよびデータにアクセスできます。

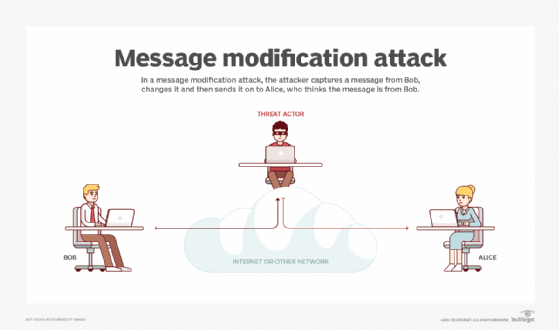

メッセージ修正攻撃

メッセージ修正攻撃では、侵入者はパケットヘッダアドレスを変更して、メッセージを別の宛先に誘導したり、ターゲットマシン上のデータを変更したりします。 メッセージ変更攻撃は、一般的に電子メールベースの攻撃です。 攻撃者は、電子メールプロトコルのセキュリティ上の弱点を利用して、悪意のあるコンテンツを電子メールメッセージに挿入します。 攻撃者は、メッセージ本文またはヘッダーフィールドに悪意のあるコンテンツを挿入する可能性があります。

DoS攻撃

サービス拒否(DoS)攻撃では、攻撃者は被害者のシステム、ネットワーク、またはwebサイトをネットワークトラフィックで圧倒し、正当なユーザーがそれらのリソースにアクセスすることを困難にします。 DoS攻撃が発生するには、次の二つの方法があります:

- 洪水だ 攻撃者は、対象のコンピュータにインターネットトラフィックを洪水させ、トラフィックが対象のシステムを圧倒します。 ターゲットシステムは、要求に応答したり、データを処理したりすることができず、正当なユーザーが使用できなくなります。

- 不正な形式のデータ。 攻撃者は、システムに要求を過負荷にするのではなく、被害者のシステムが処理できないデータを戦略的に送信する可能性があります。 たとえば、DoS攻撃は、システムメモリを破損したり、ネットワークプロトコルパケット内のフィールドを操作したり、サーバーを悪用したりする可能性があります。

分散型DoS(DDoS)攻撃では、ボットネットやゾンビアーミーとも呼ばれる多数の侵害されたシステムが、DoS攻撃で単一のターゲットを攻撃します。 DDoSは、DoS攻撃と同じように、要求を起動し、被害者のシステムを圧倒するために、複数のデバイスや場所を使用しています。

受動的攻撃とは何ですか?

アクティブな攻撃は、無許可の当事者がネットワークを監視し、時には開いているポートや脆弱性をスキャンする受動的な攻撃とは対照的です。 受動的な攻撃者は、ターゲットに関する情報を収集することを目指しています。 ただし、受動的な攻撃は、攻撃者が能動的な攻撃に備えるために取る手順の一部であることがよくあります。

受動的攻撃の例は次のとおりです:

- 戦争の運転。 これは、ラップトップコンピュータとポータブルWi-Fi対応ワイヤレスイーサネットカードを使用して、安全でない無線ネットワークを見つけるために運転ま 発見されると、これらの攻撃者はこれらのネットワークを使用してコンピュータに不正にアクセスし、機密情報を盗みます。

- この受動的な攻撃は、破棄されたデバイス上の情報やゴミ箱にパスワードを含むノートを検索する侵入者を含みます。 たとえば、攻撃者は、適切に消去されていないハードドライブまたはその他の記憶媒体から情報を取得できます。

アクティブな攻撃を防ぐ方法

アクティブな攻撃に対抗するには、以下のテクニックを含むいくつかの方法があります:

- ファイアウォールおよび侵入防止システム(IPSes)。 ファイアウォールとIpseは、ネットワークへの不正アクセスをブロックするように設計されたセキュリティシステムです。 ファイアウォールは、ネットワークセキュリティインフラストラクチャの一部です。 これは、不審な活動のためのすべてのネットワークトラフィックを監視し、それが識別する任意のブロックします。 また、信頼できる送信者と受信者のリストもあります。 同様に、IPSはネットワークトラフィックの悪意のある活動を監視し、攻撃が検出されたときに動作します。

- ランダムなセッションキー。 セッションキーは、通信セッション中に作成される一時的なキーで、2人の間で渡されるデータを暗号化するために使用されます。 セッションが終了すると、キーは破棄されます。 これは、キーが特定の期間のみ有効であり、セッションが終了した後に他の誰もそれらを使用してデータにアクセスできないことを意味するため、セキ

- ワンタイムパスワード(OTPs)。 これらのパスワードは、ユーザーを認証するために自動的に生成された数字または英数字の文字列です。 それらは1回の使用にのみ有効です。 OTPは、多くの場合、二要素認証を提供するためにユーザー名とパスワードと組み合わせて使用されます。

- この認証プロトコルは、信頼された第三者に基づいてネットワークサービスのユーザーを認証するためのシステ 1980年代後半にマサチューセッツ工科大学で開発されました。Kerberos認証は、ユーザーが自分であると言う人であることをネットワークサービスに証明する方法です。 ユーザーが同じログイン資格情報(ユーザー名とパスワード)を使用して複数のアプリケーションにアクセスできるようにするシングルサインオンサービ

このサイバーセキュリティ計画ガイドでは、アクティブな攻撃やその他のタイプの攻撃を防ぐためのサイバーセキュリティ戦略を作成する方法を学

Leave a Reply