atac activ

CE este un atac activ?

un atac activ este un exploit de rețea în care un hacker încearcă să facă modificări la datele de pe țintă sau date în drum spre țintă.

există mai multe tipuri diferite de atacuri active. Cu toate acestea, în toate cazurile, actorul de amenințare ia un fel de acțiune asupra datelor din sistem sau a dispozitivelor pe care se află datele. Atacatorii pot încerca să introducă date în sistem sau să schimbe sau să controleze date care sunt deja în sistem.

tipuri de atacuri active

ceea ce urmează sunt unele dintre cele mai frecvente tipuri de atacuri active.

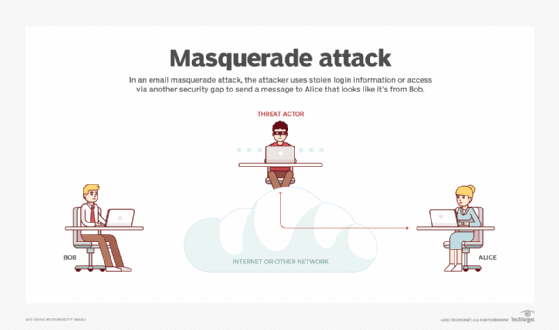

Masquerade attack

într-un atac masquerade, intrusul se preface că este un anumit utilizator al unui sistem pentru a avea acces sau pentru a obține privilegii mai mari decât sunt autorizați. Atacurile de mascaradă se desfășoară în mai multe moduri diferite, inclusiv următoarele:

- utilizarea identificărilor de autentificare furate (ID-uri) și parole;

- găsirea lacunelor de securitate în programe; și

- ocolind autentificarea

o încercare poate veni de la un angajat din interiorul unei organizații sau de la un actor extern de amenințare care utilizează o conexiune la rețeaua publică. Autentificarea slabă poate oferi un punct de intrare pentru un atac de mascaradă și poate facilita intrarea unui atacator. Dacă atacatorii primesc cu succes autorizația și intră în rețea, în funcție de nivelul lor de privilegii, pot modifica sau șterge datele organizației. Sau pot face modificări la configurația rețelei și informații de rutare.

de exemplu, un atacator extern poate utiliza adrese de protocol Internet (IP) falsificate pentru a ocoli paravanul de protecție al victimei și pentru a obține acces dintr-o sursă neautorizată. Pentru a face acest lucru, atacatorul poate utiliza un sniffer de rețea pentru a captura pachete IP de la mașina țintă. Un alt dispozitiv este utilizat pentru a trimite un mesaj către firewall cu adresa IP falsificată. Firewall-ul permite apoi accesul la mașina victimei.

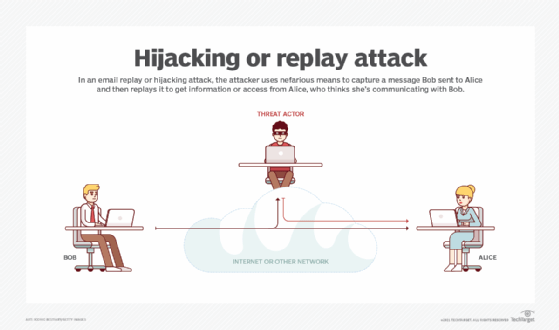

atac de deturnare a sesiunii

un atac de deturnare a sesiunii este, de asemenea, numit atac de reluare a sesiunii. În acesta, atacatorul profită de o vulnerabilitate într-o rețea sau un sistem informatic și redă informațiile despre sesiune ale unui sistem sau utilizator autorizat anterior. Atacatorul fură ID-ul sesiunii unui utilizator autorizat pentru a obține informațiile de conectare ale utilizatorului respectiv. Atacatorul poate folosi apoi aceste informații pentru a juca rolul utilizatorului autorizat.

un atac de deturnare de sesiune apare frecvent peste aplicații web și software care utilizează cookie-uri pentru autentificare. Cu ajutorul ID-ului sesiunii, atacatorul poate accesa orice site și orice date disponibile sistemului sau utilizatorului care este imitat.

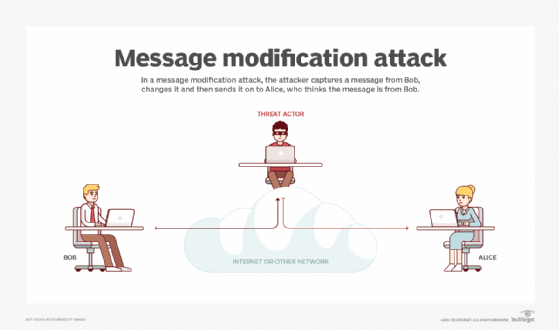

atac de modificare a mesajului

într-un atac de modificare a mesajului, un intrus modifică adresele antetului pachetului pentru a direcționa un mesaj către o altă destinație sau pentru a modifica datele de pe o mașină țintă. Atacurile de modificare a mesajelor sunt de obicei atacuri bazate pe e-mail. Atacatorul profită de punctele slabe de securitate din protocoalele de e-mail pentru a injecta conținut rău intenționat în mesajul de e-mail. Atacatorul poate insera conținut rău intenționat în corpul mesajului sau în câmpurile antetului.

atac DoS

într-un atac denial-of-service (DoS), atacatorii copleșesc sistemul, rețeaua sau site-ul victimei cu trafic de rețea, ceea ce face dificilă accesarea acestor resurse de către utilizatorii legitimi. Două moduri în care poate apărea un atac DoS includ:

- inundații. Atacatorul inundă computerul țintă cu trafic pe internet până la punctul în care traficul copleșește sistemul țintă. Sistemul țintă nu poate răspunde la nicio solicitare sau prelucra date, ceea ce îl face indisponibil pentru utilizatorii legitimi.

- date malformate. În loc să supraîncărcați un sistem cu solicitări, un atacator poate trimite strategic date pe care sistemul victimei nu le poate gestiona. De exemplu, un atac DoS ar putea corupe memoria sistemului, manipula câmpurile din pachetele de protocol de rețea sau exploata serverele.

într-un exploit DoS distribuit (DDoS), un număr mare de sisteme compromise-denumite și botnet sau armată zombie-atacă o singură țintă cu un atac DoS. Un DDoS utilizează mai multe dispozitive și locații pentru a lansa cereri și a copleși sistemul victimei în același mod în care face un atac DoS.

CE sunt atacurile pasive?

atacurile Active contrastează cu atacurile pasive, în care o parte neautorizată monitorizează rețelele și uneori scanează porturile și vulnerabilitățile deschise. Atacatorii pasivi urmăresc să colecteze informații despre țintă; nu fură sau schimbă date. Cu toate acestea, atacurile pasive fac adesea parte din pașii pe care un atacator îi ia în pregătirea unui atac activ.

Exemple de atacuri pasive includ:

- război de conducere. Aceasta este o metodă de recunoaștere a rețelei fără fir care implică conducerea sau mersul pe jos cu un computer laptop și o placă Ethernet wireless portabilă Wi-Fi pentru a găsi Rețele fără fir nesecurizate. Odată găsiți, acești atacatori folosesc aceste rețele pentru a accesa ilegal computerele și pentru a fura informații confidențiale.

- scufundări în tomberon. Acest atac pasiv implică intruși care caută informații despre dispozitivele aruncate sau pentru note care conțin parole în coșurile de gunoi. De exemplu, atacatorul poate prelua informații de pe hard disk-uri sau alte suporturi de stocare care nu au fost șterse corespunzător.

cum să preveniți un atac activ

există mai multe modalități de a contracara un atac activ, inclusiv următoarele tehnici:

- firewall-uri și sisteme de prevenire a intruziunilor (IPSes). Firewall – urile și IP-urile sunt sisteme de securitate concepute pentru a bloca accesul neautorizat la o rețea. Un firewall face parte din infrastructura de securitate a rețelei. Monitorizează tot traficul de rețea pentru activități suspecte și blochează orice identifică. De asemenea, are o listă de expeditori și receptori de încredere. În mod similar, un IPS monitorizează traficul de rețea pentru activități rău intenționate și acționează atunci când este detectat un atac.

- chei de sesiune aleatoare. O cheie de sesiune este o cheie temporară creată în timpul unei sesiuni de comunicare care este utilizată pentru a cripta datele transmise între două părți. Odată ce sesiunea se termină, cheia este aruncată. Acest lucru oferă securitate, deoarece cheile sunt valabile doar pentru o anumită perioadă de timp, ceea ce înseamnă că nimeni altcineva nu le poate folosi pentru a accesa datele după încheierea sesiunii.

- parole unice (OTPs). Aceste parole sunt generate automat șiruri numerice sau alfanumerice de caractere care autentifică utilizatorii. Acestea sunt valabile doar pentru o singură utilizare. OTP-urile sunt adesea utilizate în combinație cu un nume de utilizator și o parolă pentru a oferi autentificare cu doi factori.

- protocolul de autentificare Kerberos. Acest protocol de autentificare este un sistem de autentificare a utilizatorilor pentru servicii de rețea bazate pe terțe părți de încredere. A fost dezvoltat la Institutul de Tehnologie din Massachusetts la sfârșitul anilor 1980. autentificarea Kerberos este o modalitate de a dovedi unui serviciu de rețea că un utilizator este cine spune că este. Oferă un singur serviciu de conectare care permite utilizatorilor să utilizeze aceleași acreditări de conectare (nume de utilizator și parolă) pentru a accesa mai multe aplicații.

Aflați cum să creați o strategie de securitate cibernetică pentru a preveni atacurile active și alte tipuri de atacuri în acest ghid de planificare a securității cibernetice.

Leave a Reply